Como parte do “Patch Tuesday”, a Intel tornou pública uma nova rodada de vulnerabilidades de segurança. Isso inclui um novo aviso de processador que afeta seus mais recentes produtos Xeon Scalable e Core, resultando na necessidade de um novo microcódigo de CPU. Portanto, a Intel lança novo microcódigo de CPU “20220809” para vulnerabilidade de segurança mais recente.

A necessidade de novos arquivos de microcódigo da CPU Intel é o Intel-SA-00657 como uma vulnerabilidade de segurança que, devido ao manuseio problemático de recursos compartilhados, pode levar um usuário privilegiado a potencialmente habilitar a divulgação de informações. Essa vulnerabilidade exige que o usuário tenha primeiro acesso local e tenha uma pontuação CVSS “média” de 6,0.

A Intel publicou o microcódigo-20220809 com esta correção de segurança, além de resolver alguns problemas funcionais. Os processadores afetados que recebem atualizações de microcódigo hoje incluem CPUs móveis Xeon Scalable, Xeon D-21xx, Core Gen 11, Core Gen 12 e Core Gen 10/11/12.

Intel lança novo microcódigo de CPU para vulnerabilidade de segurança mais recente

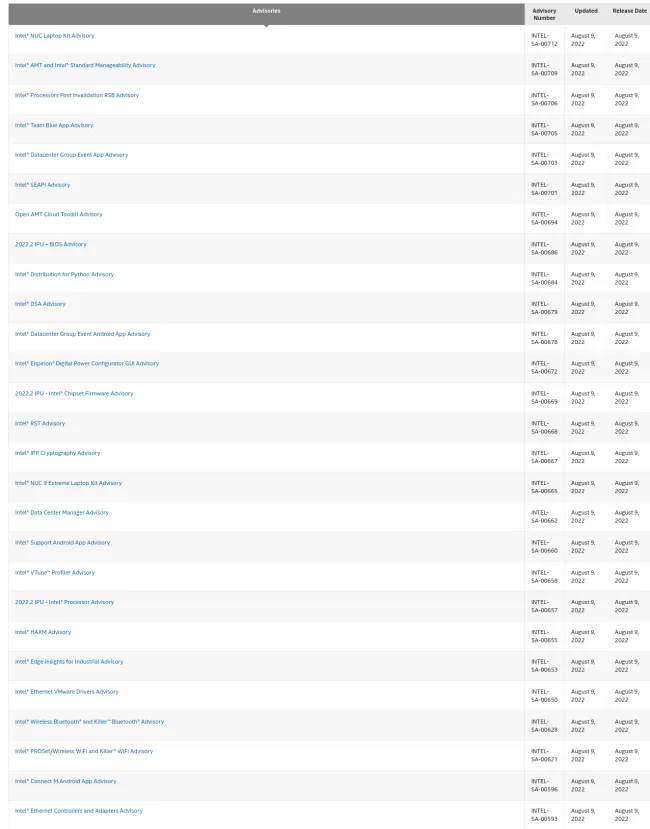

Por meio do Intel Security Center, também há vários outros avisos de segurança publicados hoje, afetando diferentes softwares e hardwares.

Atualização: Existe o whitepaper sobre esta vulnerabilidade chamado AEPIC – Architecturally Leaking Uninitialized Data from the Microarchitecture.

Kernel Linux corrigido para “PBRSB” depois que CPUs Intel eIBRS foram consideradas insuficientes

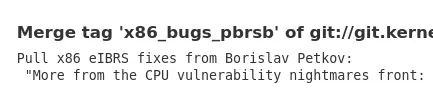

O patch para a Intel continua com o kernel Linux sendo mitigado para o EIBRS Post-barrier Return Stack Buffer (PBRSB). Este PBRSB é o mais recente tratamento para o que o pull request chama de “frente dos pesadelos de vulnerabilidade da CPU”.

Atingir o kernel Linux principal alguns minutos atrás foi o pull x86_bugs_pbrsb como parte do Patch Tuesday.

Essa mudança de segurança é resumida como:

Mais sobre os pesadelos da vulnerabilidade da CPU: as máquinas Intel eIBRS não atenuam suficientemente as previsões errôneas de RET ao fazer uma saída de VM, portanto, é necessário um RSB adicional, o preenchimento de uma entrada.

O kernel Linux por meio de seu relatório de vulnerabilidades agora indicará se um sistema está vulnerável ao EIBRS Post-barrier Return Stack Buffer (PBRSB), se o sistema está sendo executado com proteção de RSB em VMEXITs ou se o sistema não é afetado.

A alteração do kernel adiciona um LFENCE à sequência de preenchimento do buffer de pilha de retorno (RSB) e adiciona proteções RSB VMEXIT. O patch do kernel trata todas as CPUs que usam o Intel eIBRS como necessitando de manipulação de PBRSB, exceto Goldmont Plus e Tremont.

O EIBRS é para a especulação restrita de ramificação indireta aprimorada e é usado por CPUs Intel mais recentes como parte de sua mitigação do Spectre V2. O eIBRS permanece em vigor através dos mais recentes processadores “Alder Lake” de 12ª geração.

O patch PBRSB está agora na linha principal do Linux 6.0 Git, enquanto retornará para a série estável do kernel Linux em breve não sendo um item específico do Linux.