O EvilProxy está se tornando uma das plataformas de phishing mais populares para atingir contas protegidas por MFA. Pesquisadores acabam de relatar que 120.000 e-mails de phishing EvilProxy foram enviados a mais de cem organizações para roubar contas do Microsoft 365.

As informações vêm da Proofpoint, que alerta para um aumento dramático de incidentes bem-sucedidos de aquisição de contas na nuvem nos últimos cinco meses, afetando principalmente executivos de alto escalão. A empresa de segurança cibernética observou uma campanha em grande escala apoiada pelo EvilProxy, que combina representação de marca, evasão de detecção de bot e redirecionamentos abertos.

Ataques EvilProxy a usuários Microsoft 365

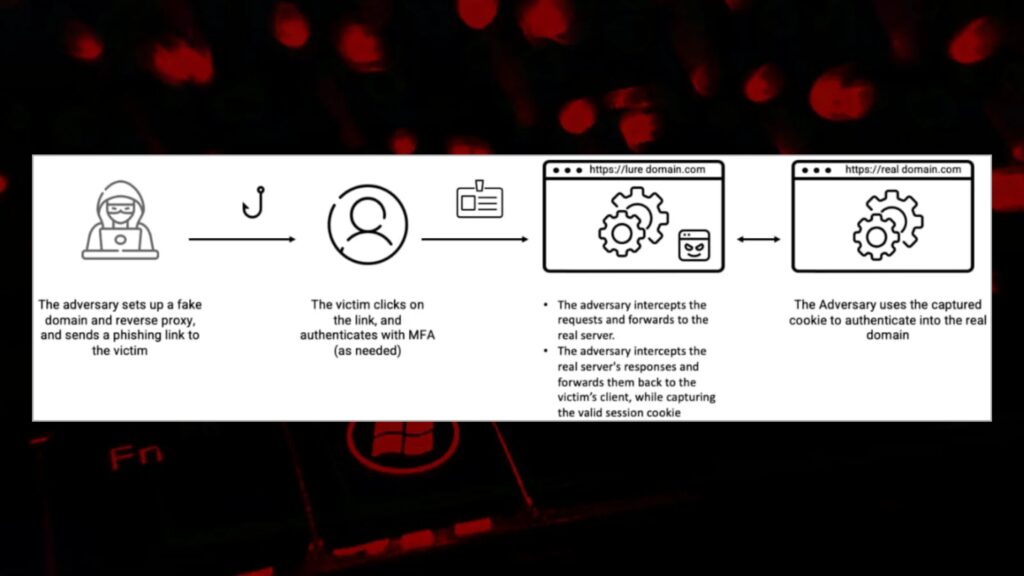

EvilProxy é uma plataforma de phishing como serviço que emprega proxies reversos para retransmitir solicitações de autenticação e credenciais de usuário entre o usuário (alvo) e o site de serviço legítimo. Como o servidor de phishing faz proxy do formulário de login legítimo, ele pode roubar cookies de autenticação quando o usuário faz login em sua conta.

Além disso, como o usuário já tinha que passar por desafios de MFA ao fazer login em uma conta, o cookie roubado permite que os agentes de ameaças ignorem a autenticação multifator.

Conforme relatado em setembro de 2022 pela Resecurity, o EvilProxy é vendido para criminosos cibernéticos por US$ 400/mês (cerca de R$ 1,9 mil), prometendo a capacidade de segmentar contas da Apple, Google, Facebook, Microsoft, Twitter, GitHub, GoDaddy e PyPI.

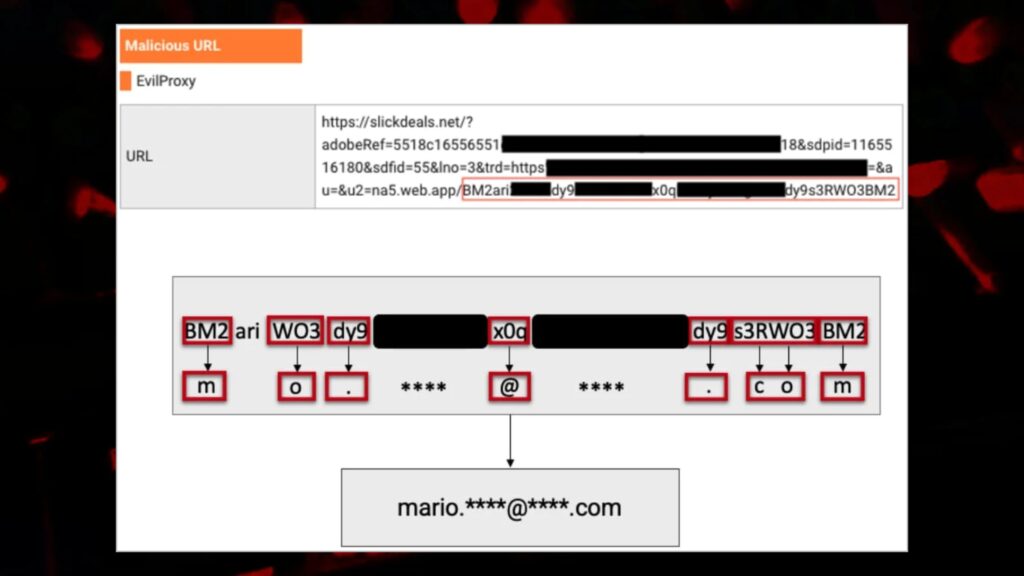

Uma nova campanha de phishing observada pela Proofpoint desde março de 2023 está usando o serviço EvilProxy para enviar e-mails que se fazem passar por marcas populares como Adobe, DocuSign e Concur. Se a vítima clicar no link incorporado, ela passa por um redirecionamento aberto via YouTube ou SlickDeals, seguido por uma série de redirecionamentos subsequentes que visam diminuir as chances de descoberta e análise.

Eventualmente, a vítima chega a uma página de phishing do EvilProxy que reverte os proxies da página de login do Microsoft 365, que também apresenta o tema da organização da vítima para parecer autêntico.

Peculiaridades de segmentação

Os pesquisadores descobriram que a campanha mais recente redireciona os usuários com um endereço IP turco para um site legítimo, essencialmente cancelando o ataque, o que pode significar que a operação está baseada na Turquia. Além disso, a Proofpoint notou que os invasores eram muito seletivos em relação aos casos em que prosseguiriam para a fase de controle da conta, priorizando os alvos “VIP” e ignorando os mais baixos na hierarquia.

Daqueles cujas contas foram violadas, 39% eram executivos de nível C, 9% eram CEOs e vice-presidentes, 17% eram diretores financeiros e o restante eram funcionários com acesso a ativos financeiros ou informações confidenciais.

Segmentação

Os pesquisadores descobriram que a campanha mais recente redireciona os usuários com um endereço IP turco para um site legítimo, essencialmente cancelando o ataque, o que pode significar que a operação está baseada na Turquia. Além disso, a Proofpoint notou que os invasores eram muito seletivos em relação aos casos em que prosseguiriam para a fase de controle da conta, priorizando os alvos “VIP” e ignorando os mais baixos na hierarquia.