Uma afiliada da operação LockBit 3.0 RaaS tem abusado da ferramenta de linha de comando do Windows Defender para implantar cargas úteis do Cobalt Strike.

Windows Defender sendo explorado para implantar Cobalt Strike

Durante uma investigação recente, os pesquisadores do SentinelOne observaram os agentes de ameaças associados à operação LockBit 3.0 ransomware-as-a-service (RaaS) abusando da ferramenta de linha de comando do Windows Defender MpCmdRun.exe para descriptografar e carregar cargas úteis do Cobalt Strike.

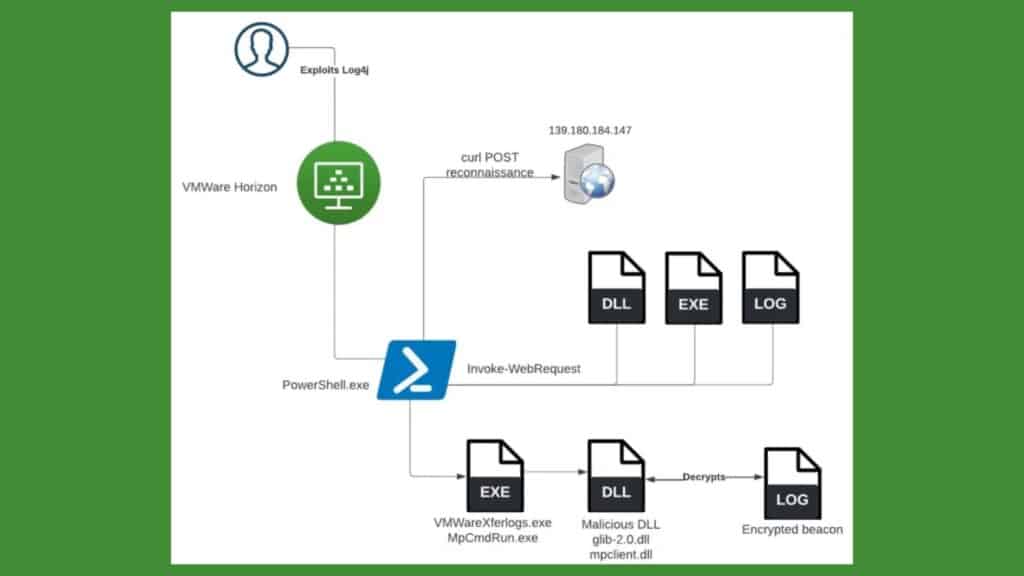

Os invasores inicialmente comprometem as redes de destino explorando a vulnerabilidade Log4j que afeta um VMWare Horizon Server sem patches. Os invasores modificaram o componente Blast Secure Gateway do aplicativo instalando um shell da Web usando o código do PowerShell.

Uma vez que ganharam uma posição no sistema de destino, os invasores executaram uma série de comandos de enumeração e tentaram executar várias ferramentas de pós-exploração, incluindo Meterpreter, PowerShell Empire e usaram uma nova técnica para carregar o Cobalt Strike.

De acordo com a análise publicada pelo SentinelOne, “Em particular, ao tentar executar o Cobalt Strike, observamos uma nova ferramenta legítima usada para carregar uma DLL maliciosa, que descriptografa a carga útil”.

“Técnicas observadas anteriormente para evitar defesas removendo os ganchos de usuário do EDR/EPP, rastreamento de eventos para Windows e interface de verificação antimalware também foram observadas”.

O SentinelOne destaca a importância de compartilhar informações sobre a exploração de novas ferramentas para eliminar os beacons Cobalt Strike e evitar a detecção de soluções de segurança comuns. MpCmdRun.exe é uma ferramenta de linha de comando para executar várias funções no Microsoft Defender Antivirus, incluindo verificação de software mal-intencionado, coleta de dados de diagnóstico e restauração do serviço para uma versão anterior, entre outras.

“É importante ressaltar que as ferramentas que devem receber uma análise cuidadosa são aquelas para as quais a organização ou o software de segurança da organização abriram exceções. Produtos como VMware e Windows Defender têm uma alta prevalência na empresa e uma grande utilidade para os agentes de ameaças se tiverem permissão para operar fora dos controles de segurança instalados.” conclui a análise.

Infelizmente, o Cobalt Strike vem arrumando um jeito de ser implantado nos computadores das vítimas. Dessa vez, o Windows Defender está sendo utilizado como porta de entrada e, não deve parar por aí.

Medidas de segurança mais rígidas são mais que necessárias para que não vejamos mais e mais campanhas de infecção de malwares batendo à porta toda semana, tentando fazer novas vítimas.