A era digital, embora repleta de inovações, também abre portas para novas formas de fraude. Recentemente, uma campanha de malvertising chamou a atenção dos especialistas em segurança cibernética, envolvendo a disseminação de malware através de anúncios e páginas falsas no Facebook. O alvo da vez? A Kling AI, uma plataforma emergente de inteligência artificial especializada na criação de imagens e vídeos a partir de texto.

Anúncios falsos de IA geram ameaças cibernéticas: o caso kling AI

A ascensão e o abuso da Kling AI

Lançada em junho de 2024 pela Kuaishou Technology, uma empresa chinesa com sede em Pequim, a Kling AI rapidamente ganhou destaque, alcançando uma base de mais de 22 milhões de usuários até abril de 2025. Essa popularidade, no entanto, foi explorada por cibercriminosos que, desde o início de 2025, utilizam a marca para enganar usuários desavisados.

O modus operandi dos cibercriminosos

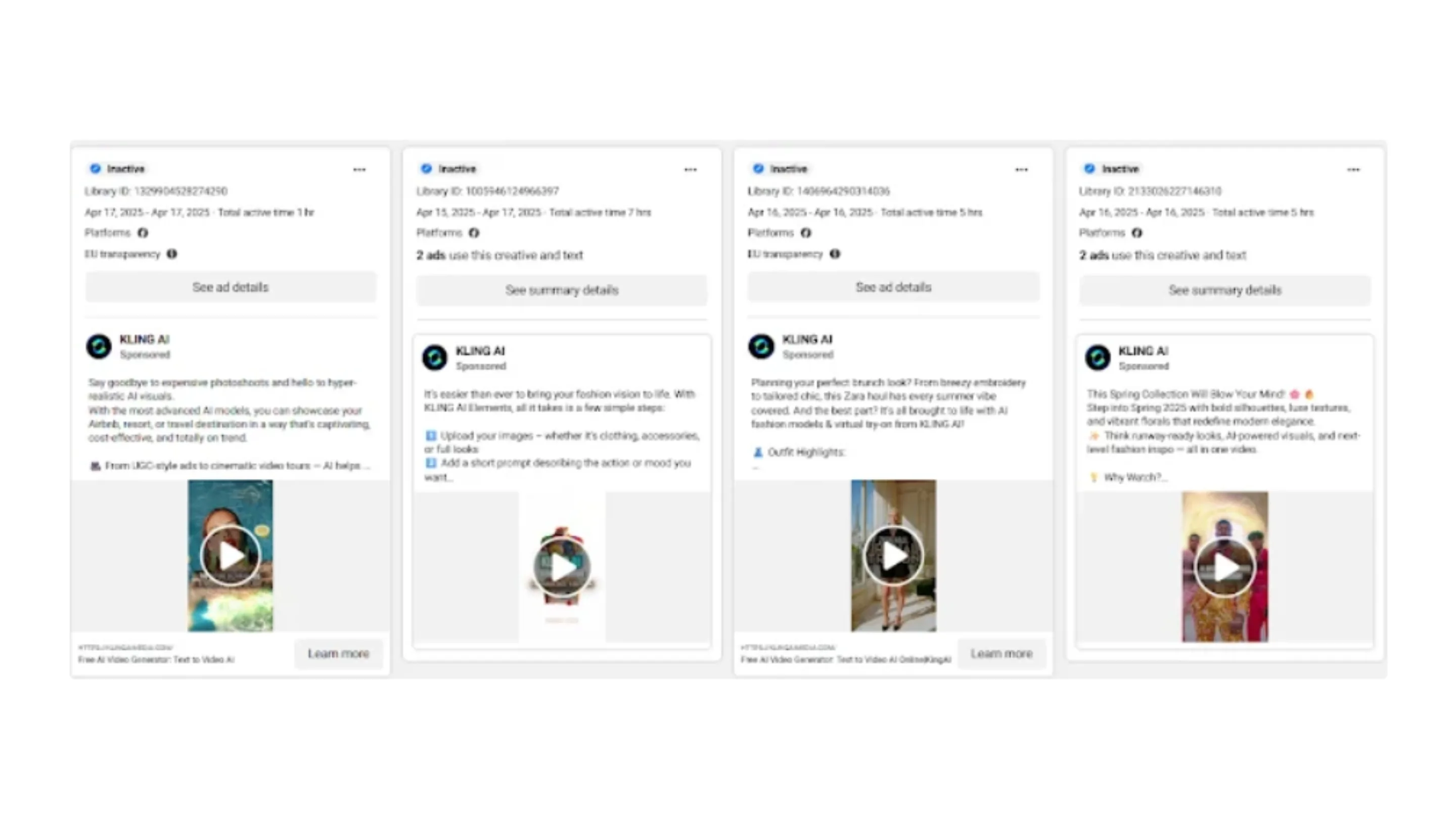

A tática é engenhosa e perigosa. Anúncios patrocinados e páginas falsas no Facebook, que se passam pela Kling AI, direcionam as vítimas para sites fraudulentos, como klingaimedia[.]com ou klingaistudio[.]com. Nesses domínios falsos, os usuários são iludidos com a promessa de gerar conteúdo multimídia diretamente no navegador. No entanto, a verdadeira intenção é outra: convencer as vítimas a baixar um executável malicioso do Windows, disfarçado como um arquivo de imagem ou vídeo através de extensões duplas e caracteres Hangul Filler.

Uma vez baixado, o arquivo ZIP contém uma carga maliciosa que atua como um carregador para um Trojan de Acesso Remoto (RAT) e um ladrão de informações. Esse malware estabelece contato com um servidor de comando e controle (C2), exfiltrando credenciais de navegador, tokens de sessão e outros dados sensíveis. A Check Point, renomada empresa de segurança, foi a primeira a detectar essa campanha, alertando sobre o controle remoto que os atacantes podem obter sobre os sistemas das vítimas.

Mecanismos de evasão e roubo de dados

Para evitar a detecção, o carregador malicioso emprega diversas estratégias. Ele monitora a presença de ferramentas de análise como Wireshark, OllyDbg, Procmon, ProcExp, PeStudio e Fiddler. Além disso, realiza modificações no Registro do Windows para garantir persistência e injeta seu segundo estágio em processos legítimos do sistema, como “CasPol.exe” ou “InstallUtil.exe”.

O payload de segundo estágio, ofuscado com .NET Reactor, é o PureHVNC RAT. Este RAT se comunica com um servidor remoto (185.149.232[.]197) e possui a capacidade de roubar dados de diversas extensões de carteiras de criptomoedas em navegadores baseados em Chromium. O PureHVNC também utiliza uma abordagem baseada em plugins para capturar telas quando janelas correspondentes a bancos ou carteiras são abertas, ampliando o escopo do roubo de dados financeiros.

Origem e tendências de ataques

A Check Point identificou pelo menos 70 postagens promovidas de páginas falsas que se passavam pela Kling AI. Embora a autoria exata da campanha permaneça incerta, evidências apontam para grupos do Vietnã. O uso de malvertising no Facebook para distribuir malware ladrão é uma tática recorrente entre agentes de ameaças vietnamitas, que têm capitalizado a crescente popularidade de ferramentas de inteligência artificial generativa para disseminar suas pragas digitais. Casos anteriores, como o revelado pela Morphisec, que envolvia um cibercriminoso vietnamita usando ferramentas de IA falsas para distribuir o malware Noodlophile, reforçam essa tendência.

Essa campanha destaca a sofisticação da engenharia social combinada com malware avançado. As táticas empregadas, que incluem mascaramento de arquivos, acesso remoto e roubo de dados, se encaixam em um padrão de ataques cada vez mais direcionados e complexos baseados em mídias sociais.

O desafio da Meta contra golpes online

A Meta, empresa controladora do Facebook e Instagram, enfrenta uma “epidemia de golpes”, conforme noticiou o The Wall Street Journal. Golpistas inundam suas plataformas com diversos tipos de fraudes, desde iscas românticas a anúncios de ofertas duvidosas e brindes falsos. Muitas dessas páginas fraudulentas são operadas em países como China, Sri Lanka, Vietnã e Filipinas.

Adicionalmente, anúncios de emprego falsos em plataformas como Telegram e Facebook têm sido usados para atrair jovens indonésios para esquemas fraudulentos no Sudeste Asiático, onde são coagidos a aplicar golpes de investimento e defraudar vítimas globalmente, conforme reportado pelo Rest of World.

Conclusão e medidas preventivas

Diante desse cenário, a vigilância e o ceticismo são cruciais. A popularidade de novas tecnologias, como a inteligência artificial, é frequentemente explorada por cibercriminosos. É fundamental verificar a autenticidade de sites e anúncios, preferencialmente acessando as plataformas oficiais diretamente e evitando downloads de fontes desconhecidas. A conscientização e a adoção de boas práticas de segurança cibernética são as melhores defesas contra essas ameaças em constante evolução.