A equipe de pesquisa da ESET publicou haver uma campanha de espionagem que tem como alvo usuários Android. A campanha de espionagem foi atribuída ao grupo APT StrongPity. A atividade de espionagem está ativa desde 2021. Foi identificado que uma versão do aplicativo Shagle, um app de bate-papo por vídeo, estava sendo distribuído com o código malicioso.

Não existe Shagle para Android

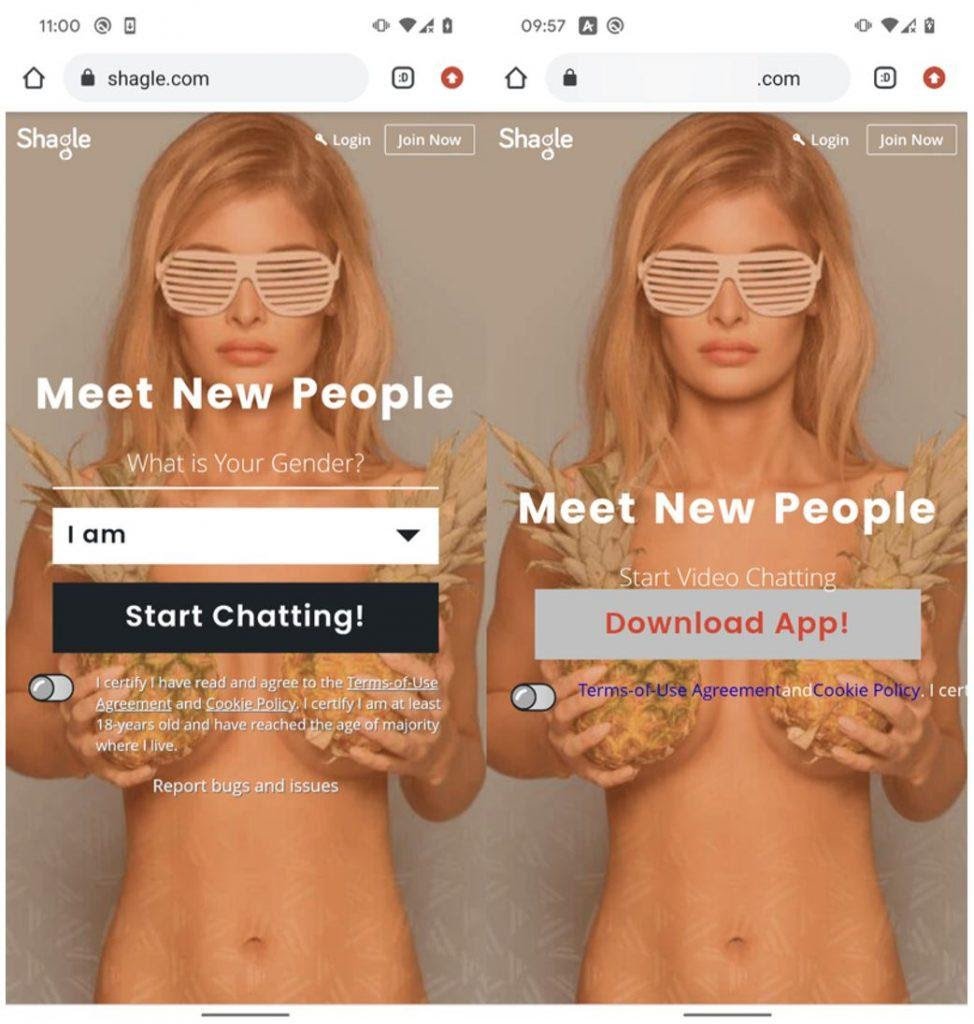

No site da Shagle não há menção de que há uma versão para dispositivos Android. Porém, nesta campanha um aplicativo para Android é ofertado como oficial, estimulando os usuários Android e fazerem o download e instalarem o aplicativo malicioso.

Segundo os pesquisadores da ESET, no aplicativo falso do Shagle há um backdoor. Ao todo foram identificados 11 módulos ativados dinamicamente, cada módulo faz uma atividade. Então é possível gravar chamadas telefônicas, coletar mensagens, acessar o registro de chamadas, acessar notificações recebidas e até monitorar a comunicação de 17 aplicativos. Assim, os usuários Android que possuem Viber, Skype, Gmail, Messenger e Tinder podem estar rodando o backdoor StrongPity.

O aplicativo malicioso é, de fato, uma versão totalmente funcional, mas um Trojan do aplicativo legítimo do Telegram. No entanto, é apresentado como um aplicativo do Shagle, que não existe. Nos referimos a este aplicativo como o Shagle falso, o aplicativo trojanizado Telegram ou o backdoor StrongPity. Os produtos ESET detectam essa ameaça como Android/StrongPity.A

comenta Gutiérrez Amaya, da ESET.

Aplicativo falso usa código-fonte do Telegram

As informações divulgadas pela ESET mostra que o código HTML do site falso, foi coletado em 1 de novembro de 2021. O grupo hacker copiou o código-fonte do site para tentar enganar os usuários Android. Ainda segundo eles, a ferramenta utilizada foi a HTTrack. O domínio falso foi registrado no mesmo dia, então a campanha pode ter começado desde aquela data.

O aplicativo falso foi hospedado no site que se passa pelo oficial da Shagle. Não houve subterfúgio para sugerir que o aplicativo estava disponível no Google Play e não sabemos como as vítimas em potencial foram atraídas ou descobriram o site falso

conclui Gutierrez Amaya.

O relatório completo da ESET sobre essa campanha de espionagem de usuários Android pode ser consultada aqui.