Em uma campanha de espionagem cibernética, o grupo APT-C-60, vinculado à Coreia do Sul, atacou uma organização não identificada no Japão, usando uma isca com o tema de uma aplicação de emprego para entregar o backdoor SpyGlace. A descoberta foi feita pela JPCERT/CC, que revelou que o ataque, ocorrido em agosto de 2024, utilizou serviços legítimos como Google Drive, Bitbucket e StatCounter.

APT-C-60: hackers usam StatCounter e Bitbucket em Campanha de malware

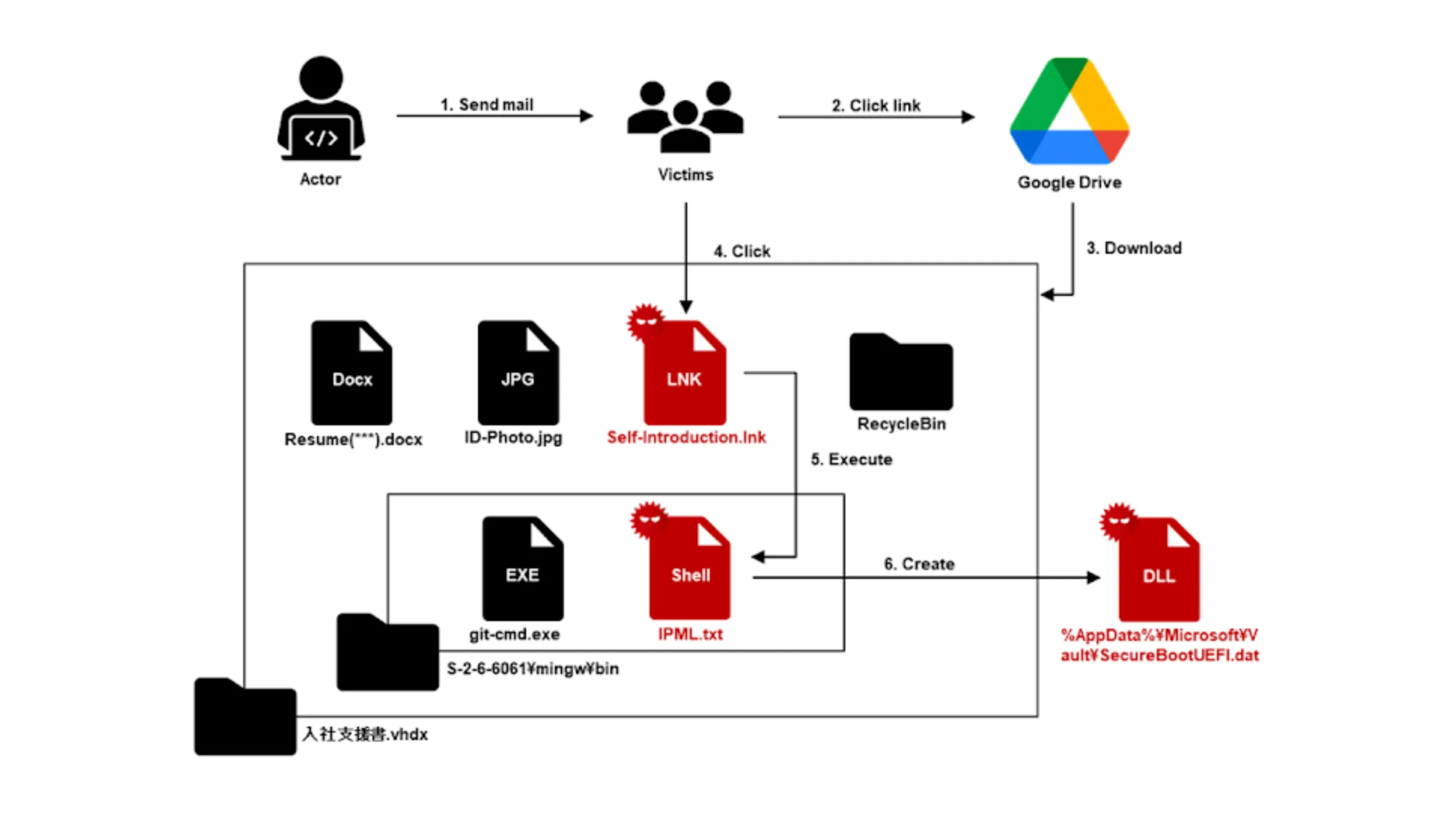

A cadeia de ataque começou com um e-mail, aparentemente enviado por um candidato a vaga, que foi enviado para o contato de recrutamento da organização. O e-mail continha um link para um arquivo hospedado no Google Drive, que, ao ser baixado e montado, continha um documento falso e um atalho do Windows (Self-Introduction.lnk). Esse atalho acionou o downloader do malware, iniciando a infecção no sistema da vítima.

O atacante explorou uma vulnerabilidade de execução remota de código (CVE-2024-7262) no WPS Office para Windows, permitindo a instalação do SpyGlace. Esse backdoor, que é altamente personalizado, estabeleceu uma conexão com um servidor de comando e controle, fornecendo ao invasor acesso remoto para roubo de arquivos e execução de comandos adicionais.

A técnica de exfiltração: uso de ferramentas legítimas

O malware foi projetado para se infiltrar e se comunicar de forma discreta, utilizando ferramentas legítimas para evitar a detecção. O primeiro estágio da infecção usou o StatCounter, uma ferramenta legítima de análise de web, para transmitir uma string codificada que identificava a máquina da vítima, incluindo o nome do computador, diretório pessoal e nome de usuário.

Após isso, o downloader utilizou o Bitbucket, um repositório de código, para obter o próximo arquivo malicioso, o “Service.dat”, que, por sua vez, baixava outros artefatos, como “cbmp.txt” e “icon.txt”. Estes foram salvos como “cn.dat” e “sp.dat”, respectivamente, com o arquivo “Service.dat” instalando “cn.dat” no sistema da vítima por meio de uma técnica chamada “COM hijacking”.

O backdoor SpyGlace: persistência e execução de comandos

Uma vez instalado, o SpyGlace estabeleceu comunicação com um servidor de comando e controle para receber instruções adicionais. O backdoor permitiu ao grupo APT-C-60 executar comandos remotamente, carregar plugins extras e roubar dados valiosos da vítima. A investigação identificou o IP de comando e controle como sendo “103.187.26[.]176”.

Ataques similares: ameaça persistente

Esse ataque não foi o único atribuído ao APT-C-60. Empresas de segurança cibernética como Chuangyu 404 Lab e Positive Technologies também reportaram campanhas semelhantes utilizando o SpyGlace, apontando ainda que APT-C-60 e o grupo APT-Q-12 fazem parte de uma mesma rede de ameaças conhecida como DarkHotel.

Especialistas destacaram que grupos da região da Ásia continuam a empregar técnicas incomuns, como o uso de discos virtuais VHD/VHDX, para contornar as defesas tradicionais dos sistemas operacionais e entregar malwares de forma furtiva.