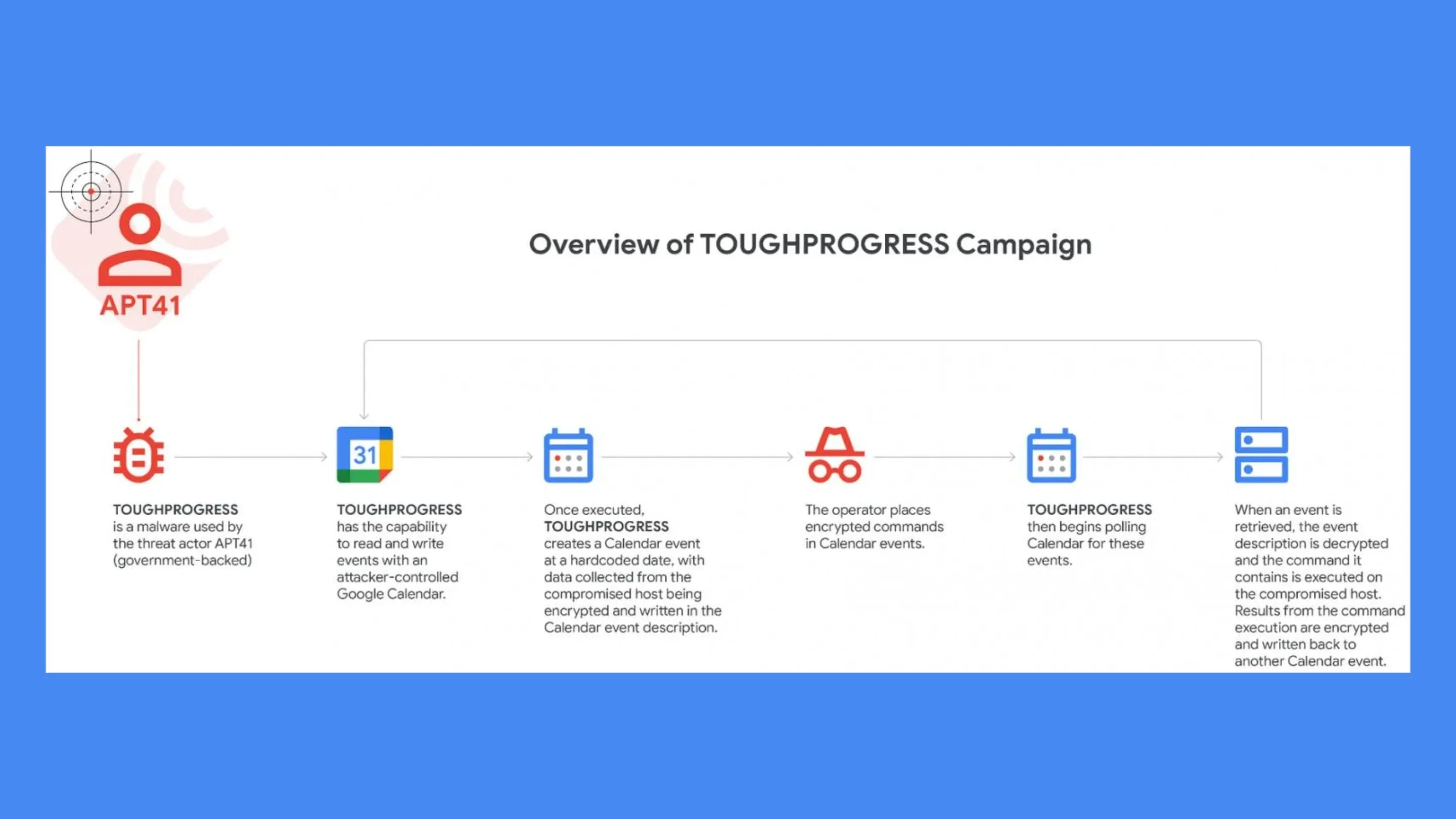

O notório grupo cibercriminoso APT41, com origem atribuída à China, adotou uma nova estratégia para controlar sistemas infectados: abusar do Google Agenda como canal furtivo de comunicação. A operação, que utiliza um malware recém-identificado chamado ToughProgress, permite que os invasores executem comandos e recebam respostas sem levantar suspeitas, graças à camuflagem dentro de um serviço legítimo da nuvem.

Grupo APT41 se infiltra em sistemas usando malware oculto em agendas do Google

Início da campanha maliciosa

A investida começa com um e-mail de phishing altamente elaborado, contendo um link para um arquivo ZIP hospedado em um site governamental anteriormente comprometido. Esse arquivo esconde três componentes principais:

- Um atalho (arquivo LNK) disfarçado de documento PDF;

- Uma imagem JPG falsa que, na verdade, contém uma carga maliciosa criptografada;

- Um segundo arquivo JPG, que é um DLL mascarado, responsável por decodificar e ativar o malware quando o atalho é clicado.

O DLL, nomeado PlusDrop, inicia o segundo estágio do ataque — PlusInject — que roda inteiramente na memória, evitando gravações no disco e dificultando a detecção.

ToughProgress e o uso do Google Agenda

Uma vez ativado, o PlusInject injeta o ToughProgress dentro do processo legítimo do Windows svhost.exe. A partir daí, o malware se conecta a um endereço codificado do Google Agenda, onde busca por eventos específicos criados pelos operadores do APT41. Os comandos são inseridos de forma discreta nos campos de descrição desses eventos.

Após executar as ordens, o malware retorna os resultados ao invasor por meio de novos eventos no mesmo calendário — um ciclo que mantém a comunicação viva sem disparar alertas em softwares de segurança convencionais.

Segurança comprometida por stealth

O principal diferencial dessa técnica está na sua discrição: como os dados trafegam por serviços confiáveis e as cargas maliciosas não são salvas no disco, as ferramentas tradicionais de antivírus têm dificuldade em detectar a atividade.

Esse tipo de abordagem não é totalmente nova. Casos semelhantes envolvendo o uso de Google Drive e Planilhas Google já foram atribuídos ao APT41, inclusive em 2023, durante a disseminação do malware Voldemort.

Resposta do Google e mitigação

O Google, através do seu Threat Intelligence Group, desmantelou a infraestrutura envolvida, encerrando contas do Workspace associadas à campanha e removendo os eventos do Google Agenda utilizados. Além disso, atualizou as listas de bloqueio da Navegação Segura, garantindo que usuários sejam alertados ao tentar acessar URLs maliciosas.

A gigante da tecnologia também notificou todas as entidades afetadas em parceria com a Mandiant, fornecendo registros e amostras do malware ToughProgress para facilitar a detecção de infecções em seus ambientes corporativos.

Conclusão

O caso expõe como cibercriminosos estão se tornando cada vez mais criativos ao usar ferramentas legítimas como vetor de ataque. Organizações e usuários devem redobrar a atenção com e-mails suspeitos e investir em soluções de segurança que incluam análise comportamental e inteligência contra ameaças avançadas.