Pesquisadores em segurança digital identificaram uma nova campanha maliciosa que explora a popular plataforma SourceForge para disseminar malware de mineração de criptomoedas e softwares do tipo clipper. Os ataques têm como isca versões supostamente crackeadas de programas legítimos, como o Microsoft Office.

Cibercriminosos usam softwares falsos no SourceForge para disseminar mineradores e clippers

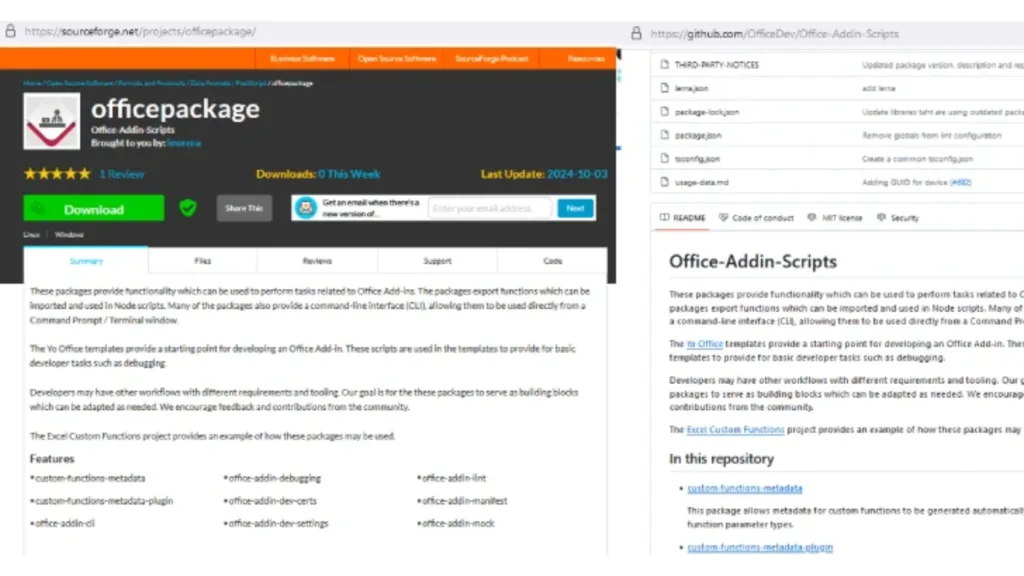

Segundo análise publicada pela empresa russa Kaspersky, um dos projetos fraudulentos hospedados no site — nomeado “officepackage” — reproduz arquivos e descrições retirados diretamente de um projeto legítimo no GitHub. Apesar da aparência inofensiva, os links de download direcionam usuários para sites suspeitos, como o “taplink[.]cc”, onde são induzidos a baixar arquivos infectados.

Isca disfarçada de software

Ao passar o mouse sobre o botão de download da suposta página no SourceForge, é exibida uma URL aparentemente confiável (“loading.sourceforge[.]io/download”). No entanto, ao clicar, o usuário é redirecionado para outro domínio onde é oferecido um arquivo ZIP de 7 MB (chamado “vinstaller.zip”). Dentro dele há outro arquivo compactado com senha e um documento com instruções para extração.

O pacote interno contém um instalador MSI, um arquivo RAR protegido, um utilitário chamado “UnRAR.exe” e um script em Visual Basic. O objetivo dessa combinação é acionar uma cadeia de scripts via PowerShell, responsável por baixar e executar comandos a partir de repositórios no GitHub.

Execução remota e coleta de dados

Entre os arquivos maliciosos está o “confvk.bat”, que extrai os dados do arquivo RAR e ativa scripts adicionais. Um deles envia informações do sistema da vítima via Telegram; outro baixa novos comandos e ativa o minerador de criptomoedas e o ClipBanker — malware especializado em alterar endereços de carteiras copiadas para roubar criptomoedas.

Também foi encontrado o executável “ShellExperienceHost.exe”, uma versão adulterada do utilitário Netcat, usado para abrir conexões criptografadas com servidores remotos. Além disso, o script “ErrorHandler.cmd” embute comandos ocultos que continuam a comunicação com os operadores da ameaça por meio do Telegram.

A interface em russo das páginas falsas, somada aos dados de telemetria, sugere que o público-alvo da campanha está majoritariamente localizado na Rússia. Cerca de 90% dos acessos registrados — mais de 4.600 entre janeiro e março — partiram do país, especialmente de usuários que buscavam downloads alternativos do Microsoft Office por meio do mecanismo Yandex.

Outras campanhas em andamento

Essa campanha coincide com outra descoberta recente, também descrita pela Kaspersky, que envolve a distribuição do TookPS, um downloader de malware mascarado como software de IA, ferramentas de desktop remoto e programas de modelagem 3D. Sites fraudulentos como “deepseek-ai-soft[.]com” vêm sendo promovidos via anúncios patrocinados no Google, levando vítimas a baixar arquivos perigosos.

O TookPS executa scripts PowerShell que abrem conexões SSH e instalam variantes modificadas do trojan TeviRat. A ameaça ainda utiliza sideloading de DLLs para alterar o comportamento do TeamViewer, ocultando sua presença e concedendo controle total ao invasor.

Além disso, campanhas de malvertising continuam a explorar anúncios do Google para distribuir ferramentas adulteradas como o RVTools da VMware. Nessas versões modificadas, criminosos embutem o ThunderShell, um RAT baseado em PowerShell, conhecido por permitir execuções remotas e ações furtivas em ambientes corporativos.

Conclusão

O uso de plataformas confiáveis como o SourceForge em campanhas de malware demonstra a sofisticação crescente dos ataques cibernéticos. Para evitar cair em golpes desse tipo, é essencial realizar downloads apenas de fontes oficiais e manter soluções de segurança atualizadas. O cenário atual reforça a importância da conscientização digital diante de táticas cada vez mais dissimuladas.