O worm do botnet P2PInfect está passando por um período de volumes de atividade altamente elevados. A atividade aumentou em 600 vezes com variantes de malware mais furtivas, começando no final de agosto e aumentando novamente em setembro de 2023.

O P2PInfect

O P2PInfect foi documentado pela primeira vez pela Unidade 42 em julho de 2023 como um malware peer-to-peer que viola instâncias do Redis usando uma falha de execução remota de código em sistemas Windows e Linux expostos à Internet. Os pesquisadores da Cado Security que acompanham o botnet desde o final de julho de 2023 relatam hoje ter visto atividade global, com a maioria das violações impactando sistemas na China, Estados Unidos, Alemanha, Cingapura, Hong Kong, Reino Unido e Japão.

Além disso, Cado diz que as amostras mais recentes do P2PInfect apresentam adições e melhorias que o tornam mais capaz de se espalhar para os alvos e mostram o desenvolvimento contínuo do malware.

Aumento acentuado da atividade do O P2PInfect

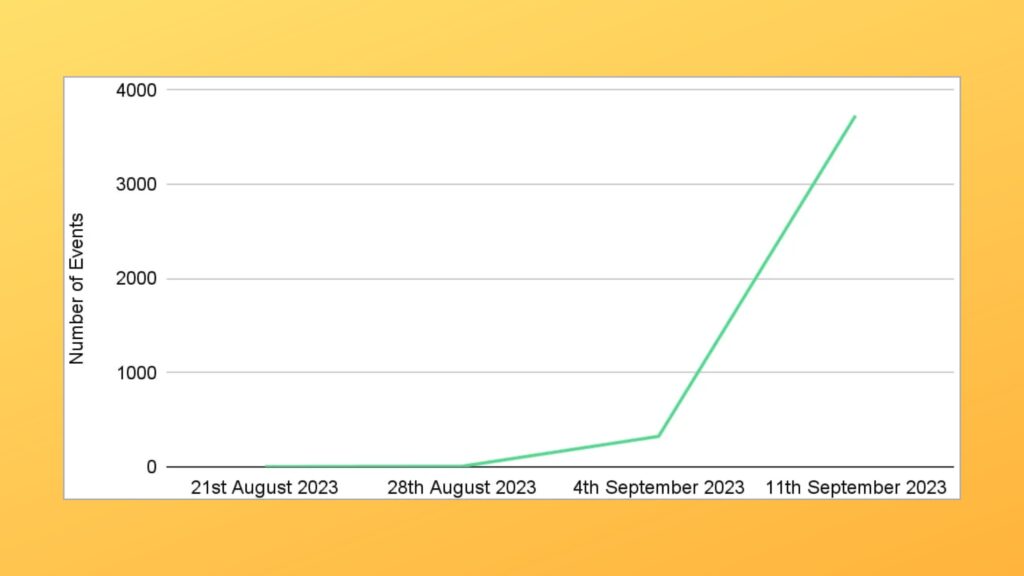

Cado vê atividade do botnet P2PInfect, indicando que o malware entrou em um novo período de estabilidade de código que lhe permite acelerar sua operação. Os pesquisadores relatam observar um aumento constante no número de tentativas iniciais de acesso realizadas pelo P2PInfect em seus honeypots, levando a 4.064 eventos de um único sensor em 24 de agosto de 2023.

Até 3 de setembro de 2023, os eventos de acesso inicial triplicaram, mas permaneceram relativamente baixos. Então, na semana entre 12 e 19 de setembro de 2023, ocorreu um aumento na atividade do P2PInfect, com Cado registrando 3.619 tentativas de acesso somente neste período, o que representa um aumento de 600x.

Esse aumento no tráfego do P2Pinfect coincidiu com um número crescente de variantes vistas à solta, sugerindo que os desenvolvedores do malware estão operando em uma cadência de desenvolvimento extremamente alta.

Cado

Novos recursos do P2PInfect

Juntamente com o aumento da atividade, Cado observou novas amostras que tornam o P2PInfect uma ameaça mais furtiva e formidável. Primeiro, os autores do malware adicionaram um mecanismo de persistência baseado em cron que substitui o método anterior ‘bash_logout’, acionando a carga principal a cada 30 minutos.

Além disso, o P2Pinfect agora usa uma carga bash (secundária) para se comunicar com a carga primária por meio de um soquete de servidor local e, se o processo principal parar ou for excluído, ele recupera uma cópia de um par e o reinicia. O malware agora também usa uma chave SSH para substituir quaisquer chaves autorizadas SSH no endpoint violado para evitar que usuários legítimos façam login via SSH.

Se o malware tiver acesso root, ele realizará uma alteração de senha para qualquer outro usuário no sistema usando uma senha de 10 caracteres gerada automaticamente para bloqueá-los. Por fim, o P2PInfect agora usa uma configuração de estrutura C para seu cliente que é atualizada dinamicamente na memória, enquanto antes não possuía um arquivo de configuração.