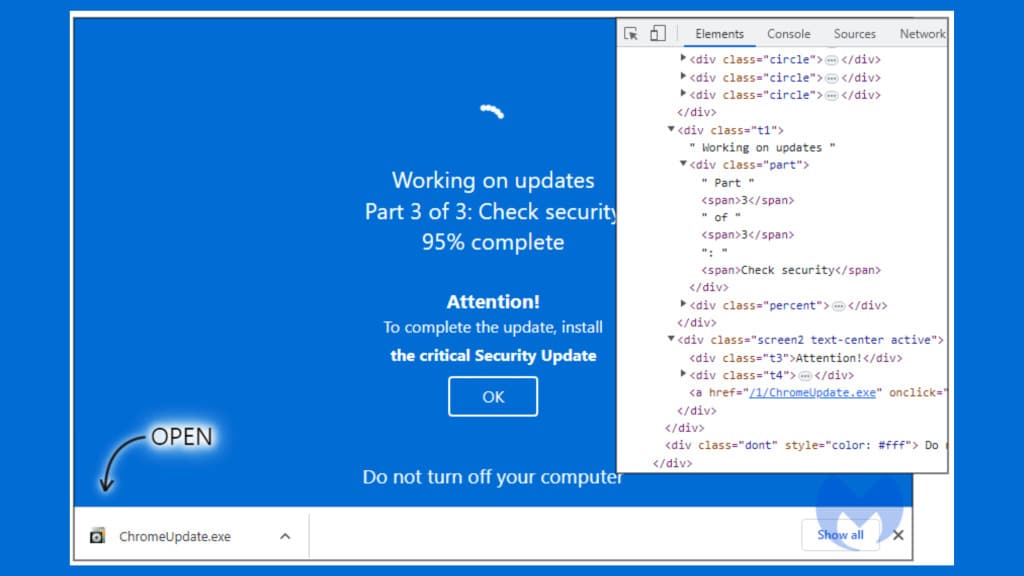

Uma campanha que simula uma atualização do Windows no navegador para fornecer o malware de roubo de informações Aurora. Escrito em Golang, o Aurora está disponível em vários fóruns de hackers há mais de um ano, anunciado como um ladrão de informações com amplos recursos e baixa detecção de antivírus.

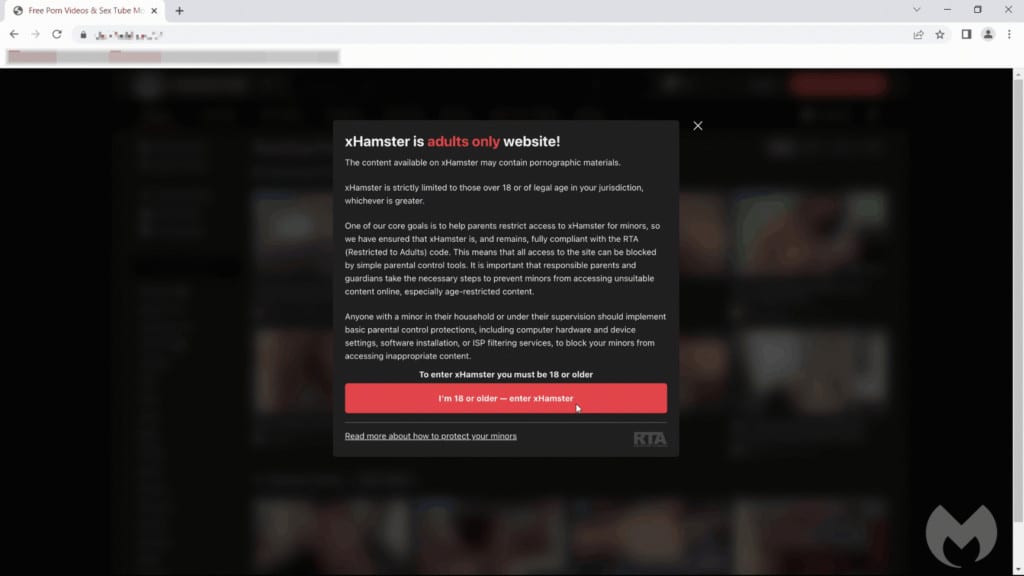

De acordo com pesquisadores da Malwarebytes, a operação de malvertising depende de anúncios popunder em sites de conteúdo adulto com conteúdo adulto de alto tráfego e redireciona vítimas em potencial para um local de exibição de malware.

Atualização falsa do Windows distribuindo malware Aurora

Os anúncios popunder são anúncios “pop-up’ baratos que são lançados atrás da janela ativa do navegador, permanecendo ocultos do usuário até que eles fechem ou movam a janela principal do navegador. Em dezembro do ano passado, o Google informou que popunders foram usados ??em uma campanha de fraude de anúncios que acumulou centenas de milhares de visitantes e dezenas de milhões de impressões de anúncios fraudulentos.

O mais recente detectado pelo Malwarebytes tem um impacto muito menor, com cerca de 30.000 usuários redirecionados e quase 600 baixando e instalando o malware de roubo de dados em seus sistemas. No entanto, o agente da ameaça teve uma ideia imaginativa em que o popunder renderiza uma janela do navegador em tela cheia que simula uma tela de atualização do sistema Windows.

Os pesquisadores rastrearam mais de uma dúzia de domínios usados ??nas campanhas, muitos deles parecendo se passar por sites adultos, que simulavam a falsa atualização do Windows: activessd[.]ru; chistauyavoda[.]ru; xxxxxxxxxxxxxxx[.]ru; activehdd[.]ru; oled8kultra[.]ru; xhamster-18[.]ru; oled8kultra[.]site; activessd6[.]ru; activedebian[.]ru; shluhapizdec[.]ru; 04042023[.]ru; clickaineasdfer[.]ru; moskovpizda[.]ru; pochelvpizdy[.]ru; evatds[.]ru; click7adilla[.]ru e; grhfgetraeg6yrt[.]site.

Todos eles serviram para download de um arquivo chamado “ChromeUpdate.exe”, revelando a decepção da tela do navegador em tela cheia; no entanto, alguns usuários ainda foram induzidos a implantar o executável malicioso.

Novo carregador de malware

O suposto atualizador do Chrome é um carregador de malware “totalmente indetectável” (FUD) chamado “Impressora inválida”, que parece ser usado exclusivamente por esse agente de ameaça em particular.

De acordo com a Malwarebytes, seus analistas descobriram “Impressora inválida”, nenhum mecanismo antivírus no Virus Total o sinalizou como malicioso. A detecção começou a aumentar algumas semanas depois, após a publicação de um relatório relevante da Morphisec.

A impressora inválida primeiro verifica a placa gráfica do host para determinar se ela está sendo executada em uma máquina virtual ou em um ambiente de sandbox. Caso contrário, ele descompacta e lança uma cópia do ladrão de informações Aurora, descobriram os pesquisadores.

O Malwarebytes comenta que o agente da ameaça por trás dessa campanha parece estar particularmente interessado em criar ferramentas difíceis de detectar, e eles estão constantemente carregando novas amostras no Virus Total para verificar como eles se saem contra os mecanismos de detecção.

Uma investigação mais aprofundada revelou que o agente da ameaça também usa um painel Amadey, potencialmente indicando o uso da bem documentada ferramenta de reconhecimento e carregamento de malware, e também executa golpes de suporte técnico direcionados aos ucranianos.