Um novo malware foi observado atacando organizações governamentais e de saúde. Esse malware faz parte do arsenal do Ballistic Bobcat, um grupo APT alinhado ao Irã e, inicialmente, há cerca de dois anos, pesquisadores de segurança cibernética da ESET rastrearam esse grupo de ameaças.

O grupo Ballistic Bobcat APT também é conhecido como APT35; APT42; Charming Kitten; TA453 e PHOSPHORUS. Recentemente, analistas de segurança cibernética da ESET encontraram uma nova campanha Ballistic Bobcat, Sponsor Malware, por meio da qual os agentes de ameaças estão visando ativamente diversas entidades do Brasil, Israel e Emirados Árabes Unidos.

Novo malware atacando organizações governamentais e de saúde

Especialistas em segurança descobriram o malware Sponsor, um novo backdoor implantado pelo grupo Ballistic Bobcat APT, a partir de uma amostra interessante no sistema de uma vítima israelense em maio de 2022.

Durante a pandemia, esse grupo visou ativamente organizações relacionadas com a COVID-19 em todo o mundo, incluindo a OMS e a Gilead. As campanhas backdoor do Ballistic Bobcat e do Sponsor se sobrepõem, revelando um padrão claro no desenvolvimento de ferramentas. Foram encontradas mais quatro versões do Sponsor, implantadas no Brasil, em Israel e nos Emirados Árabes Unidos, visando 34 vítimas.

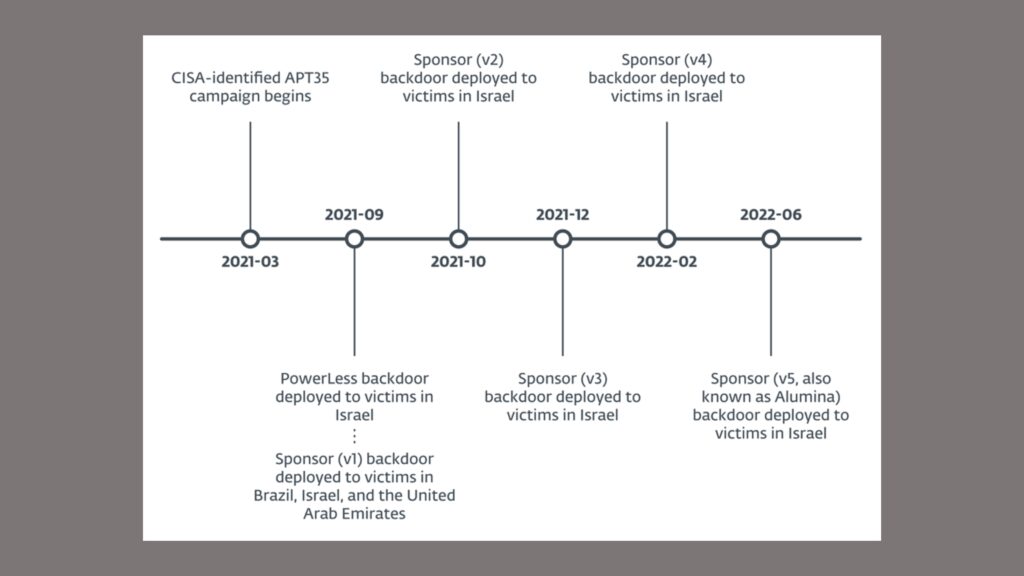

Na imagem abaixo, o cronograma completo é fornecido:

O Ballistic Bobcat explorou as vulnerabilidades do Microsoft Exchange, muitas vezes de forma oportunista, em uma campanha chamada “Acesso de Patrocínio”. O backdoor patrocinador emprega arquivos de configuração inócuos e uma abordagem modular para evitar varreduras, uma tática frequentemente usada pelo Ballistic Bobcat há mais de dois anos, juntamente com ferramentas de código aberto em sistemas comprometidos.

Além disso, entre as 34 vítimas, o número máximo delas estava localizada em Israel, enquanto apenas duas das vítimas eram de outros países: Brasil, em uma cooperativa médica e operadoras de planos de saúde e; Emirados Árabes Unidos, em uma organização não identificada. Os setores que foram direcionados em Israel: automotivo; comunicações; engenharia; serviços financeiros; assistência médica; seguro; lei; fabricação; varejo; tecnologia e; telecomunicações.

Ação do grupo de malwares

Além disso, analistas de segurança descobriram que o Ballistic Bobcat atingiu um mercado de seguros israelense em agosto de 2021 ao explorar as ferramentas relatadas pela CISA e encontraram os seguintes IOCs: MicrosoftOutlookUpdateSchedule; MicrosoftOutlookUpdateSchedule.xml; Gerenciamento de alterações do Google; GoogleChangeManagement.xml; Ferramentas de código aberto usadas.

Na campanha Sponsoring Access, diversas ferramentas de código aberto foram utilizadas pelos operadores do Ballistic Bobcat, e aqui está a lista completa: host2ip.exe; RevSocks; Mimikatz; Armadillo PE packer;

GO Simple Tunnel (GOST); Chisel; csrss_protected.exe; Plink (link PuTTY); WebBrowserPassView.exe

sqlextractor.exe e; ProcDump.

Os backdoors patrocinadores em C++ incluem carimbos de data/hora de compilação, caminhos PDB e informações de versão para rastrear alterações. Enquanto o patrocinador coleta informações do host, as envia para o servidor C&C e registra o ID do nó em node.txt. Ballistic Bobcat pegou carona no PowerLess C&C e introduziu um novo servidor, usando vários IPs para ferramentas, que agora estão inativas.