Especialistas em segurança cibernética identificaram uma campanha fraudulenta que utiliza um site falso da Bitdefender para disseminar o trojan de acesso remoto Venom RAT. O domínio malicioso, “bitdefender-download[.]com”, oferece uma suposta versão do antivírus para Windows. Ao clicar no botão de download, o usuário é redirecionado para um arquivo hospedado no Bitbucket, que por sua vez aponta para um bucket da Amazon S3. A conta do Bitbucket já foi desativada.

Site falso da Bitdefender propaga venom RAT

O arquivo compactado “BitDefender.zip” contém o executável “StoreInstaller.exe”, que incorpora configurações do Venom RAT, além de códigos relacionados ao StormKitty, um ladrão de informações, e ao SilentTrinity, uma estrutura de pós-exploração de código aberto. Essas ferramentas atuam em conjunto: o Venom RAT estabelece acesso remoto persistente, o StormKitty coleta dados sensíveis, e o SilentTrinity garante a permanência furtiva do invasor no sistema.

A campanha evidencia uma tendência crescente no uso de malwares modulares desenvolvidos a partir de projetos de código aberto, tornando os ataques mais flexíveis e difíceis de detectar. Além disso, os pesquisadores observaram que o site falso compartilha elementos técnicos com outras páginas maliciosas que imitam instituições bancárias e serviços de tecnologia, como o Royal Bank of Canada e a Microsoft, com foco em roubo de credenciais via campanhas de phishing.

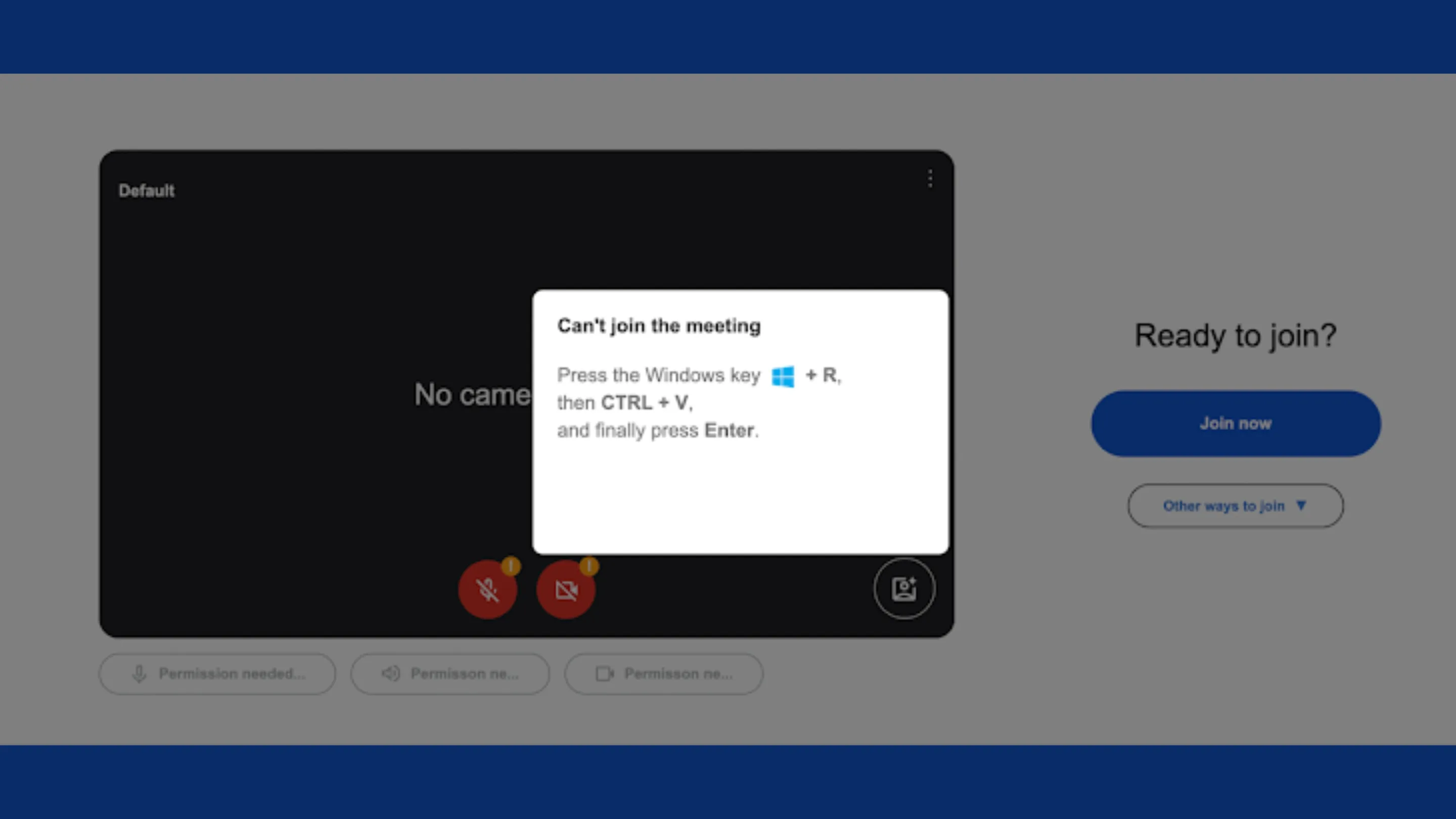

Paralelamente, a empresa Sucuri alertou sobre uma tática semelhante baseada em engenharia social. Uma página falsa do Google Meet engana usuários ao simular um erro de permissão de microfone, solicitando que copiem e colem um comando PowerShell no terminal — ação que instala um script ofuscado chamado “noanti-vm.bat”, permitindo o controle remoto do dispositivo da vítima.

Outra campanha de phishing explorou a plataforma AppSheet, da Google, para enviar e-mails fraudulentos que se passam por comunicações do suporte do Facebook. Esses e-mails utilizam mensagens de exclusão de conta para induzir vítimas a clicarem em links maliciosos. As páginas de phishing resultantes são capazes de capturar não apenas senhas, mas também códigos de autenticação em duas etapas (2FA), possibilitando acesso imediato às contas. O uso do domínio legítimo “noreply@appsheet[.]com” dificulta a detecção por filtros tradicionais de segurança de e-mail.

Recomendações de segurança:

- Evite baixar softwares de fontes não oficiais.

- Desconfie de e-mails que solicitam ações urgentes ou fornecem links suspeitos.

- Mantenha seu antivírus atualizado e ative a autenticação em duas etapas sempre que possível.

- Utilize ferramentas como o Bitdefender Link Checker para verificar a segurança de URLs antes de acessá-las.