Pesquisadores de segurança da Palo Alto Networks identificaram uma campanha avançada de malware que explora uma cadeia de infecção composta por diversos estágios, com o objetivo de implantar famílias perigosas de trojans de acesso remoto (RATs), incluindo Agent Tesla, Remcos RAT e XLoader.

Ataque encadeado dificulta análise e entrega múltiplos malwares

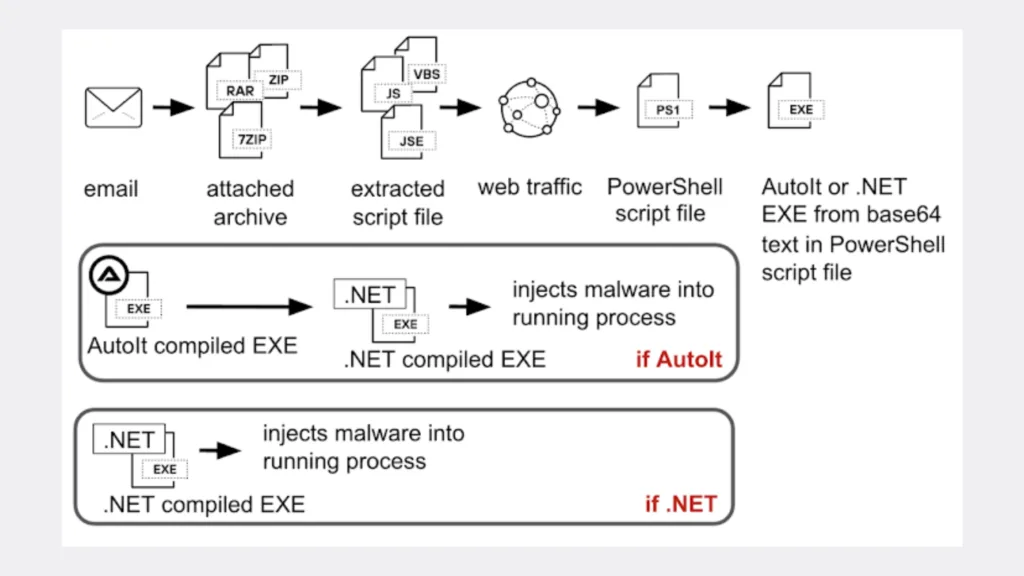

A ofensiva começa com um e-mail de phishing cuidadosamente elaborado, disfarçado de notificação de pagamento. O anexo malicioso, um arquivo compactado no formato 7-Zip, contém um script JavaScript com extensão .JSE. Ao ser executado, este script baixa e executa um comando PowerShell obtido de um servidor externo.

Esse comando, ofuscado por codificação Base64, é decodificado, salvo temporariamente no sistema e executado, iniciando o próximo estágio do ataque. A ação subsequente depende do tipo de dropper utilizado: pode ser um executável desenvolvido em .NET ou em AutoIt, cada um projetado para dificultar ainda mais a análise e evitar a detecção por soluções de segurança.

No caso de arquivos .NET, a carga útil – uma variante ofuscada do Agent Tesla que pode atuar como Snake Keylogger ou XLoader – é injetada no processo RegAsm.exe, uma técnica já vista em campanhas anteriores do malware. Já os droppers em AutoIt trazem um script embutido que, ao ser executado, carrega shellcode diretamente e injeta um componente malicioso em RegSvcs.exe, levando à instalação final do Agent Tesla.

De acordo com o pesquisador Saqib Khanzada, da Unidade 42, os cibercriminosos estão cada vez mais adotando cadeias de infecção modulares com múltiplos pontos de execução, apostando na redundância e na simplicidade dos estágios para confundir analistas e burlar camadas de proteção.

“Em vez de técnicas altamente complexas de ofuscação, os atacantes optam por uma arquitetura distribuída e resiliente”, destacou Khanzada.

Novo RAT chinês mira governos com táticas de engenharia social

Em paralelo, a Kaspersky revelou outra campanha em curso, atribuída ao grupo de espionagem digital IronHusky, ativo desde pelo menos 2017. O alvo principal são instituições governamentais da Mongólia e Rússia, usando uma versão adaptada do malware MysterySnail RAT.

O ataque começa com um script malicioso que simula um documento Word institucional da Agência Nacional de Terras da Mongólia. Ao ser ativado, o script baixa um pacote ZIP contendo um binário legítimo da Cisco e uma DLL maliciosa. Essa técnica de sideloading, comum em ataques sofisticados, explora o comportamento do executável legítimo (CiscoCollabHost.exe) para carregar a DLL (CiscoSparkLauncher.dll), que serve como um backdoor intermediário.

Esse backdoor consegue executar comandos remotos, transferir arquivos, iniciar processos e manipular diretórios. Sua função principal, no entanto, é estabelecer a comunicação com os servidores dos atacantes e preparar o terreno para o MysterySnail RAT.

A versão mais recente do malware conta com suporte para quase 40 comandos, abrangendo desde o controle de arquivos até o gerenciamento remoto via módulos DLL. Após ações preventivas por parte das empresas afetadas, foi identificada uma versão enxuta, chamada MysteryMonoSnail, com apenas 13 comandos, mas ainda capaz de iniciar processos, listar diretórios e interagir com shells remotos.

Considerações finais

A crescente sofisticação das campanhas de malware atuais, como demonstrado nas estratégias de múltiplos estágios e engenharia social detalhadas acima, reforça a necessidade de soluções de segurança integradas com análise comportamental e monitoramento contínuo. O uso de técnicas como injeção em processos legítimos e scripts encadeados evidencia uma mudança na abordagem de atacantes, que agora priorizam persistência e evasão em vez de complexidade excessiva.