Especialistas vincularam uma campanha de engenharia social em andamento ao grupo do ransomware Black Basta. O objetivo da campanha é implantar o malware SystemBC e, para isso, estão usando o ransomware Black Basta.

Black Basta usado para implantar o SystemBC

Em 20 de junho de 2024, pesquisadores da Rapid7 detectaram vários ataques consistentes com uma campanha de engenharia social em andamento sendo rastreada pela Rapid7. Especialistas notaram uma mudança importante nas ferramentas usadas pelos agentes de ameaças durante os incidentes recentes.

A cadeia de ataque começa da mesma forma, os agentes de ameaças enviam uma bomba de e-mail e, em seguida, tentam ligar para os usuários visados, geralmente via Microsoft Teams, para oferecer uma solução falsa.

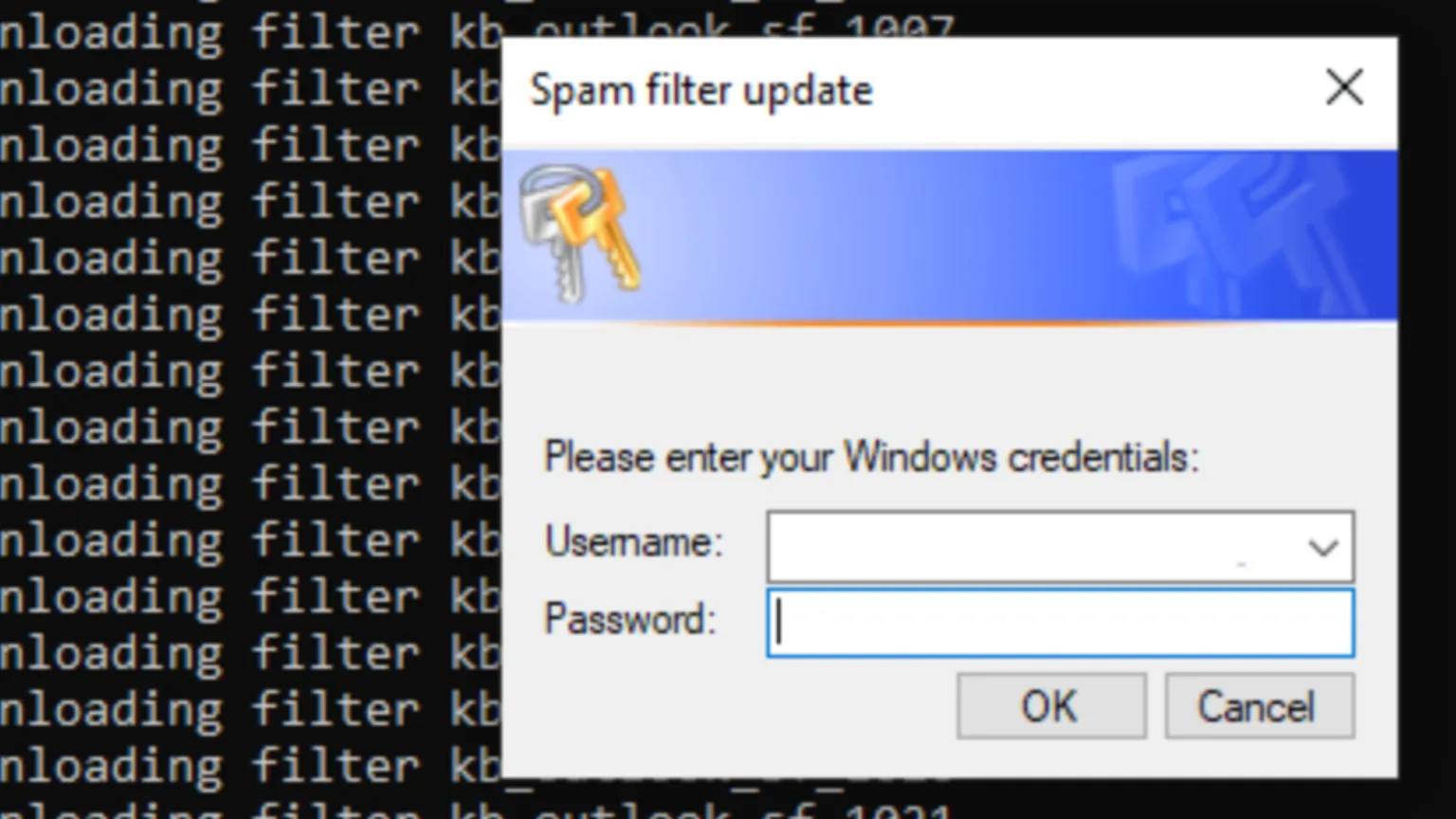

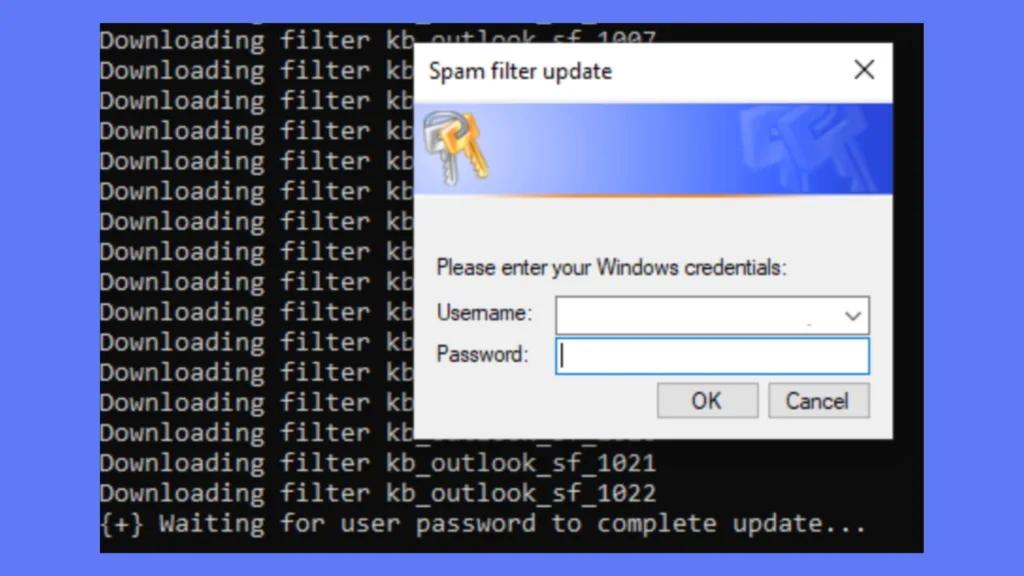

Eles enganam os usuários para instalar o AnyDesk, permitindo o controle remoto de seus computadores. Durante o ataque, os invasores implantam uma ferramenta de coleta de credenciais chamada AntiSpam.exe, que finge ser um atualizador de filtro de spam. Essa ferramenta solicita que os usuários insiram suas credenciais, que são salvas ou registradas para uso posterior.

Os invasores usaram várias cargas úteis nomeadas para se alinharem à sua isca inicial, incluindo malware SystemBC, beacons HTTP Golang e beacons proxy Socks. De acordo com as observações dos pesquisadores, o uso de um executável chamado update6.exe projetado para explorar a vulnerabilidade CVE-2022-26923 para escalonamento de privilégios, e túneis SSH reversos e a ferramenta Level Remote Monitoring and Management (RMM) são usados para movimentação lateral e manutenção de acesso.

O payload SystemBC update8.exe é recuperado dinamicamente de um recurso criptografado e diretamente injetado em um processo filho com o mesmo nome. O arquivo SystemBC original é criptografado com uma chave XOR, e essa chave é exposta devido à criptografia de bytes nulos de preenchimento entre seções PE.

Como se livrar dessa campanha de malware

Os pesquisadores recomendam mitigar a ameaça bloqueando todas as soluções de monitoramento e gerenciamento remoto não aprovadas. O AppLocker ou o Microsoft Defender Application Control podem bloquear todas as soluções RMM não aprovadas de serem executadas dentro do ambiente.

O Rapid7 também sugere: educar os usuários sobre os canais de comunicação de TI para identificar e evitar ataques de engenharia social; incentivando os usuários a denunciar chamadas e mensagens suspeitas alegando ser de funcionários de TI; manter o software atualizado para proteger contra vulnerabilidades conhecidas, incluindo a aplicação do patch para CVE-2022-26923 para evitar a escalada de privilégios em controladores de domínio vulneráveis.

Via: Security Affairs