Pesquisadores de segurança detectaram uma campanha sofisticada de phishing direcionada a usuários do Microsoft OneDrive. Essa campanha visa induzir os usuários a executar um script do PowerShell.

Campanha de phishing direcionada ao OneDrive

Nas últimas semanas, o Trellix Advanced Research Center (Via: Security Affairs) observou uma campanha sofisticada de phishing visando usuários do Microsoft OneDrive.

Nesse novo golpe, os agentes de ameaças contam com táticas de engenharia social para enganar os usuários e fazê-los executar um script do PowerShell, o que leva ao comprometimento de seus sistemas. A cadeia de ataque começa enganando o destinatário, fazendo-o clicar em um botão que alega explicar como corrigir um problema de DNS, sugerindo que a resolução desse problema concederá acesso a um arquivo desejado.

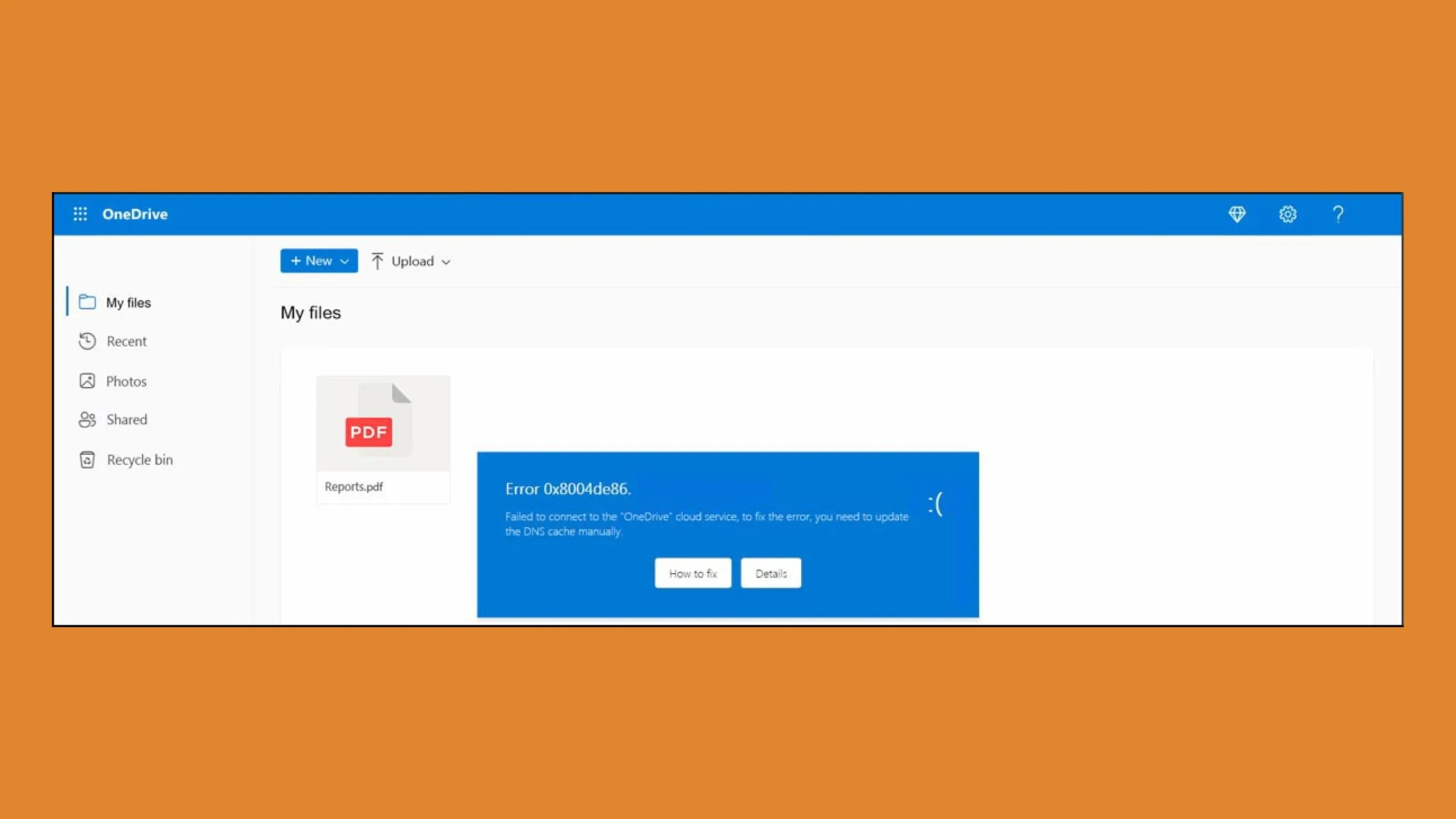

O ataque se desenrola da seguinte forma: a vítima recebe um e-mail contendo um arquivo .html. Quando esse arquivo .html é aberto, ele exibe uma imagem projetada para criar um senso de urgência sobre o acesso ao documento, aumentando assim a probabilidade de que o usuário siga as instruções fornecidas.

A imagem simula uma página do Microsoft OneDrive exibindo um arquivo chamado “Reports.pdf” e uma janela intitulada “Erro 0x8004de86” com a seguinte mensagem de erro: “Falha ao conectar ao serviço de nuvem ‘OneDrive’. Para corrigir o erro, você precisa atualizar o cache DNS manualmente.” Esta janela apresenta dois botões: “Detalhes” e “Como corrigir”. Notavelmente, o erro 0x8004de80 é um problema legítimo que pode ocorrer ao fazer login no OneDrive.”

Relatório publicado pela Trellix

Phishing dos usuários

Clicar no botão “Detalhes” direciona o usuário para uma página legítima do Microsoft Learn sobre “Solução de problemas de DNS”. Ao clicar em “Como corrigir”, o destinatário é instruído a seguir uma série de etapas, que incluem instruções específicas para abrir o menu Quick Link (tecla Windows + X), acessar o terminal do Windows PowerShell, colar um comando e executá-lo para supostamente resolver o problema.

O comando, como ilustrado acima, primeiro executa ipconfig /flushdns, então cria uma pasta na unidade C: chamada “downloads.” Posteriormente, ele baixa um arquivo compactado para esse local, renomeia-o, extrai seu conteúdo (“script.a3x” e “AutoIt3.exe”) e executa script.a3x usando AutoIt3.exe. Finalmente, a seguinte mensagem é exibida: “A operação foi concluída com sucesso, recarregue a página.

A Trellix relatou que a maioria dos usuários visados por esta campanha estão nos EUA (40%), Coreia do Sul (17%), Alemanha (14%) e Índia (10%). Segundo a empresa, a “distribuição global deste ataque destaca a necessidade de cooperação internacional e compartilhamento de inteligência para combater efetivamente essas ameaças.

Via: Security Affairs