Pesquisadores de segurança cibernética estão alertando sobre uma campanha de phishing em grande escala, que tem como alvo usuários do WooCommerce. A ameaça envolve um alerta falso sobre vulnerabilidades de segurança, com a falsa promessa de fornecer um “patch crítico” para corrigir problemas inexistentes. Na realidade, o download do patch instala um backdoor no site da vítima, permitindo que os atacantes tomem controle remoto.

Campanha de phishing compromete sites do WooCommerce com patches falsos

A operação foi identificada pela empresa de segurança Patchstack, especializada em WordPress, que classifica o ataque como sofisticado. Esta nova campanha é uma variação de uma outra observada em dezembro de 2023, que também usava um falso aviso de CVE para explorar vulnerabilidades do CMS. Devido às semelhanças nos métodos, como o uso de e-mails de phishing e páginas falsas, acredita-se que o ataque recente seja conduzido pela mesma rede de atacantes ou um grupo semelhante.

Como o ataque funciona

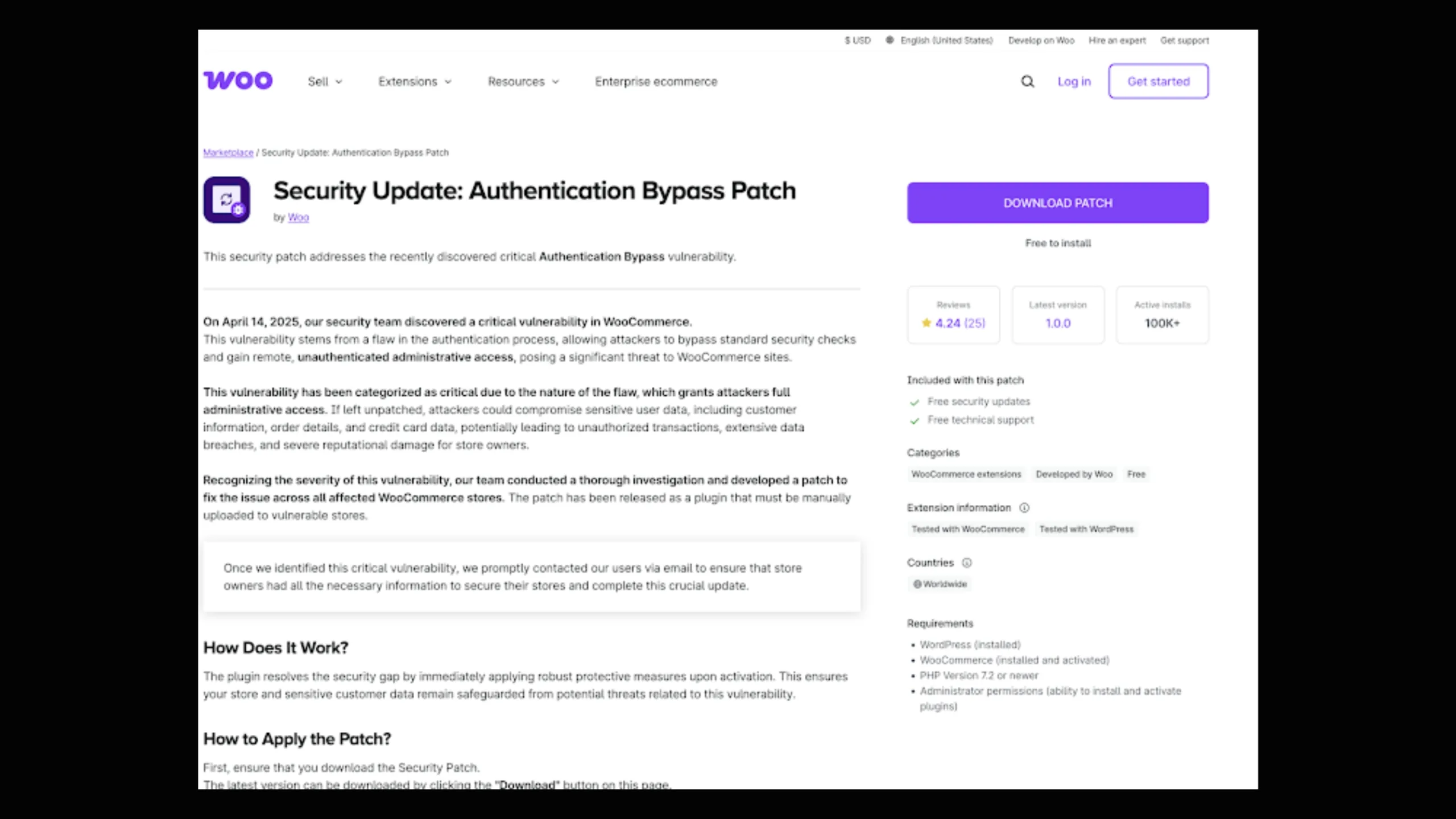

A isca inicial é um e-mail informando que o site da vítima foi afetado por uma falsa vulnerabilidade chamada “Acesso Administrativo Não Autenticado”. O e-mail direciona a vítima para um site de phishing, disfarçado para parecer legítimo, utilizando um ataque de homógrafo IDN. Este site usa o domínio “woocomm?rce[.]com” (com “?” em vez de “e”) para enganar o usuário.

Ao clicar no link e baixar o arquivo ZIP intitulado “authbypass-update-31297-id.zip”, a vítima instala o que acredita ser um plugin de segurança do WooCommerce. O processo de instalação, no entanto, desencadeia várias ações maliciosas, incluindo:

- A criação de um novo usuário administrador com credenciais ofuscadas e uma senha aleatória.

- A configuração de uma tarefa cron que executa a cada minuto, permitindo que os invasores mantenham o controle do site.

- O envio de solicitações HTTP GET para servidores externos, compartilhando as credenciais de login e o URL do site infectado.

- A descarga de uma carga útil ofuscada que instala shells da web como PAS-Fork, p0wny e WSO.

- A ocultação do plugin malicioso e da conta de administrador para evitar detecção.

Consequências do ataque

Uma vez que o backdoor é instalado, os invasores podem assumir o controle completo do site. Isso permite que eles realizem diversas atividades maliciosas, como:

- Injetar spam ou anúncios fraudulentos.

- Redirecionar os visitantes para sites maliciosos.

- Inscrever o site comprometido em uma botnet para ataques DDoS.

- Realizar extorsão por meio da criptografia de recursos do servidor.

O que fazer para se proteger

Os pesquisadores recomendam que os usuários do WooCommerce realizem uma verificação completa de suas instalações para identificar qualquer atividade suspeita. É essencial ficar atento a plugins não reconhecidos ou contas de administrador desconhecidas. Além disso, manter o software e plugins do WooCommerce sempre atualizados é uma das principais formas de prevenção contra esse tipo de ataque.