O malware Chaos RAT voltou aos holofotes após uma série de campanhas maliciosas que exploram versões falsas de ferramentas de rede para comprometer sistemas Linux e Windows. Utilizando engenharia social e distribuído por phishing, o trojan de acesso remoto agora é capaz de executar uma ampla gama de ações perigosas em máquinas comprometidas — e revela o crescente uso de ferramentas de código aberto em ataques cibernéticos sofisticados.

Chaos RAT: Malware avança contra Linux e Windows com disfarce de ferramentas de rede

O que é o Chaos RAT e por que ele preocupa?

O Chaos RAT é um Remote Access Trojan multiplataforma, escrito em Golang, com suporte nativo para Linux e Windows. Inspirado em estruturas como Cobalt Strike e Sliver, ele permite que agentes maliciosos criem cargas úteis, estabeleçam sessões com dispositivos infectados e os controlem remotamente. A versão mais recente, 5.0.3, foi lançada em 31 de maio de 2024.

A ferramenta, inicialmente desenvolvida em 2017, começou a ser usada em ataques reais apenas em 2022, sendo associada à distribuição do minerador de criptomoeda XMRig em servidores Linux públicos. Desde então, sua sofisticação e capacidade de evasão aumentaram significativamente.

Distribuição e técnicas de persistência no Linux

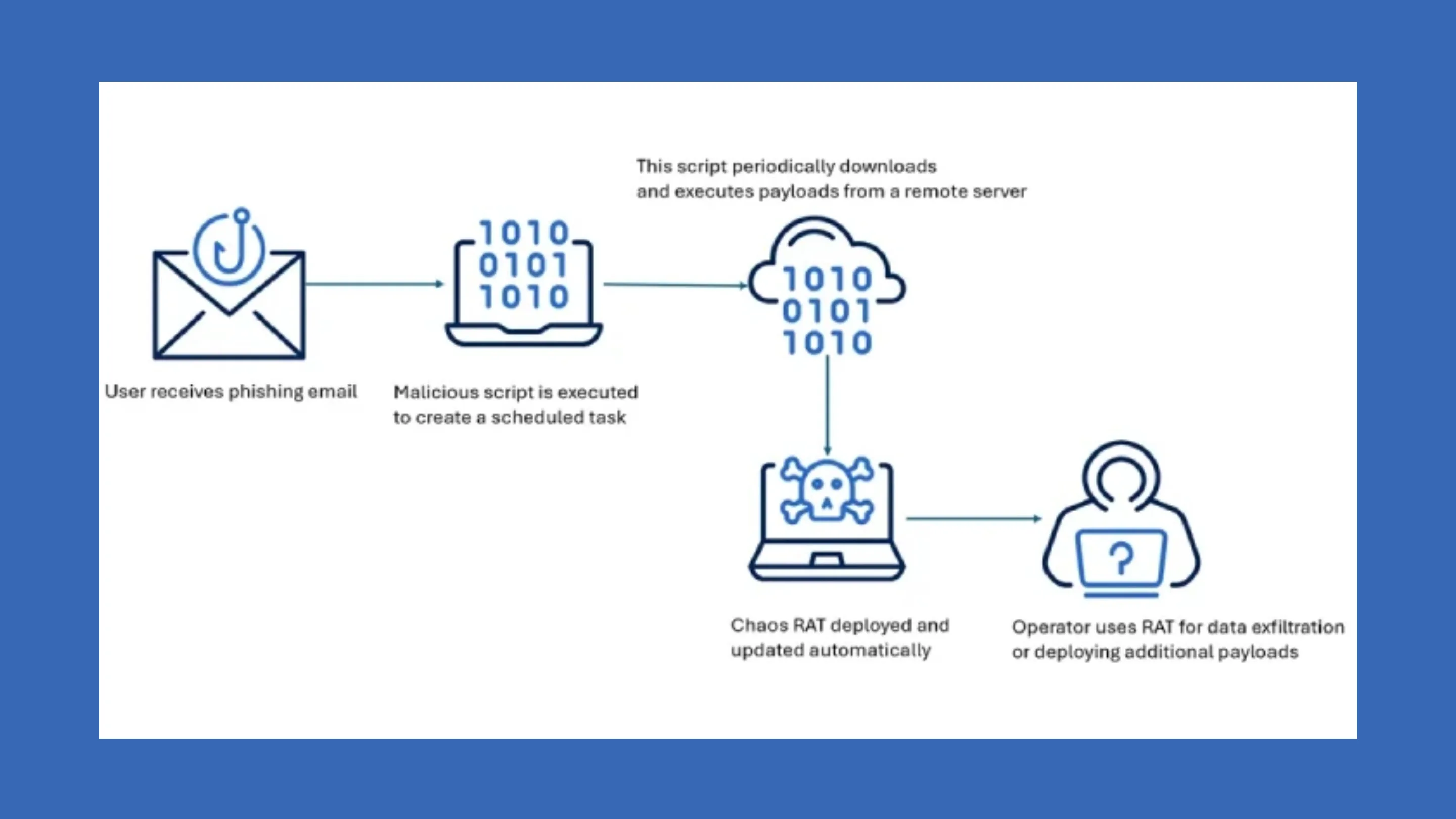

Campanhas recentes analisadas pela Acronis mostram que o Chaos RAT tem sido entregue por meio de phishing com anexos ou links maliciosos, como arquivos .tar.gz que se passam por utilitários legítimos de rede — um dos exemplos observados foi o arquivo “NetworkAnalyzer.tar.gz”, enviado da Índia ao VirusTotal em janeiro de 2025.

Após ser executado, o malware instala um script que altera o arquivo /etc/crontab, configurando persistência automática no sistema. Com isso, o malware consegue se manter ativo mesmo após reinicializações.

“As primeiras campanhas combinavam o Chaos RAT com mineradores de criptomoeda, indicando seu uso para reconhecimento e coleta de dados em sistemas comprometidos”, explicam os pesquisadores da Acronis.

Funcionalidades do Chaos RAT

Uma vez instalado, o Chaos RAT se conecta a um servidor externo e aguarda comandos. Suas funcionalidades incluem:

- Execução de shells reversos

- Upload/download e exclusão de arquivos

- Enumeração de diretórios e arquivos

- Captura de tela

- Coleta de informações do sistema

- Controle de energia (reinício, desligamento, bloqueio)

- Abertura de URLs arbitrárias

Além disso, seu painel administrativo possui uma interface gráfica para criação de payloads e controle das máquinas infectadas.

Vulnerabilidades exploráveis no painel do malware

O painel administrativo do Chaos RAT já foi alvo de análise de segurança, com duas falhas críticas documentadas e corrigidas em maio de 2024:

- CVE-2024-30850 (CVSS 8.8): Vulnerabilidade de injeção de comando

- CVE-2024-31839 (CVSS 4.8): Falha de script entre sites (XSS)

Essas falhas poderiam ser exploradas para executar código arbitrário no servidor com privilégios elevados, aumentando ainda mais o risco.

Impacto no cenário de cibersegurança

O caso do Chaos RAT reforça uma tendência preocupante: a apropriação de ferramentas de código aberto por cibercriminosos. Essa prática torna mais difícil atribuir ataques a grupos específicos, uma vez que qualquer agente pode adaptar e reutilizar o código.

“O uso de malware público permite que grupos APT se camuflem no ruído de crimes cibernéticos cotidianos”, destacam os analistas. “Ferramentas abertas oferecem um conjunto de recursos ‘bom o suficiente’ e facilmente personalizável.”

Nova campanha paralela: foco em carteiras digitais

Simultaneamente, uma nova campanha maliciosa foi detectada, mirando usuários da Trust Wallet para desktop. Utilizando versões falsificadas do software, os invasores buscam capturar:

- Frases-chave de segurança

- Chaves privadas de carteiras

- Dados de extensões de navegador

Essa campanha também emprega malware clipper para interceptar dados da área de transferência e redirecionar transações.

Conclusão

A disseminação do Chaos RAT mostra que sistemas Linux não estão imunes a ameaças avançadas e que até mesmo ferramentas de administração legítimas podem ser transformadas em armas digitais. A crescente sofisticação desses ataques exige que administradores de sistemas, usuários avançados e desenvolvedores estejam atentos a atualizações, verificação de fontes de software e adoção de práticas robustas de segurança.