Pesquisadores de segurança cibernética da VulnCheck identificaram uma tendência crescente de hackers disfarçados de pesquisadores de segurança cibernética em plataformas sociais como Twitter e GitHub. Os cibercriminosos configuram repositórios falsos do GitHub para entregar malware.

Enquanto os hackers estão fazendo isso para espalhar falsas explorações de prova de conceito para as vulnerabilidades que são de dia zero por natureza e capazes de infectar os dois sistemas operacionais mais usados, o Windows e o Linux.

Hackers configuram repositórios falsos do GitHub para entregar malware

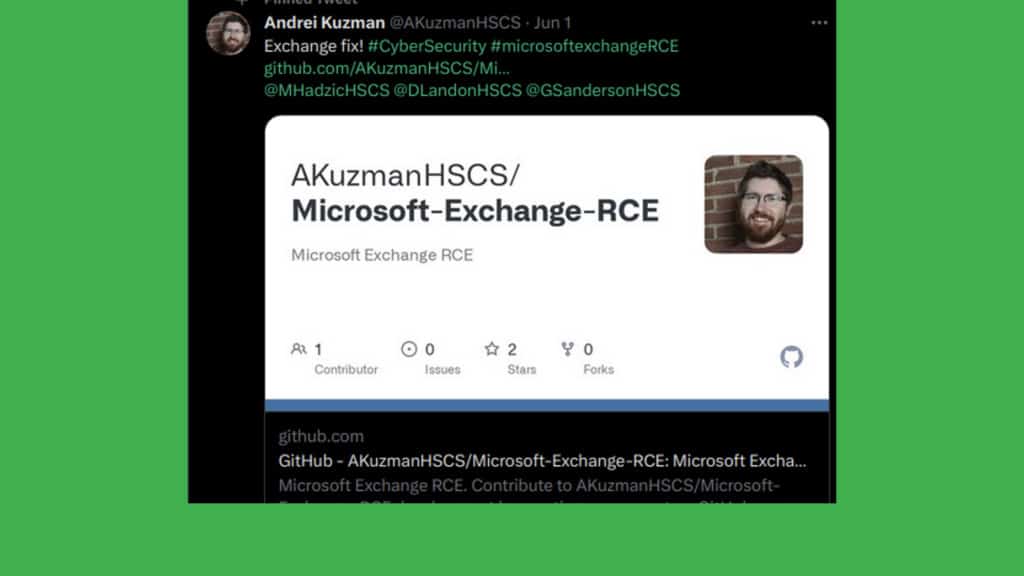

Supostos especialistas afiliados a uma empresa fraudulenta de segurança cibernética, High Sierra Cyber Security (Via: GBHackers), estão espalhando ativamente essas explorações maliciosas. O foco principal dos hackers são os pesquisadores de segurança cibernética e as empresas que participam ativamente ou estão envolvidas na pesquisa de vulnerabilidades.

Os repositórios parecem legítimos, com os indivíduos responsáveis por eles disfarçados de verdadeiros especialistas em segurança de renomadas empresas de segurança como Rapid7. Não apenas isso, mas também utilizam as fotos desses profissionais de segurança para promover seu engano, com base no relatório do VulnCheck .

Para dar às suas pesquisas e repositórios de código em plataformas como o GitHub um senso de legitimidade, as mesmas pessoas também gerenciam contas no Twitter. Além disso, eles exploram a mídia social para atrair vítimas inocentes para suas armadilhas.

Desde maio de 2023, esta campanha maliciosa está em andamento e promove ativamente vulnerabilidades de dia zero para os aplicativos renomados e mais usados, que incluem WhatsApp, Discor e Signal, entre outros.

Em todas as instâncias, os repositórios maliciosos contêm um script Python chamado ‘poc.py’, aqui este script serve como um meio de baixar malware nos seguintes sistemas: Windows e Linux.

O script se conecta a um site distinto para recuperar um arquivo ZIP, baixando-o posteriormente no computador de destino.

A escolha do arquivo apropriado depende do sistema operacional atualmente instalado. Como aqui, os usuários do Linux e do Windows obtêm o mesmo arquivo, mas com nomes diferentes que mencionamos abaixo: usuários Linux: ‘cveslinux.zip’ e; usuários do Windows: ‘cveswindows.zip’.

Abaixo, mencionamos os diretórios de armazenamento ou locais do malware: –

- Windows: %Temp%

- Linux: /home/<nome de usuário>/.local/share

O binário do Windows dentro do arquivo ZIP (‘cves_windows.exe’) levanta preocupações entre mais de 60% dos mecanismos antivírus do VirusTotal, indicando seu risco potencial. Ao contrário de sua contraparte do Windows, o binário do Linux (‘cves_linux’) mostra um maior nível de furtividade, conseguindo evitar a detecção da maioria dos scanners, já que três scanners antivírus conseguiram detectá-lo.

A natureza exata do malware instalado permanece incerta, mas ambos os executáveis instalam um cliente TOR. Além disso, a edição do Windows é reconhecida como um trojan com capacidade de roubar senhas.

Repositórios maliciosos, contas falsas do GitHub e do Twitter

Abaixo, repositórios maliciosos que devem ser evitados:

- https://github.com/AKuzmanHSCS/Microsoft-Exchange-RCE;

- https://github.com/MHadzicHSCS/Chrome-0-day;

- https://github.com/GSandersonHSCS/discord-0-day-fix;

- https://github.com/BAdithyaHSCS/Exchange-0-Day;

- https://github.com/RShahHSCS/Discord-0-Day-Exploit;

- https://github.com/DLandonHSCS/Discord-RCE;

- https://github.com/SSankkarHSCS/Chromium-0-Day.

Abaixo, as contas falsas do Twitter que devem ser evitadas:

- https://twitter.com/AKuzmanHSCS;

- https://twitter.com/DLandonHSCS;

- https://twitter.com/GSandersonHSCS;

- https://twitter.com/MHadzicHSCS.

Abaixo, as contas falsas do GitHub que devem ser evitadas:

- https://github.com/AKuzmanHSCS;

- https://github.com/RShahHSCS;

- https://github.com/BAdithyaHSCS;

- https://github.com/DLandonHSCS;

- https://github.com/MHadzicHSCS;

- https://github.com/GSandersonHSCS;

- https://github.com/SSankkarHSCS.