A Avanan, empresa de segurança de colaboração e e-mail em nuvem, adquirida pela Check Point® Software Technologies Ltd, uma fornecedora líder de soluções de cibersegurança global, em agosto de 2021, alerta para uma campanha de phishing que explora o pacote de software QuickBooks para roubar dados dos usuários. Os cibercriminosos se fazem passar pelo QuickBooks para obter acesso aos e-mails. Ao aproveitarem-se da legitimidade de um domínio de confiança, é mais provável que as soluções de segurança vejam o próprio e-mail como legítimo. Então, cibercriminosos criam contas QuickBooks para roubar dados e credenciais de usuários.

Desde maio de 2022, os pesquisadores da Avanan observam os cibercriminosos utilizando o domínio QuickBooks – QuickBooks[.]intuit[.]com – para enviar faturas maliciosas e solicitar pagamentos fraudulentos. Os atacantes enviam o e-mail do domínio QuickBooks usando uma conta gratuita que subscreveram e falsificam o corpo do e-mail para imitar marcas de soluções como Norton ou Office 365.

O conteúdo da mensagem pode ser diferente dos serviços oferecidos pelo domínio, mas o principal ponto aqui é utilizar o serviço legítimo. Isto denomina-se “The Static Expressway“, uma tática em que os cibercriminosos fazem uso de páginas web que estão nas “Listas de Permissão Estática” para entrar na caixa de entrada de e-mails.

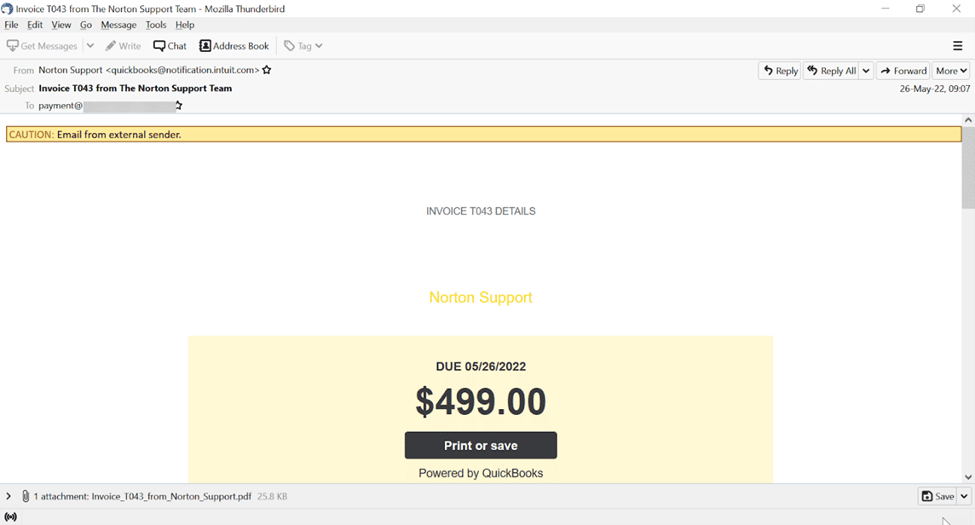

Depois de criar uma conta QuickBooks, faturas e pedidos de pagamento fraudulentos são enviados diretamente do serviço. Na imagem a seguir de um ataque, a legitimidade do serviço visado é adotado para ingressar na caixa de entrada.

Cibercriminosos criam contas QuickBooks para roubar dados e credenciais de usuários

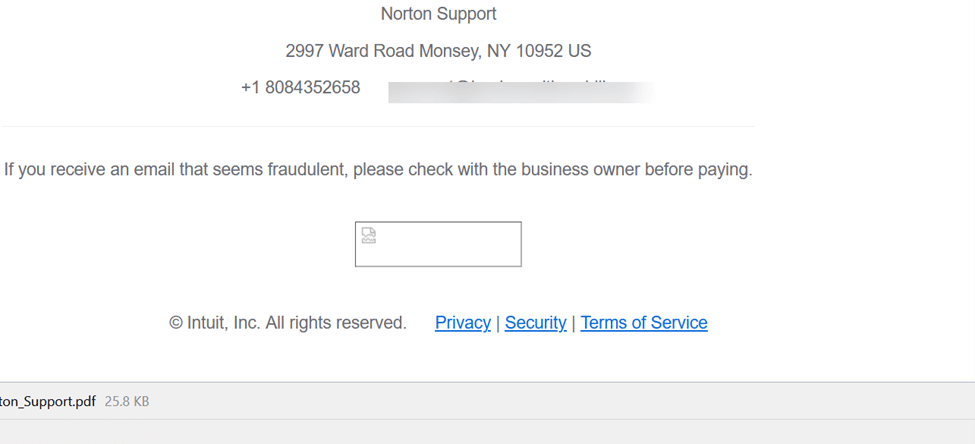

No exemplo acima, os cibercriminosos apresentam o que parece ser uma fatura da empresa Norton. O e-mail vem de um domínio do QuickBooks. Isso ocorre porque os atacantes se inscreveram anteriormente em uma conta do Quickbooks e estão enviando uma fatura dessa conta. Eles apresentam uma fatura e incentivam o usuário a ligar se houver alguma dúvida. Ao telefonar para o número fornecido, eles solicitarão os dados do cartão de crédito para cancelar a transação. Nota-se que tanto o número de telefone como o endereço não correspondem a dados verdadeiros.

Os cibercriminosos, especialmente na Dark Web, utilizam uma combinação de engenharia social e domínios legítimos para extrair dinheiro e credenciais dos usuários finais.

Ao adotar um domínio legítimo – neste caso, QuickBooks – eles obtêm um domínio de confiança para enviar e-mails de phishing. Este tipo de ataque já foi identificado com muitas outras grandes marcas como Microsoft, Google, Walgreens, DHL, Adobe e muitas mais que se encontram nas “Lista de Permissões Estáticas”.

É claro que as organizações não podem bloquear o Google, portanto, os domínios relacionados ao Google podem entrar na caixa de entrada. Essas listas estáticas são continuamente roubadas por cibercriminosos.

Este é, na verdade, um duplo-ataque. Os cibercriminosos recebem dinheiro e têm um número de telefone para ameaças futuras, seja por mensagem de texto ou por WhatsApp.

Existem dois grandes objetivos:

- Conseguir que o usuário ligue para o número de telefone indicado.

- Fazer o usuário pagar a fatura.

Acrescente-se a isto o fato de haver legitimidade incorporada, uma vez que o e-mail vem do QuickBooks, e representa uma campanha de phishing particularmente falsa e eficaz.

As melhores práticas para o usuário se proteger

- Antes de ligar para um serviço desconhecido, faça uma pesquisa do número em um mecanismo de busca e verifique as contas para ver se existe de fato uma taxa.

- Implementar soluções de segurança avançadas que analisem mais do que um indicador para determinar se um e-mail é confiável ou não.

- Contatar o departamento de TI da empresa caso tenha dúvidas em relação à legitimidade de um e-mail.