Pesquisadores descobriram um aumento nas infecções por malware decorrentes de campanhas de malvertising. Cibercriminosos estão espalhando o malware FakeBat através da exploração de pesquisas populares de software.

Cibercriminosos espalham malware FakeBat

De acordo com a equipe da Mandiant Managed Defense, em um relatório técnico, os ataques são oportunistas por natureza, mirando usuários que buscam softwares comerciais populares.

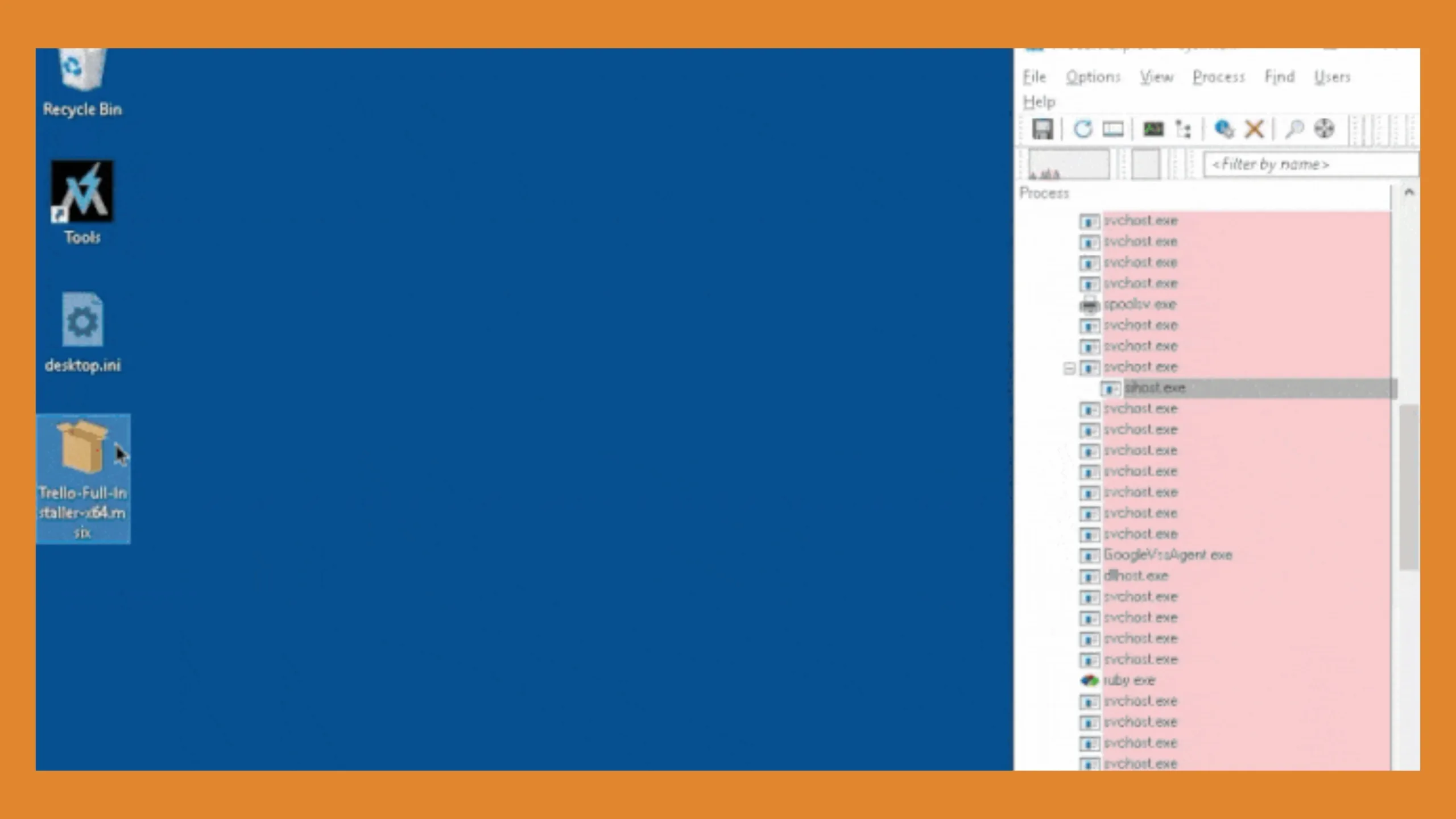

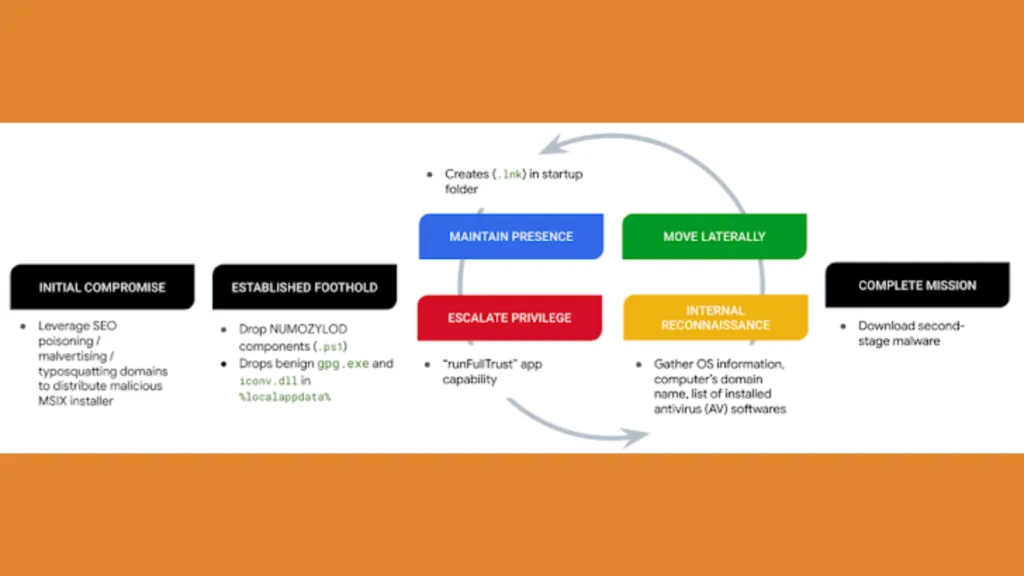

A infecção utiliza um instalador MSIX trojanizado, que executa um script PowerShell para baixar uma carga secundária.

O FakeBat, também chamado de EugenLoader e PaykLoader, está vinculado a um agente de ameaça chamado Eugenfest. A equipe de inteligência de ameaças de propriedade do Google está rastreando o malware sob o nome NUMOZYLOD e atribuiu a operação Malware-as-a-Service (MaaS) ao UNC4536.

As cadeias de ataque que propagam o malware fazem uso de técnicas de download drive-by para empurrar os usuários que buscam softwares populares para sites falsos que hospedam instaladores MSI com armadilhas.

Algumas das famílias de malware entregues via FakeBat incluem IcedID, RedLine Stealer, Lumma Stealer, SectopRAT (também conhecido como ArechClient2) e Carbanak, um malware associado ao grupo de crimes cibernéticos FIN7.

Modus operandi

De acordo com a Mandiant, o modus operandi do UNC4536 envolve alavancar malvertising para distribuir instaladores MSIX trojanizados disfarçados de softwares populares como Brave, KeePass, Notion, Steam e Zoo.

Esses instaladores MSIX trojanizados são hospedados em sites projetados para imitar sites legítimos de hospedagem de software, atraindo usuários para baixá-los.

O que torna o ataque notável é o uso de instaladores MSIX disfarçados de Brave, KeePass, Notion, Steam e Zoom, que têm a capacidade de executar um script antes de iniciar o aplicativo principal por meio de uma configuração chamada startScript. O UNC4536 é essencialmente um distribuidor de malware, o que significa que o FakeBat atua como um veículo de entrega de cargas úteis de próximo estágio para seus parceiros de negócios, incluindo o FIN7.

“O NUMOZYLOD reúne informações do sistema, incluindo detalhes do sistema operacional, domínio associado e produtos antivírus instalados”, disse a Mandiant.

Em algumas variantes, ele reúne os endereços IPv4 e IPv6 públicos do host e envia essas informações para seu C2, [e] cria um atalho (.lnk) na pasta StartUp como sua persistência.

A divulgação ocorre pouco mais de um mês após a Mandiant também detalhar o ciclo de vida do ataque associado a outro downloader de malware chamado EMPTYSPACE, que tem sido usado por um cluster de ameaças com motivação financeira denominado UNC4990 para facilitar atividades de exfiltração de dados e cryptojacking visando entidades italianas.

Via: The Hacker News