Pesquisadores de segurança cibernética identificaram uma nova campanha de phishing que utiliza uma variante avançada e sem arquivo do malware Remcos RAT. Esse malware comercial, amplamente conhecido por permitir o controle remoto de dispositivos infectados, vem sendo aproveitado por criminosos para roubo de dados e outras atividades maliciosas.

Segundo o especialista Xiaopeng Zhang, do Fortinet FortiGuard Labs, “o Remcos RAT oferece aos usuários uma série de funcionalidades para operar computadores de forma remota”. Contudo, criminosos têm explorado essa ferramenta para invadir computadores alheios, extrair informações sigilosas e manipular remotamente os sistemas infectados.

Espalhando o malware Remcos RAT Fileless

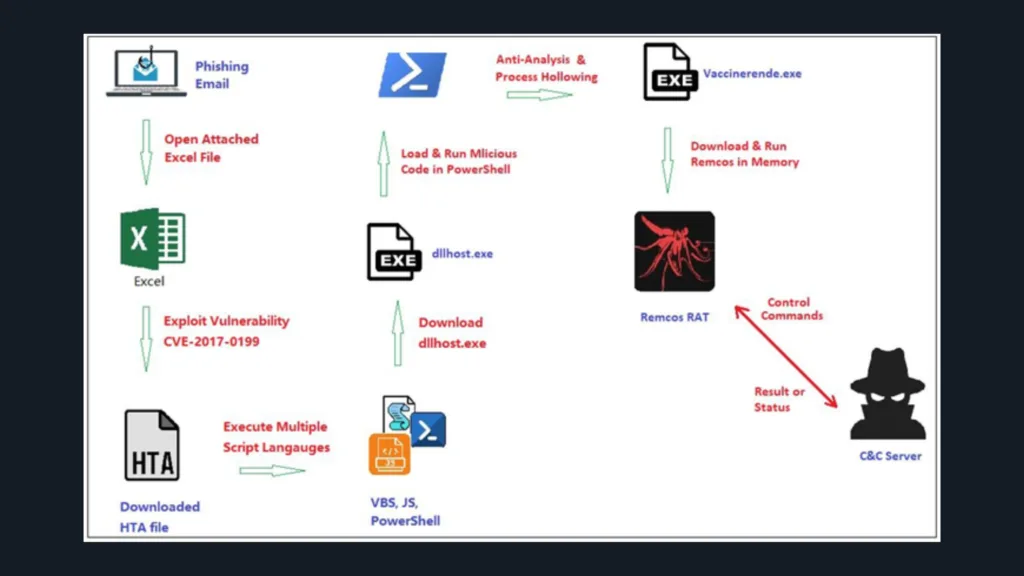

O ataque começa com um e-mail de phishing, onde a mensagem é disfarçada como uma ordem de compra. Ao abrir o anexo do Excel, o usuário ativa um código malicioso que explora uma vulnerabilidade do Microsoft Office (CVE-2017-0199, CVSS: 7.8), permitindo a execução remota de código. A falha é usada para baixar um arquivo de aplicativo HTML (HTA) de um servidor externo, que, ao ser iniciado, desencadeia o ataque.

O arquivo HTA é envolto em várias camadas de JavaScript, Visual Basic Script e código PowerShell, aumentando sua capacidade de evadir detecções por ferramentas de segurança. Esse código recupera e executa um arquivo binário que, por sua vez, executa outro script PowerShell ofuscado, utilizando métodos de anti-análise para complicar sua detecção e rastreamento.

Diferente de outras variantes, o Remcos RAT fileless atua diretamente na memória, sem salvar arquivos locais, o que torna a detecção ainda mais difícil. Este malware sofisticado permite que o invasor controle o sistema da vítima, capturando dados e executando comandos remotamente. Entre suas funcionalidades estão: coleta de arquivos, controle de processos e serviços, modificações no Registro do Windows, gravações de tela, ativação de câmera e microfone, e até o bloqueio do teclado e do mouse.

Recentemente, a empresa Wallarm revelou que agentes de ameaças estão também explorando APIs do DocuSign para enviar faturas falsas que imitam cobranças legítimas, enganando usuários desatentos. Diferente de fraudes tradicionais, esses ataques utilizam contas pagas e modelos genuínos da DocuSign, o que dificulta a detecção pelas ferramentas de segurança e aumenta a credibilidade da mensagem.

Outra técnica emergente envolve o uso de arquivos ZIP concatenados, onde múltiplos arquivos ZIP são agregados em um só. Essa abordagem explora a maneira distinta como programas como 7-Zip, WinRAR e Windows File Explorer descompactam os arquivos, o que pode fazer com que conteúdos maliciosos sejam ignorados por algumas ferramentas de segurança.

Além disso, o grupo conhecido como Venture Wolf tem usado o MetaStealer, uma variante do RedLine Stealer, para ataques contra setores de manufatura, TI e telecomunicações.