Cibercriminosos conhecidos como FIN7 lançaram uma rede de sites falsos geradores de deepnude (nudez deepfake) com tecnologia de IA para infectar visitantes com malware para roubo de informações.

FIN7 espalhando malware via nudez deepfake

Acredita-se que o FIN7 seja um grupo de hackers russo que vem realizando fraudes financeiras e crimes cibernéticos desde 2013, com ligações com gangues de ransomware, como DarkSide, BlackMatter e BlackCat.

O FIN7 é conhecido por seus sofisticados ataques de phishing e engenharia social, como se passar pela BestBuy para enviar chaves USB maliciosas ou criar uma empresa de segurança falsa para contratar pentesters e desenvolvedores para ataques de ransomware sem que eles saibam. Portanto, não é surpreendente descobrir que eles agora foram vinculados a uma rede complexa de sites que promovem geradores de nudez profunda com tecnologia de IA, que alegam criar versões falsas de fotos de indivíduos vestidos nus.

A tecnologia tem sido controversa devido ao dano que pode causar aos sujeitos ao criar imagens explícitas não consensuais, e até mesmo foi proibida em muitos lugares do mundo.

Uma rede de geradores de deepnude

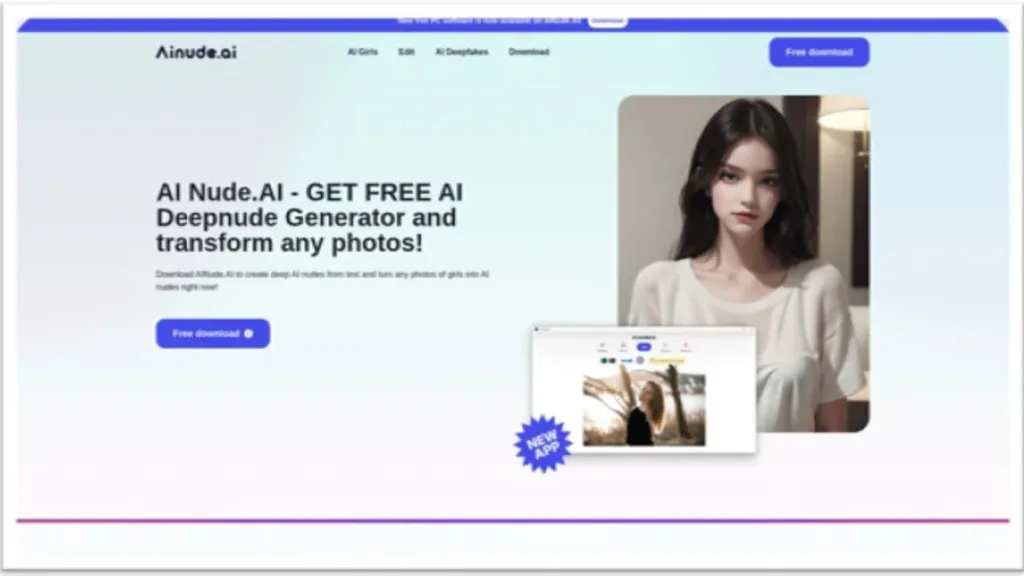

Os sites falsos de deepnude do FIN7 servem como honeypots para pessoas interessadas em gerar deepfake nudes de celebridades ou outras pessoas. Em 2019, os agentes de ameaças usaram uma isca semelhante para espalhar malware de roubo de informações antes mesmo da explosão da IA. A rede de geradores de deepnude opera sob a mesma marca “AI Nude” e é promovida por meio de táticas de SEO black hat para classificar os sites em altas posições nos resultados de pesquisa.

De acordo com o Silent Push (Via: Bleeping Computer), o FIN7 operava diretamente sites como “aiNude[.]ai”, “easynude[.]website” e nude-ai[.]pro”, que ofereciam “testes gratuitos” ou “downloads gratuitos”, mas na realidade apenas espalhavam malware. Todos os sites usam um design semelhante que promete a capacidade de gerar imagens de nudez profunda com IA gratuitas a partir de qualquer foto enviada.

Fonte: Silent Push

Os sites falsos permitem que os usuários carreguem fotos que gostariam de criar deepfake nudes. No entanto, depois que o suposto “deepnude” é feito, ele não é exibido na tela. Em vez disso, o usuário é solicitado a clicar em um link para baixar a imagem gerada.

Fazer isso levará o usuário a outro site que exibe uma senha e um link para um arquivo protegido por senha hospedado no Dropbox. Embora esse site ainda esteja ativo, o link do Dropbox não funciona mais. No entanto, em vez de uma imagem deepnude, o arquivo archive contém o malware de roubo de informações Lumma Stealer. Quando executado, o malware roubará credenciais e cookies salvos em navegadores da web, carteiras de criptomoedas e outros dados do computador.

Via: Bleeping Computer