O criador do malware Invicta é fortemente ativo em sites de redes sociais, usando-os para anunciar seu malware de roubo de informações e seus poderes mortais. Os e-mails de reembolso da GoDaddy se tornaram uma ferramenta comum que os hackers usam para enganar os clientes e fazê-los baixar o malware Invicta.

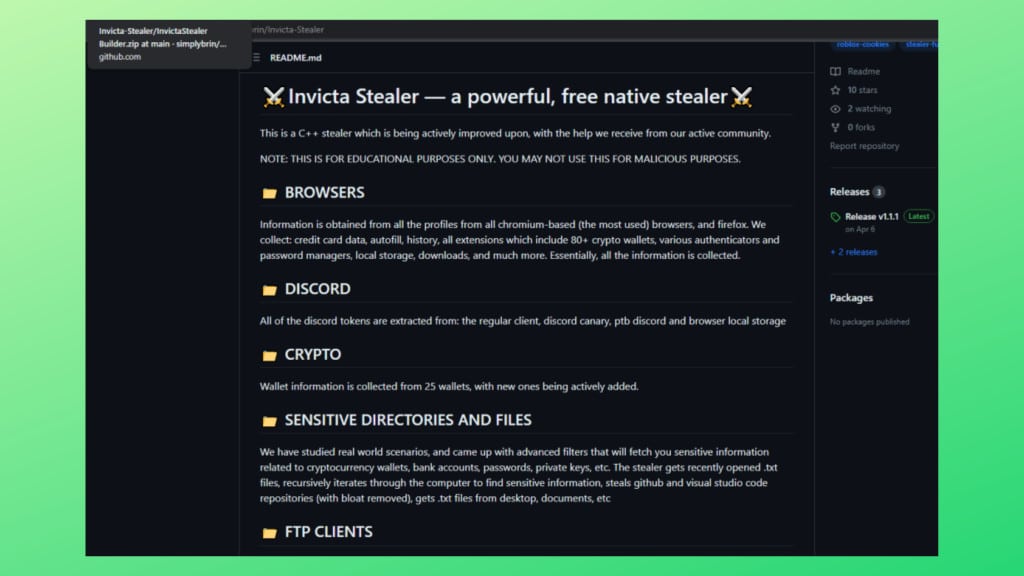

Eles decidiram lançar a carga útil com uma abordagem particularmente nova, ou uma coleção delas. A carga útil é um Invicta Stealer de código aberto especial gratuito. O Invicta Stealer pode coletar dados do sistema, informações de hardware, dados de carteira, dados do navegador e informações de aplicativos como Steam e Discord. O Cyble Research and Intelligence Labs (CRIL) descobriu este novo malware ladrão, denominado Invicta Stealer.

O CRIL notou um aumento significativo na prevalência do Invicta Stealer devido à disponibilidade de seu construtor na página do GitHub , levando a vários ATs a empregá-lo ativamente para infectar usuários desavisados.

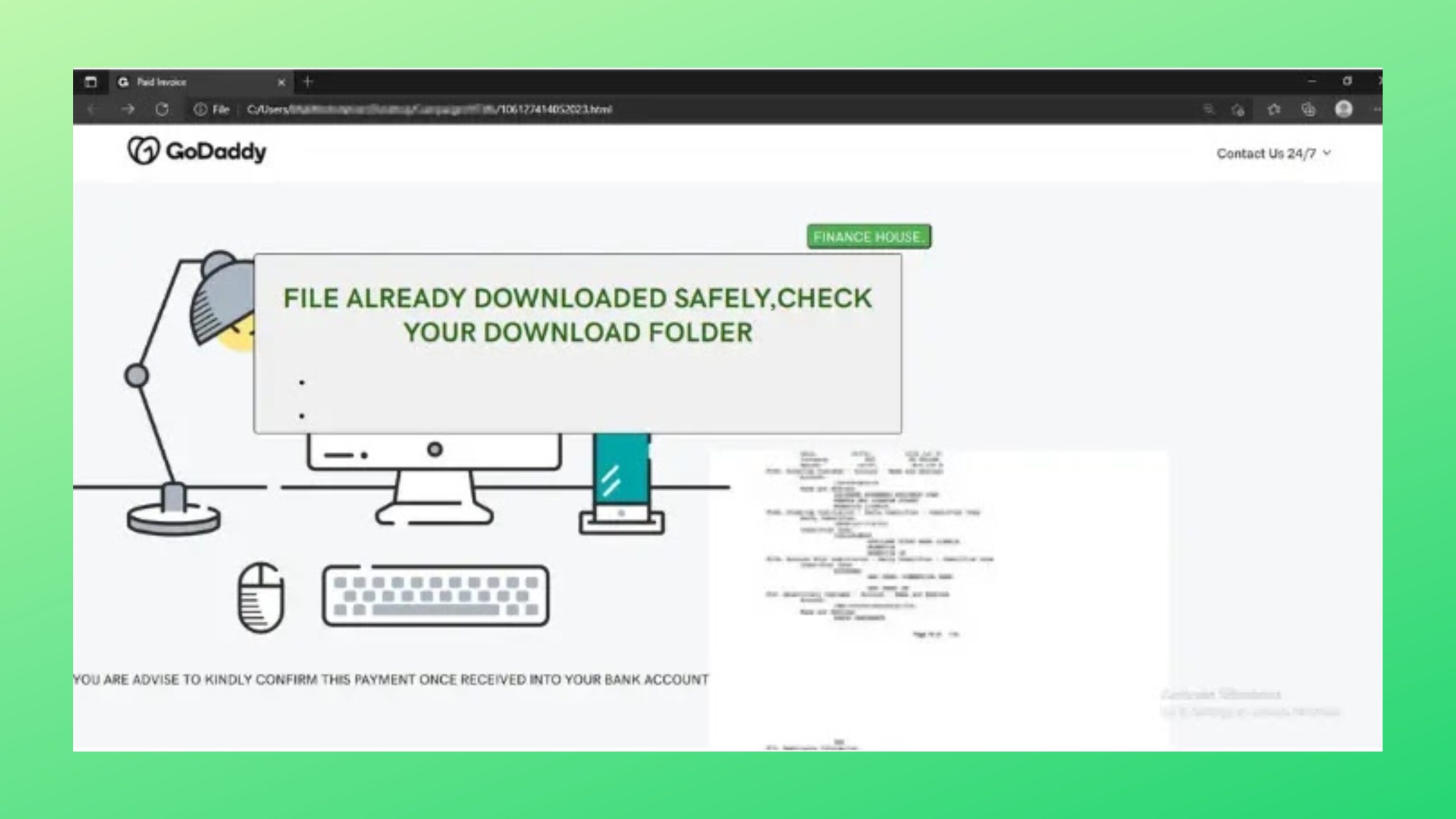

Phishing no e-mail de reembolso da GoDaddy

De acordo com os pesquisadores, a infecção começa com um e-mail de spam que contém uma página HTML enganosa com o objetivo de enganar os destinatários fazendo-os pensar que é uma fatura de reembolso real da GoDaddy. Os usuários que visualizam a página HTML de phishing são imediatamente direcionados para um URL do Discord, onde podem baixar o arquivo “Invoice.zip”. O mecanismo pelo qual a página HTML direciona os usuários para o URL do Discord, onde eles podem baixar “Invoice.zip”.

“Dentro do arquivo “Invoice.zip”, existe um arquivo de atalho chamado “INVOICE_MT103.lnk”. Quando o usuário abre esse arquivo .LNK, ele aciona um comando do PowerShell que executa um arquivo .HTA hospedado no servidor Discord do TAs”, pesquisadores. Esse arquivo HTA contém código VBScript e esse código VBScript executa um script do PowerShell. O script do PowerShell baixa um malware Invicta Stealer extremamente desagradável.

Após a execução, o ladrão reúne uma ampla variedade de dados do sistema. Existem detalhes como o nome do computador, o nome de usuário do sistema, o fuso horário do sistema, o idioma do sistema, a versão do sistema operacional e os nomes dos processos em execução no momento.

O ladrão também usa métodos para coletar dados relacionados ao hardware do computador, como a quantidade de RAM principal, o número de núcleos da CPU, a resolução da tela, o ID do dispositivo, o endereço IP e as informações geo-IP.

Lista de navegadores da Web direcionados:

Lista de carteiras de criptomoedas direcionadas:

Segundo os pesquisadores, seu objetivo é roubar informações cruciais, como sessões de jogo ativas, nomes de usuário e uma lista abrangente de jogos instalados pelo usuário no sistema. Ele também pode ter como alvo o aplicativo gerenciador de senhas KeyPass menos popular, mas ainda esperado.