Cibercriminosos têm sido detectados cada vez mais dependendo das ferramentas de gerenciamento e monitoramento remoto (RMM) para implantar ransomware. Essa dependência resultou em uma distribuição relativamente malfeita do ransomware Hive.

Distribuição do Hive

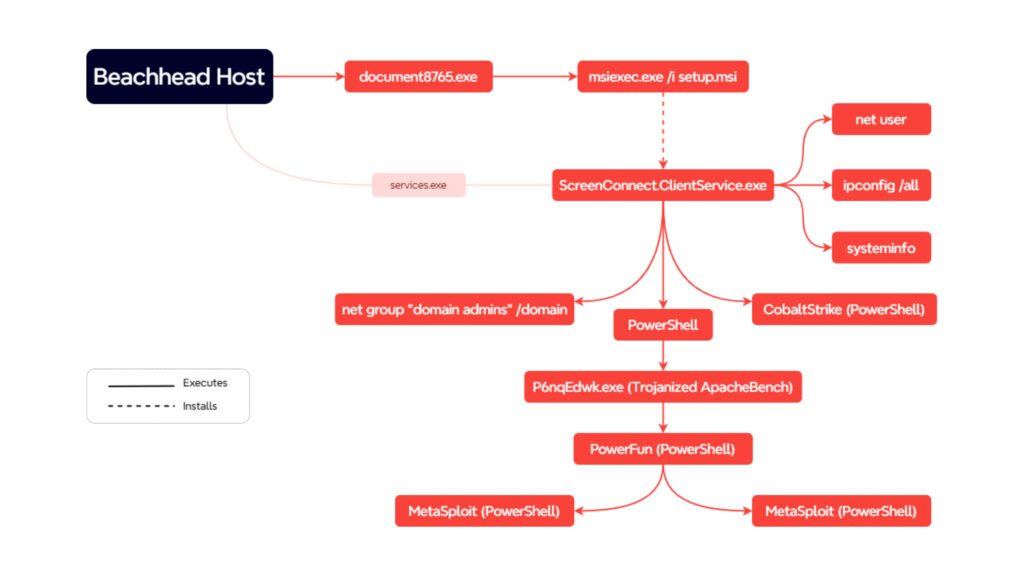

A carga original consistia em um arquivo executável disfarçado de documento legítimo Segundo a Huntress, essa campanha provavelmente foi distribuída por e-mail, com um link que, ao ser clicado, baixava o executável. O DFIR relata que o método de acesso inicial exigia que o usuário final fosse um administrador local, pois usuários menos privilegiados causariam falha na instalação.

O agente da ameaça lançou comandos de descoberta por meio do ScreenConnect cerca de uma hora após a execução, utilizando ferramentas básicas do Windows, como informações do sistema, ipconfig e rede. Depois de alguns minutos, o agente da ameaça executou uma tarefa de transferência BITS para implantar um farol Cobalt Strike.

O agente da ameaça utilizou o ScreenConnect para baixar binários adicionais após ficar inativo por uma hora. Este novo arquivo continha um executável ApacheBench trojanizado com shellcode Metasploit escondido dentro dele. O shellcode iniciaria um comando Meterpreter e um canal de controle quando fosse executado. O ator da ameaça lançou um novo canal de comando e controle e depois fez a transição para o movimento lateral, lançando instaladores PowerShell e MSI para Atera e Splashtop em um servidor por meio de serviços remotos.

Uso de ferramentas de gerenciamento remoto para implantar ransomware

Mais transferências de BITS foram vistas para criar mais pontos de apoio do Cobalt Strike. Os relatórios dizem que o agente da ameaça executou um arquivo em lote que usou as ferramentas integradas do PowerShell para recuperar dados do Active Directory e teria lançado o ransomware Hive como o primeiro passo em sua operação final. Eles alteraram a senha do administrador antes de executar manualmente o ransomware em muitos servidores importantes.

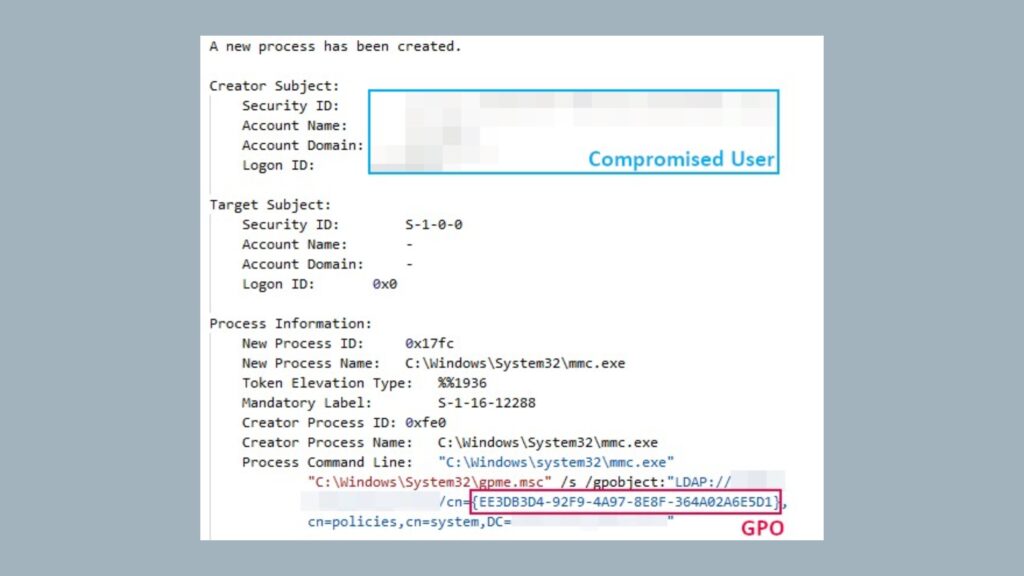

Para realizar a criptografia em todo o domínio, o agente da ameaça colocou o binário do ransomware em um compartilhamento de rede. Em seguida, ele criou um novo GPO para todo o domínio com uma tarefa agendada para executar o binário do ransomware em cada máquina associada ao domínio.

Além disso, o agente da ameaça tentou criptografar todo o domínio após essas operações manuais de ransomware. E, de acordo com os pesquisadores, o tempo para o ransomware (TTR) desde o acesso inicial foi de 61 horas. O ator da ameaça apagou artefatos benéficos durante o ataque para esconder sua presença. Segundo a pesquisa, os invasores usaram serviços remotos para movimentação lateral.