Cibercriminosos conhecidos como Stargazer Goblin criaram um malware Distribution-as-a-Service (DaaS) de mais de 3.000 contas falsas no GitHub que espalham malware para roubo de informações dos usuários da plataforma.

Contas do GitHub usadas para distribuir malware

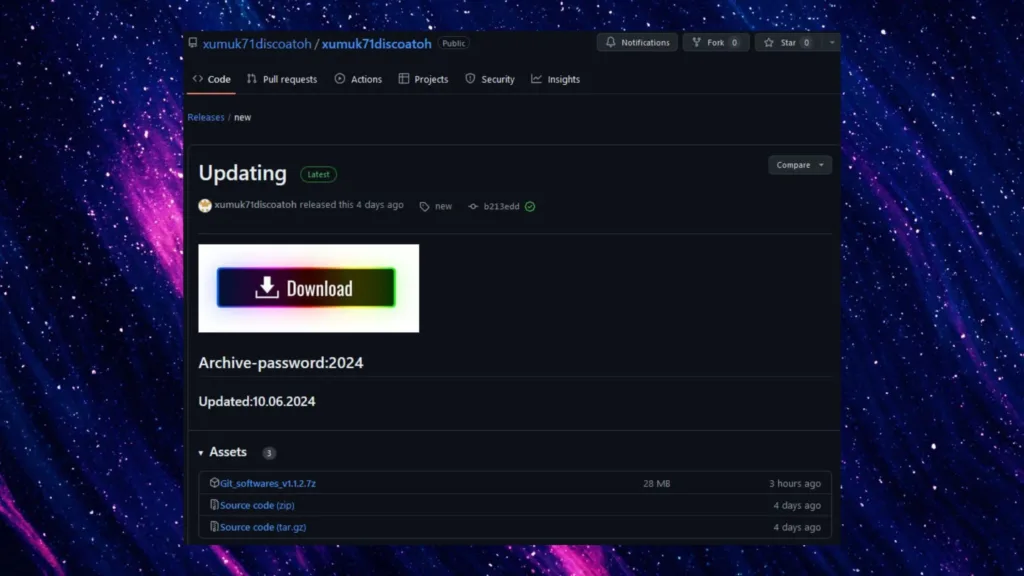

O serviço de entrega de malware é chamado Stargazers Ghost Network e utiliza repositórios GitHub junto com sites WordPress comprometidos para distribuir arquivos protegidos por senha que contêm malware. Na maioria dos casos, o malware são infostealers, como RedLine, Lumma Stealer, Rhadamanthys, RisePro e Atlantida Stealer.

Imagem: Check Point

Como o GitHub é um serviço conhecido e confiável, as pessoas o tratam com menos desconfiança e podem estar mais propensas a clicar em links que encontram nos repositórios do serviço. A Check Point Research descobriu a operação, que afirma ser a primeira vez que um esquema tão organizado e em larga escala foi documentado em execução no GitHub.

Espalhando malware

O criador da operação DaaS, Stargazer Goblin, vem promovendo ativamente o serviço de distribuição de malware na dark web desde junho de 2023. No entanto, a Check Point diz que há evidências de que ele está ativo desde agosto de 2022.

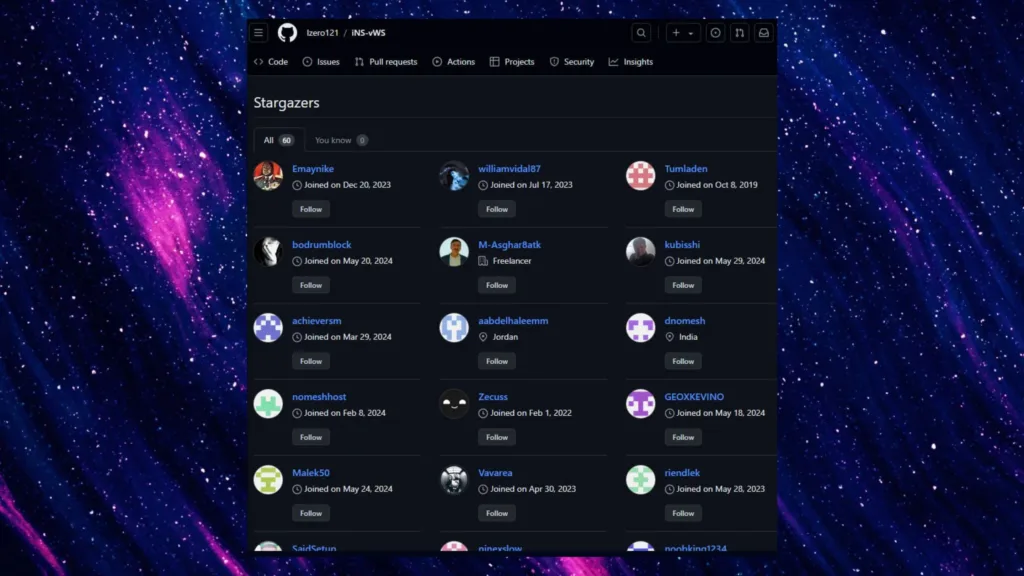

O Stargazer Goblin estabeleceu um sistema onde eles criam centenas de repositórios usando três mil contas fantasmas falsas. Essas contas estrelam, bifurcam e assinam repositórios maliciosos para aumentar sua legitimidade aparente e torná-los mais propensos a aparecer na seção de tendências do GitHub.

Os repositórios usam nomes de projetos e tags que visam interesses específicos, como criptomoedas, jogos e mídias sociais. As contas fantasmas recebem papéis distintos. Um grupo serve o modelo de phishing, outro fornece a imagem de phishing e um terceiro serve o malware, o que dá ao esquema um certo nível de resiliência operacional.

A Check Point observou um caso de um vídeo do YouTube com um tutorial de software vinculado ao mesmo operacional de um dos repositórios do GitHub da “Stargazers Ghost Network”.

Os pesquisadores observam que esse pode ser um dos vários exemplos potenciais de canais usados para canalizar tráfego para repositórios de phishing ou sites de distribuição de malware.

Quanto ao malware distribuído pela operação da Stargazers Ghost Network, a Check Point diz que inclui RedLine, Lumma Stealer, Rhadamanthys, RisePro e Atlantida Stealer, entre outros.

Em um exemplo de cadeia de ataque apresentado no relatório da Check Point, o repositório GitHub redireciona os visitantes para um site WordPress comprometido, de onde eles baixam um arquivo ZIP contendo um arquivo HTA com VBScript. O VBScript aciona a execução de dois scripts sucessivos do PowerShell que, por fim, levam à implantação do Atlantida Stealer.

Embora o GitHub tenha tomado medidas contra muitos dos repositórios maliciosos e essencialmente falsos, derrubando mais de 1.500 desde maio de 2024, a Check Point diz que mais de 200 estão ativos no momento e continuam a distribuir malware.

Via: Bleeping Computer