O malware Emotet voltou a operar com força total novamente. Depois de uma pausa de três meses, o malware está de volta! A operação do malware Emotet está novamente enviando e-mails maliciosos, reconstruindo sua rede e infectando dispositivos em todo o mundo em novos ataques.

Malware Emotet volta a operar

O Emotet é um malware distribuído por e-mail contendo anexos maliciosos de documentos do Microsoft Word e Excel. Quando os usuários abrem esses documentos e as macros são ativadas, o Emotet DLL é baixado e carregado na memória. Assim que o Emotet for carregado, o malware ficará quieto, aguardando instruções de um comando remoto e servidor de controle.

Eventualmente, o malware roubará e-mails e contatos das vítimas para uso em futuras campanhas do Emotet ou baixará cargas adicionais, como Cobalt Strike ou outro malware que geralmente leva a ataques de ransomware. Embora esse malware tenha sido considerado o mais distribuído no passado, ele desacelerou gradualmente, com sua última operação de spam vista em novembro de 2022. No entanto, mesmo assim, o spam durou apenas duas semanas.

Emotet rastreado em ação

Ontem, a empresa de segurança cibernética Cofense e o grupo de rastreamento Emotet Cryptolaemus alertaram que o botnet Emotet voltou a enviar e-mails. De acordo com a empresa, ela viu modelos Red Dawn que são muito grandes chegando a mais de 500 MB. Atualmente vendo um fluxo decente de spam. Septeto de URLs de carga útil e macros feias.

O primeiro e-mail que vimos foi por volta das 7h EST. O volume permanece baixo neste momento, enquanto eles continuam a reconstruir e reunir novas credenciais para alavancar e agendar endereços.

Cofense

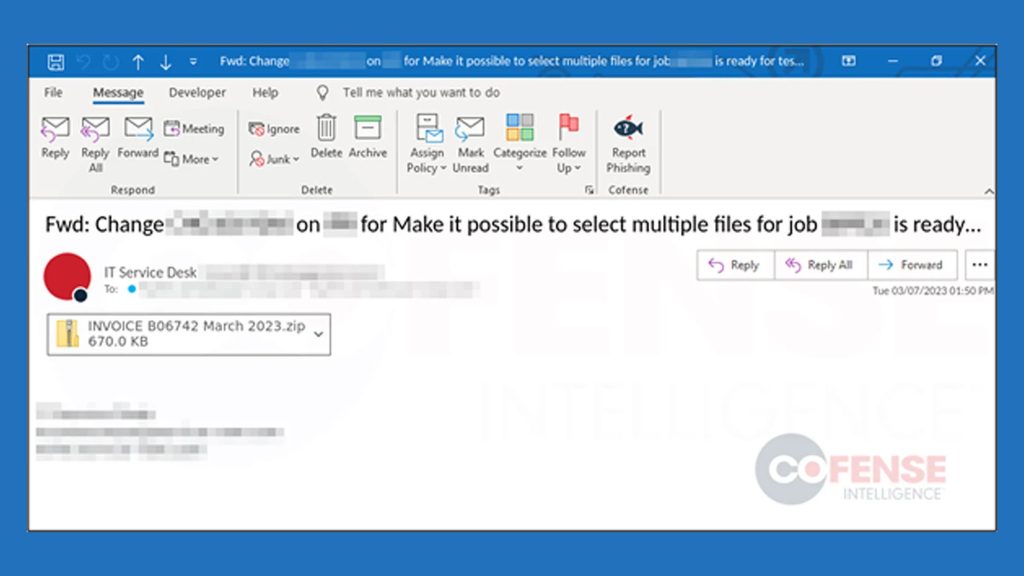

Em vez de usar e-mails de cadeia de resposta como na campanha anterior, os agentes de ameaças estão usando e-mails que fingem ser faturas, conforme mostrado abaixo. Anexados a esses e-mails estão arquivos ZIP contendo documentos do Word inflados com mais de 500 MB de tamanho.

Esses documentos do Microsoft Word usam o modelo de documento Red Dawn do Emotet, solicitando que os usuários habilitem o conteúdo do documento para visualizá-lo corretamente. Esses documentos contêm uma confusão de macros que farão o download do carregador Emotet como uma DLL de sites comprometidos, muitos dos quais são blogs WordPress hackeados.

Quando baixado, o Emotet será salvo em uma pasta de nome aleatório em %LocalAppData% e iniciado usando regsvr32.exe. Como o documento do Word, o Emotet DLL foi aumentado para 526 MB para impedir a capacidade de detectá-lo como malicioso pelo software antivírus. Essa técnica de evasão mostra sucesso, conforme ilustrado em uma verificação do VirusTotal em que o malware é detectado apenas por um fornecedor de segurança entre 64 mecanismos, com esse fornecedor detectando apenas que estava inchado.

Depois de executado, o malware será executado em segundo plano, aguardando comandos, que provavelmente instalarão mais cargas úteis no dispositivo. As cargas úteis permitem que outros agentes de ameaças acessem remotamente o dispositivo, que é usado para se espalhar ainda mais na rede comprometida. Esses ataques geralmente levam ao roubo de dados e ataques completos de ransomware em redes violadas.

A Cofense diz que não viu nenhuma carga adicional sendo descartada agora, e o malware está apenas coletando dados para futuras campanhas de spam.