Membros Lazarus Group estão se passando por recrutadores, hackeando desenvolvedores Python com projetos de teste de codificação para produtos de gerenciamento de senhas que incluem malware.

Desenvolvedores Python hackeados

Os ataques de malwares fazem parte da ‘campanha VMConnect’ detectada pela primeira vez em agosto de 2023 (Via: Bleeping Computer), onde os cibercriminosos visavam desenvolvedores de software com pacotes Python maliciosos enviados ao repositório PyPI.

De acordo com um relatório do ReversingLabs (apontado pelo site), que vem monitorando a campanha há mais de um ano, os hackers do Lazarus hospedam os projetos de codificação maliciosos no GitHub, onde as vítimas encontram arquivos README com instruções sobre como concluir o teste. As instruções têm como objetivo dar um senso de profissionalismo e legitimidade a todo o processo, bem como um senso de urgência.

O ReversingLabs descobriu que os norte-coreanos se passam por grandes bancos americanos, como o Capital One, para atrair candidatos a emprego, provavelmente oferecendo-lhes um pacote de emprego atraente. Outras evidências recuperadas de uma das vítimas sugerem que Lazarus aborda ativamente seus alvos pelo LinkedIn, uma tática documentada do grupo.

Falsa falha

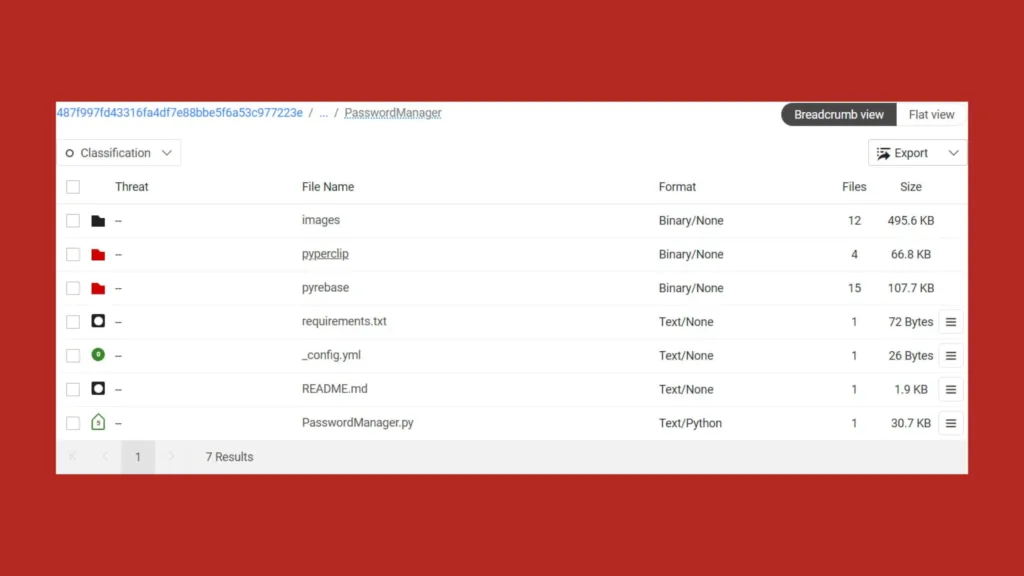

Os hackers orientam os candidatos a encontrar uma falha em um aplicativo gerenciador de senhas, enviar a correção e compartilhar uma captura de tela como prova de seu trabalho.

Imagem: ReversingLabs

O arquivo README do projeto instrui a vítima a primeiro executar o aplicativo gerenciador de senhas malicioso (‘PasswordManager.py’) em seu sistema e então começar a procurar os erros e corrigi-los. Esse arquivo aciona a execução de um módulo ofuscado base64 oculto nos arquivos ‘init.py’ das bibliotecas ‘pyperclip’ e ‘pyrebase’.

A string ofuscada é um downloader de malware que contata um servidor de comando e controle (C2) e aguarda comandos. Buscar e executar payloads adicionais está dentro de suas capacidades.

Para garantir que os candidatos não verifiquem os arquivos do projeto em busca de código malicioso ou ofuscado, o arquivo README exige que a tarefa seja concluída rapidamente: cinco minutos para construir o projeto, 15 minutos para implementar a correção e 10 minutos para enviar o resultado final.

Isso deve provar a experiência do desenvolvedor em trabalhar com projetos Python e GitHub, mas o objetivo é fazer com que a vítima ignore quaisquer verificações de segurança que possam revelar o código malicioso.

A ReversingLabs encontrou evidências de que a campanha ainda estava ativa em 31 de julho e acredita que ela ainda esteja em andamento.

Via: Bleeping Computer