O malware Emotet está mais “vivo” do que nunca e, agora, é distribuído usando anexos de e-mail do Microsoft OneNote. O objetivo do malware é contornar as restrições de segurança da Microsoft e infectar mais alvos.

Malware Emotet

O Emotet é um botnet de malware distribuído historicamente por meio de anexos do Microsoft Word e Excel que contêm macros maliciosas. Se um usuário abrir o anexo e habilitar as macros, uma DLL será baixada e executada para instalar o malware Emotet no dispositivo. Uma vez carregado, o malware roubará contatos de e-mail e conteúdo de e-mail para uso em futuras campanhas de spam. Além disso, ele também fará o download de outros payloads que fornecem acesso inicial à rede corporativa.

Esse acesso é usado para realizar ataques cibernéticos contra a empresa, que podem incluir ataques de ransomware, roubo de dados, espionagem cibernética e extorsão. E, embora o Emotet tenha sido um dos malwares mais distribuídos no passado, em 2022, ele parava e começava em surtos, fazendo uma pausa no final do ano.

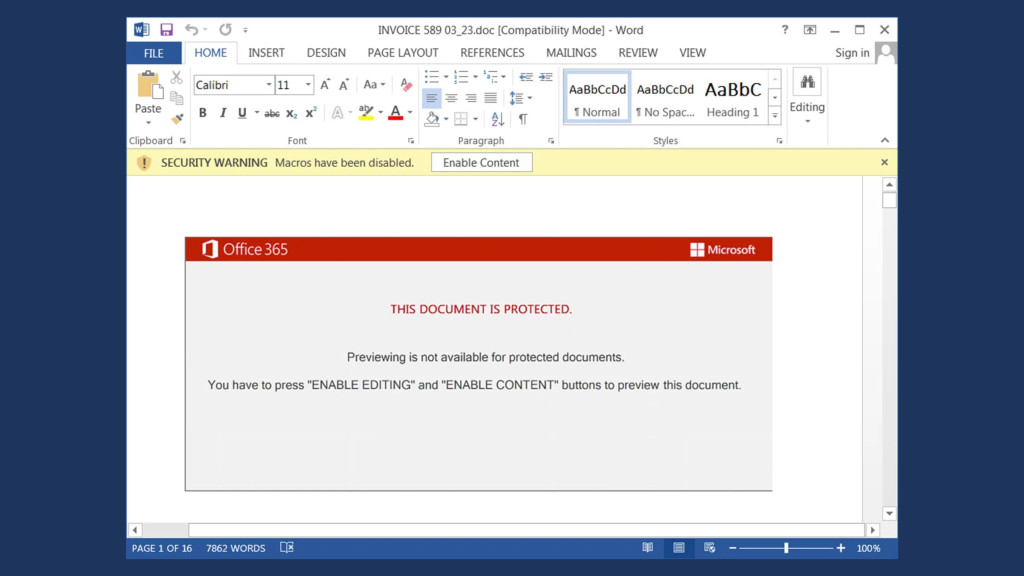

Após três meses de inatividade, o botnet Emotet voltou a funcionar repentinamente, espalhando e-mails maliciosos em todo o mundo no início deste mês. No entanto, essa campanha inicial foi falha, pois continuou a usar documentos do Word e Excel com macros.

Como a Microsoft agora bloqueia automaticamente macros em documentos baixados do Word e Excel, incluindo aqueles anexados a e-mails, essa campanha infectaria apenas algumas pessoas. Assim, o BleepingComputer previu que o Emotet mudaria para os arquivos do Microsoft OneNote, que se tornaram um método popular de distribuição de malware depois que a Microsoft começou a bloquear essas macros.

Emotet muda para o Microsoft OneNote

Os agentes de ameaças começaram a distribuir o malware Emotet usando anexos maliciosos do Microsoft OneNote. Esses anexos são distribuídos em e-mails de cadeia de resposta que personificam guias, instruções, faturas, referências de trabalho e muito mais.

Anexados ao e-mail estão os documentos do Microsoft OneNote que exibem uma mensagem informando que o documento está protegido. Em seguida, ele solicita que você clique duas vezes no botão “Visualizar” para exibir o documento corretamente.

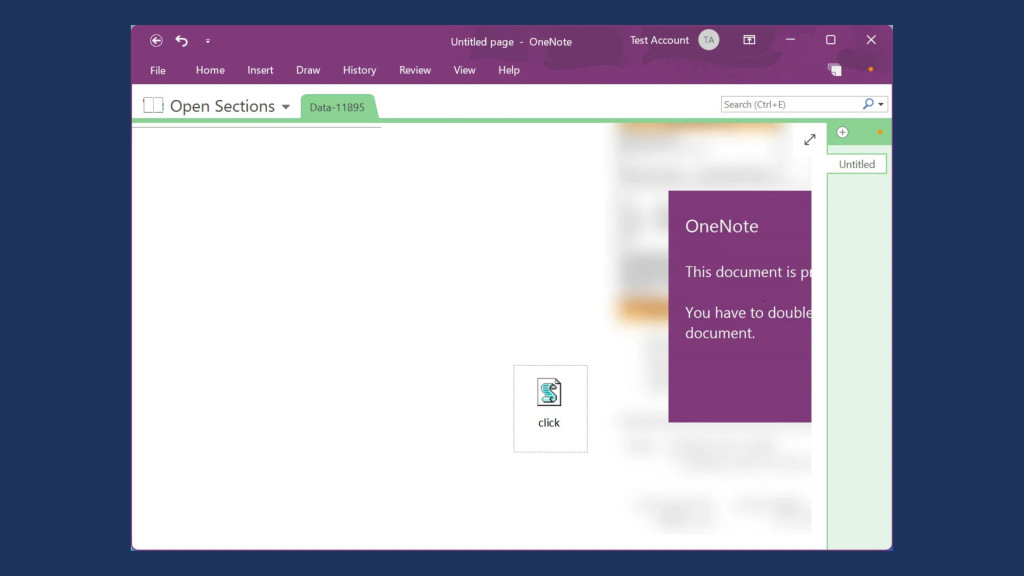

O Microsoft OneNote permite criar documentos que contêm elementos de design que se sobrepõem a um documento incorporado. No entanto, ao clicar duas vezes no local onde o arquivo incorporado está localizado, mesmo que haja um elemento de design sobre ele, o arquivo será iniciado. Nesta campanha de malware Emotet, os agentes de ameaças ocultaram um arquivo VBScript malicioso chamado ‘click.wsf’ abaixo do botão “Exibir”, conforme mostrado abaixo.

Este VBScript contém um script fortemente ofuscado que baixa uma DLL de um site remoto, provavelmente comprometido, e então o executa. Embora o Microsoft OneNote exiba um aviso quando um usuário tenta iniciar um arquivo incorporado no OneNote, a história nos mostrou que muitos usuários geralmente clicam nos botões “OK” para se livrar do alerta.

Se o usuário clicar no botão OK, o arquivo click.wsf VBScript incorporado será executado usando WScript.exe da pasta Temp do OneNote, que provavelmente será diferente para cada usuário. O script fará o download do malware Emotet como uma DLL e o armazenará na mesma pasta Temp. Em seguida, ele iniciará a DLL nomeada aleatoriamente usando regsvr32.exe.

O Emotet agora será executado silenciosamente no dispositivo, roubando e-mails, contatos e aguardando novos comandos do servidor de comando e controle.