O Facebook descobriu um novo malware de roubo de informações chamado NodeStealer. Esse malware permite que agentes de ameaças roubem cookies do navegador para sequestrar contas na plataforma, bem como contas do Gmail e do Outlook.

A captura de cookies que contêm tokens de sessão de usuário válidos é uma tática que está crescendo em popularidade entre os cibercriminosos, pois permite que eles sequestrem contas sem ter que roubar credenciais ou interagir com o alvo, além de ignorar as proteções de autenticação de dois fatores.

NodeStealer: um malware de roubo de informações de contas do Facebook

De acordo com a equipe de segurança do Facebook, em uma nova postagem no blog, ela identificou o NodeStealer no início de sua campanha de distribuição, apenas duas semanas após sua implantação inicial. Desde então, a empresa interrompeu a operação e ajudou os usuários afetados a recuperar suas contas.

Os engenheiros do Facebook detectaram o malware NodeStealer pela primeira vez no final de janeiro de 2023, atribuindo os ataques a agentes de ameaças vietnamitas. O malware é chamado de NodeStealer, pois é escrito em JavaScript e executado por meio do Node.js.

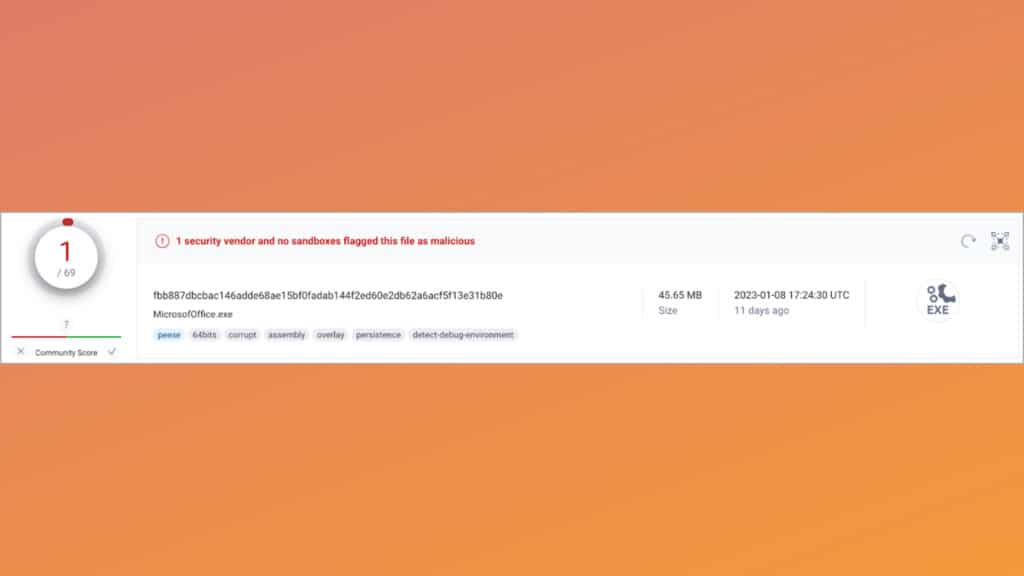

O Node.js torna o malware capaz de rodar no Windows, macOS e Linux, e também é a fonte de sua furtividade, com quase todos os mecanismos AV no VirusTotal falhando em marcá-lo como malicioso no momento.

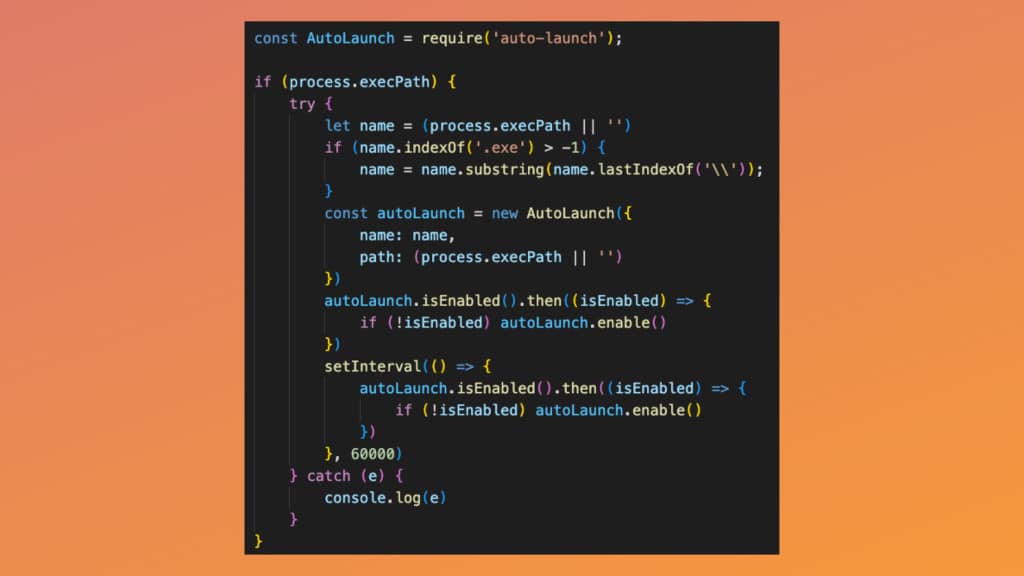

O NodeStealer é distribuído como um executável do Windows de 46-51 MB disfarçado para aparecer como um documento PDF ou Excel com o nome apropriado para despertar a curiosidade do destinatário. Após o lançamento, ele usa o módulo de inicialização automática do Node.js e adiciona uma nova chave de registro para estabelecer persistência na máquina da vítima entre as reinicializações.

O objetivo principal do malware é roubar cookies e credenciais de contas do Facebook, Gmail e Outlook, armazenadas em navegadores baseados no Chromium, como Google Chrome, Microsoft Edge, Brave, Opera, etc. Esses dados normalmente são criptografados no banco de dados SQLite dos navegadores; no entanto, reverter essa criptografia é um processo trivial implementado por todos os ladrões de informações modernos, que simplesmente recuperam a chave de descriptografia codificada em base64 do arquivo “Local State” do Chromium.

Ação do malware

Se o NodeStealer encontrar cookies ou credenciais relacionadas a contas do Facebook, ele entra na próxima fase, “reconhecimento de conta”, durante a qual abusa da API do Facebook para extrair informações sobre a conta violada. Para evitar a detecção pelos sistemas anti-abuso do Facebook, o NodeStealer esconde essas solicitações atrás do endereço IP da vítima e usa seus valores de cookie e configuração do sistema para parecer um usuário genuíno.

A principal informação que o malware procura é a capacidade da conta do Facebook de executar campanhas publicitárias, que os agentes de ameaças usam para enviar informações incorretas ou levar o público desavisado a outros sites de distribuição de malware. Essa é a mesma tática seguida por cepas de malware semelhantes também abordadas no último relatório de ameaças de malware do Facebook, como Ducktail.

Depois de roubar todas essas informações, o NodeStealer exfiltra os dados roubados para o servidor do invasor. Após a descoberta, o Facebook denunciou o servidor do agente da ameaça ao registrador de domínio e foi retirado em 25 de janeiro de 2023.