O fornecedor de spyware israelense Candiru foi encontrado usando uma vulnerabilidade de dia zero no Google Chrome para espionar jornalistas e outros indivíduos de alto interesse no Oriente Médio com o spyware ‘DevilsTongue’. Portanto, uma falha do Dia zero do Chrome usada para infectar jornalistas com spyware Candiru.

A falha rastreada como CVE-2022-2294 é um estouro de buffer baseado em heap de alta gravidade no WebRTC, que, se explorado com sucesso, pode levar à execução de código no dispositivo de destino.

Quando o Google corrigiu o dia zero em 4 de julho, divulgou que a falha estava sob exploração ativa, mas não forneceu mais detalhes.

Em um relatório publicado hoje, os pesquisadores de ameaças da Avast, que descobriram a vulnerabilidade e a relataram ao Google, revelam que a descobriram depois de investigar ataques de spyware em seus clientes.

Várias campanhas e métodos de entrega

De acordo com a Avast, o Candiru começou a explorar o CVE-2022-2294 em março de 2022, visando usuários no Líbano, Turquia, Iêmen e Palestina.

Os operadores de spyware empregaram táticas comuns de ataque de watering hole, comprometendo um site que seus alvos visitarão e explorando uma vulnerabilidade desconhecida no navegador para infectá-los com spyware.

Esse ataque é particularmente desagradável porque não requer interação com a vítima, como clicar em um link ou baixar algo. Em vez disso, tudo o que é necessário é que eles abram o site no Google Chrome ou em outro navegador baseado no Chromium.

Esses sites podem ser legítimos que foram de alguma forma comprometidos ou criados pelos agentes da ameaça e promovidos por meio de spear phishing ou outros métodos.

Em um caso, os invasores comprometeram um site usado por uma agência de notícias no Líbano e plantaram trechos de JavaScript que permitiram ataques XXS (cross-site scripting) e redirecionaram alvos válidos para o servidor de exploração.

Uma vez que as vítimas chegaram ao servidor, elas foram perfiladas em grande detalhe usando cerca de 50 pontos de dados. Se o alvo fosse considerado válido, a troca de dados criptografados era estabelecida para que a exploração de dia zero ocorresse.

“As informações coletadas incluem o idioma da vítima, fuso horário, informações da tela, tipo de dispositivo, plug-ins do navegador, referenciador, memória do dispositivo, funcionalidade de cookies e muito mais”, explica o relatório da Avast.

Falha do Dia zero do Chrome usada para infectar jornalistas com spyware Candiru

No caso do Líbano, o dia zero permitiu que os atores conseguissem a execução do shellcode dentro de um processo de renderização e foi ainda encadeado com uma falha de escape de sandbox que o Avast não conseguiu recuperar para análise.

Como a falha estava localizada no WebRTC, também afetou o navegador Safari da Apple. No entanto, o exploit visto pelo Avast funcionou apenas no Windows.

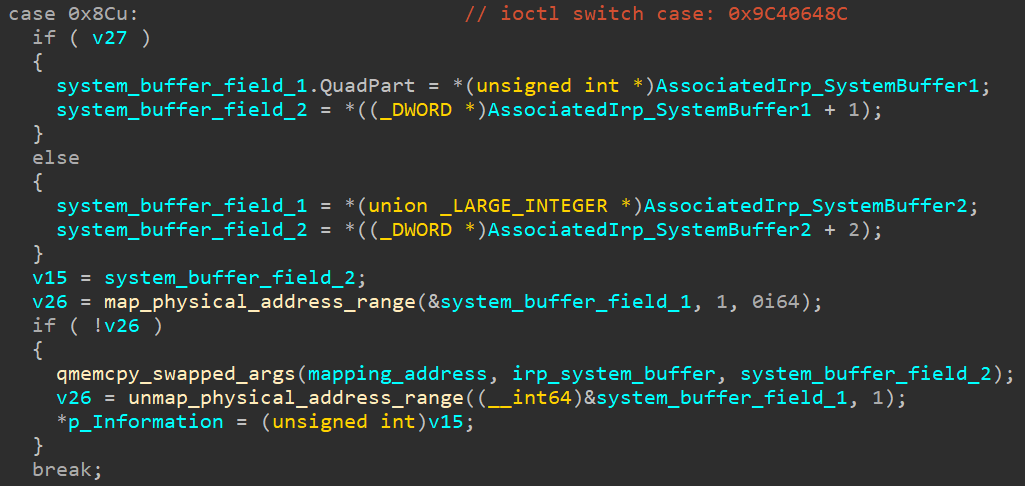

Após a infecção inicial, o DevilsTongue usou uma etapa BYOVD (“traga seu próprio driver”) para elevar seus privilégios e obter acesso de leitura e gravação à memória do dispositivo comprometido.

Curiosamente, a Avast descobriu que o BYOVD usado pelo Candiru também era um dia zero e, mesmo que o fornecedor envie uma atualização de segurança, isso não ajudará contra o spyware porque a versão vulnerável vem com ele.

Embora não esteja claro quais dados os invasores visavam, a Avast acredita que os agentes da ameaça os usaram para saber mais sobre quais notícias o jornalista alvo estava pesquisando.

“Não podemos dizer com certeza o que os invasores poderiam estar procurando, no entanto, muitas vezes, a razão pela qual os invasores perseguem os jornalistas é espioná-los e as histórias em que estão trabalhando diretamente ou chegar às suas fontes e coletar informações comprometedoras. e dados sensíveis que eles compartilharam com a imprensa.” – Avast.

A ameaça de spyware em curso

Os fornecedores de spyware comercial são conhecidos por desenvolver ou comprar explorações de dia zero para atacar pessoas de interesse de seus clientes.

A última vez que Candiru foi exposto pela Microsoft e pelo Citizen Lab , a empresa retirou todas as operações da DevilsTongue e trabalhou nas sombras para implementar novos dias zero, como o Avast revela agora.

Infelizmente, isso também significa que o mesmo acontecerá novamente, portanto, mesmo que você aplique atualizações de segurança imediatamente, isso não o torna imune a spyware comercial.

Para resolver esse problema, a Apple planeja introduzir um novo recurso do iOS 16 chamado ‘Lockdown Mode’, que limita os recursos e a funcionalidade do dispositivo para evitar vazamentos de dados confidenciais ou minimizar as implicações de uma infecção por spyware.