Um novo malware de roubo de informações vinculado ao Redline se apresenta como um cheat de jogo chamado ‘Cheat Lab’, prometendo aos downloaders uma cópia gratuita se convencerem seus amigos a instalá-lo também.

Redline é um malware poderoso para roubo de informações, capaz de coletar informações confidenciais de computadores infectados, incluindo senhas, cookies, informações de preenchimento automático e informações de carteiras de criptomoedas.

O malware é muito popular entre os cibercriminosos e se espalha por todo o mundo por meio de diversos canais de distribuição.

Os pesquisadores de ameaças da McAfee relataram que o novo ladrão de informações aproveita o bytecode Lua para evitar a detecção, permitindo que o malware se injete em processos legítimos de forma furtiva e também aproveite o desempenho de compilação Just-In-Time (JIT).

Os pesquisadores vinculam essa variante ao Redline, pois ela usa um servidor de comando e controle previamente associado ao malware.

No entanto, de acordo com os testes do BleepingComputer, o malware não apresenta comportamento tipicamente associado ao Redline, como roubar informações do navegador, salvar senhas e cookies.

Quer que você infecte seus amigos também!

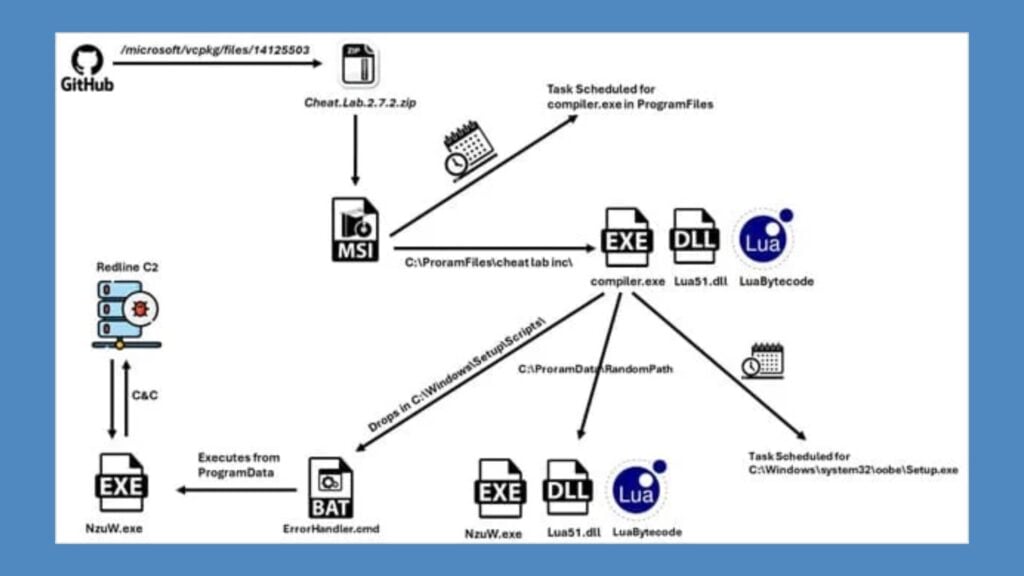

As cargas maliciosas do Redline representam demonstrações de ferramentas de trapaça chamadas “Cheat Lab” e “Cheater Pro” por meio de URLs vinculados ao repositório GitHub ‘vcpkg’ da Microsoft.

O malware é distribuído como arquivos ZIP contendo um instalador MSI que descompacta dois arquivos, compiler.exe e lua51.dll, quando iniciado. Ele também descarta um arquivo ‘readme.txt’ contendo o bytecode Lua malicioso.

O falso instalador do CheatLab

Fonte:McAfee

Esta campanha usa uma isca interessante para distribuir ainda mais o malware, dizendo às vítimas que elas podem obter uma cópia gratuita e totalmente licenciada do programa de trapaça se convencerem seus amigos a instalá-lo também.

A mensagem também contém uma chave de ativação para maior legitimidade.

“Para desbloquear a versão completa, basta compartilhar este programa com seu amigo. Depois de fazer isso, o programa será desbloqueado automaticamente”, diz o prompt de instalação mostrado abaixo.

Para evitar a detecção, a carga útil do malware não é distribuída como um executável, mas sim como um bytecode não compilado.

Quando instalado, o programa compiler.exe compila o bytecode Lua armazenado no arquivo readme.txt e o executa. O mesmo executável também configura a persistência criando tarefas agendadas que são executadas durante a inicialização do sistema.

A McAfee relata que o malware usa um mecanismo de fallback para persistência, copiando os três arquivos para um longo caminho aleatório nos dados do programa.

Diagrama de infecção

Fonte:McAfee

Uma vez ativo no sistema infectado, o malware se comunica com um servidor C2, enviando capturas de tela das janelas ativas e informações do sistema e aguardando a execução de comandos no host.

O método exato usado para a infecção inicial não foi determinado, mas os ladrões de informações geralmente se espalham por meio de malvertising, descrições de vídeos do YouTube, downloads P2P e sites de download de software enganosos.

Os usuários são aconselhados a evitar executáveis ??não assinados e arquivos baixados de sites obscuros.

Este ataque mostra que mesmo a instalação de programas de locais aparentemente confiáveis, como o GitHub da Microsoft, pode preparar as pessoas para uma infecção pelo Redline.

BleepingComputer contatou a Microsoft sobre os executáveis ??distribuídos por meio de seus URLs do GitHub, mas não recebeu resposta até o momento da publicação.