O Bl00Dy, um ransomware relativamente novo, começou a usar um construtor de ransomware LockBit recentemente vazado, em ataques contra empresas.

Construtor LockBit 3.0 vazado

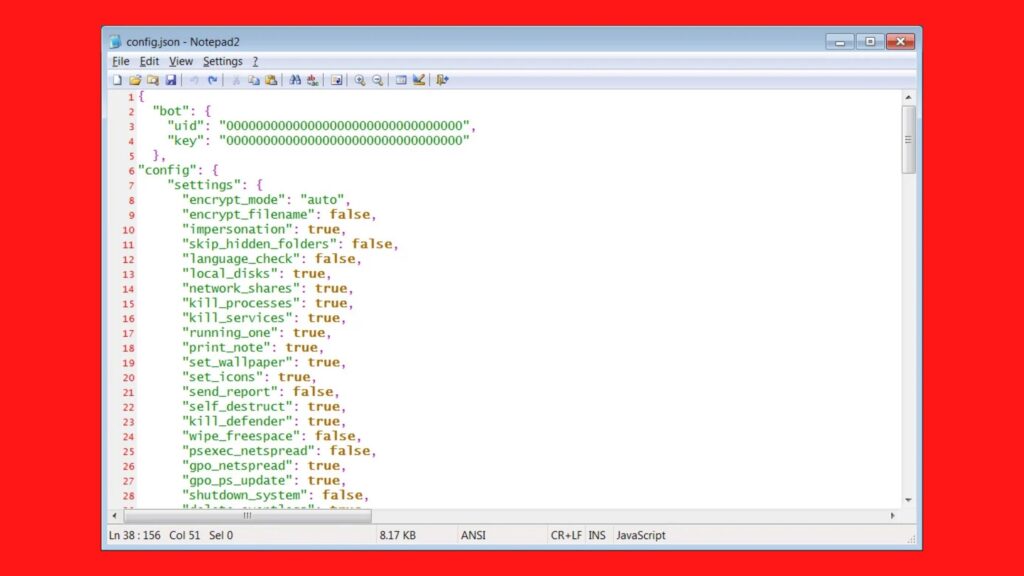

O construtor de ransomware LockBit 3.0 foi vazado na semana passada, no Twitter, depois que o operador do LockBit teve uma briga com seu desenvolvedor. Esse construtor permite que qualquer pessoa construa um criptografador e descriptografador totalmente funcional que os agentes de ameaças podem usar para ataques.

No vazamento, o Bleeping Computer previu que esse construtor seria usado por outros agentes de ameça, para criar seu próprio ransomwrae. Isso porque, como o construtor inclui um arquivo de configuração que pode ser facilmente personalizado para usar diferentes notas de resgate, servidores de estatísticas e recursos.

Não demorou e um grupo de ransomware relativamente novo chamado Bl00Dy Ransomware Gang já utilizou o construtor em um ataque a uma entidade ucraniana.

A gangue de ransomware Bl00dy

Conforme relatado pela primeira vez pelo DataBreaches.net (Via:Bleeping Computer), o a gangue de ransomware Bl00Dy começou a operar por volta de maio de 2022, quando teve como alvo um grupo de práticas médicas e odontológicas em Nova York.

Como outras operações de ransomware operadas por humanos, os agentes de ameaças violam uma rede, roubam dados corporativos e criptografam dispositivos.

No entanto, em vez de usar um site de vazamento de dados do Tor para extorquir vítimas e publicar dados roubados, os agentes de ameaças usam um canal do Telegram para o mesmo propósito.

Essa gangue acabou criando criptografadores usando construtores vazados e código-fonte de outras operações de ransomware, como Babuk e Conti e, agora o LockBit.

Bl00Dy usa construtor vazado do LockBit 3.0 em seus ataques

Na segunda-feira, o pesquisador de segurança cibernética Vladislav Radetskiy divulgou um relatório sobre um novo criptografador da gangue Bl00Dy que foi encontrado em um ataque a uma vítima ucraniana.

No entanto, não ficou claro se o ransomware era baseado em Conti ou LockBit, já que o e-mail ‘[email protected]’ estava anteriormente em um criptografador criado a partir do código-fonte vazado do Conti.

O pesquisador MalwareHunterTeam confirmou mais tarde que o criptografador foi construído usando o construtor LockBit 3.0 lançado recentemente. Uma varredura n Intezer também mostrou muita sobreposição de código entre os criptografadores Bl00dy e LockBit 3.0.

O criptografador de ransomware LockBit 3.0, usado por essa gangue, suporta todos os recursos relatados anteriormente por pesquisadores de segurança. Não seria surpreendente ver o Bl00dy alternar entre as famílias de ransomware conforme necessário para evitar a detecção ou aproveitar vários recursos.