Uma campanha massiva de phishing foi lançada por hackers chineses apoiados pelo Estado. Os hackers usaram o Google Drive para fornecer malware personalizado para organizações governamentais, de pesquisa e acadêmicas em todo o mundo.

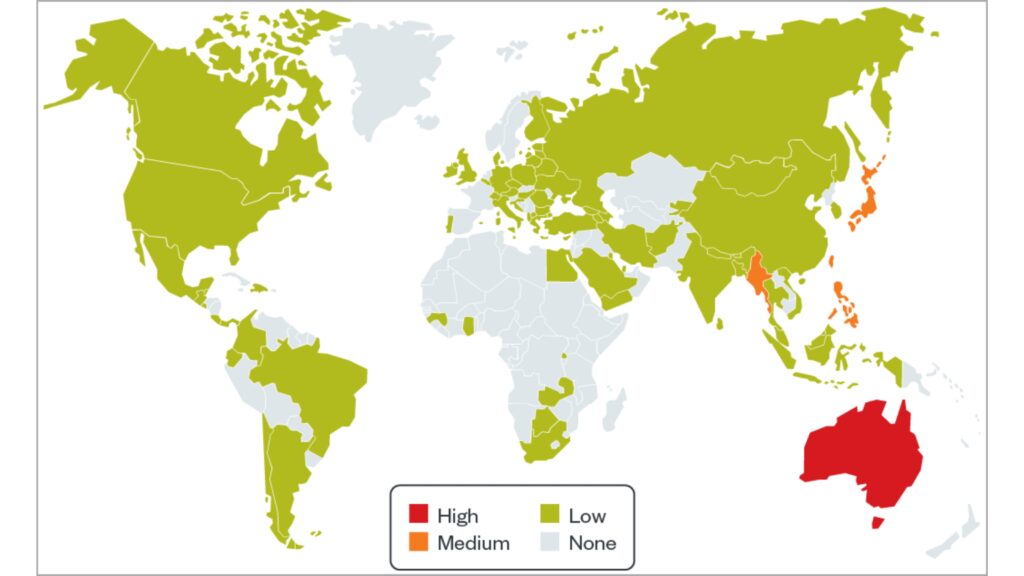

Os ataques foram observados entre março e outubro de 2022 e os pesquisadores o atribuíram ao grupo de espionagem cibernética Mustang Panda (presidente de bronze, TA416). De acordo com os pesquisadores da Trend Micro, o grupo de ameaças visava principalmente organizações na Austrália, Japão, Taiwan, Mianmar e Filipinas.

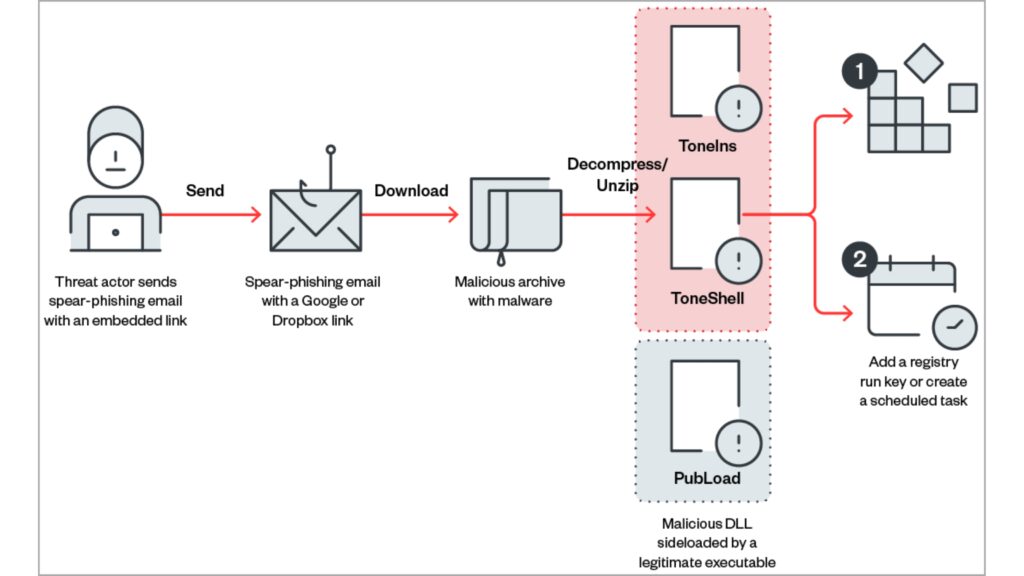

Os hackers chineses usaram contas do Google para enviar mensagens de e-mail a seus alvos com iscas que os induziram a baixar malware personalizado de links do Google Drive.

Detalhes da infecção de redes governamentais com malware lançados no Google Drive

Em um relatório, os pesquisadores da Trend Micro (Via: Bleeping Computer) dizem que os hackers usaram mensagens com assuntos geopolíticos e que a maioria deles (84%) tinha como alvo organizações governamentais/legais.

Para burlar os mecanismos de segurança, o link embutido aponta para uma pasta do Google Drive ou Dropbox, ambas plataformas legítimas com boa reputação que normalmente são menos suspeitas. Esses links levam ao download de arquivos compactados (RAR, ZIP, JAR) com tipos de malware personalizados, como ToneShell, ToneIns e PubLoad.

“O assunto do e-mail pode estar vazio ou pode ter o mesmo nome do arquivo malicioso”, explica o relatório. “Em vez de adicionar os endereços das vítimas ao cabeçalho “Para” do e-mail, os agentes de ameaças usaram e-mails falsos. Enquanto isso, os endereços das vítimas reais foram escritos no cabeçalho “CC”, provavelmente para evitar a análise de segurança e retardar as investigações.” – Trend Micro.

Embora os hackers usassem várias rotinas de carregamento de malware, o processo geralmente envolvia o carregamento lateral da DLL depois que a vítima iniciava um executável presente nos arquivos. Um documento chamariz é exibido em primeiro plano para minimizar as suspeitas.

Evolução do malware

As três cepas de malware usadas nesta campanha são PubLoad, ToneIns e ToneShell. Das três peças de malware personalizadas usadas na campanha, apenas o PubLoad foi documentado anteriormente em um relatório Cisco Talos de maio de 2022 descrevendo campanhas contra alvos europeus.

PubLoad é um stager responsável por criar persistência adicionando chaves de registro e criando tarefas agendadas, descriptografando shellcode e manipulando comunicações de comando e controle (C2).

A Trend Micro diz que as versões posteriores do PubLoad apresentam mecanismos anti-análise mais sofisticados, o que implica que o Mustang Panda está trabalhando ativamente para melhorar a ferramenta.

ToneIns é um instalador para ToneShell, o principal backdoor usado na campanha recente. Ele usa ofuscação para evitar a detecção e carregar o ToneShell, além de estabelecer persistência no sistema comprometido.

O ToneShell é um backdoor autônomo carregado diretamente na memória, com ofuscação do fluxo de código por meio da implementação de manipuladores de exceção personalizados. Isso também funciona como um mecanismo anti-sandbox, pois o backdoor não será executado em um ambiente de depuração.

Após conectar-se ao C2, o ToneShell envia um pacote com os dados de identificação da vítima e aguarda novas instruções. Esses comandos permitem carregar, baixar e executar arquivos, criar shells para troca de dados na intranet, alterar a configuração do modo de suspensão e muito mais.