Pesquisadores da ESET identificaram uma nova estratégia cibernética utilizada por um grupo avançado de ameaças persistentes (APT), denominado TheWizards, que compromete redes Windows ao explorar funcionalidades do protocolo IPv6. Com operações ativas desde 2022, o grupo tem como alvos indivíduos e empresas localizadas nas Filipinas, Camboja, China, Hong Kong e Emirados Árabes Unidos.

Hacker chinês utiliza IPv6 para interceptar atualizações e instalar malware

O que é SLAAC e como está sendo explorado?

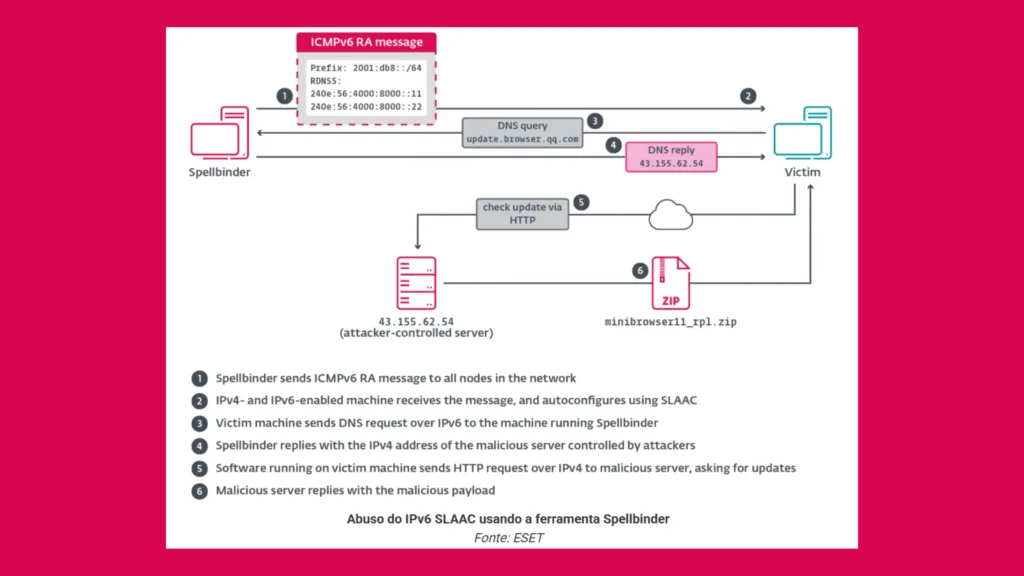

O IPv6 inclui um recurso chamado SLAAC (Stateless Address Autoconfiguration), que permite que dispositivos configurem automaticamente seu endereço IP e gateway sem recorrer a um servidor DHCP. Isso é feito através de mensagens chamadas Router Advertisement (RA).

A ferramenta usada pelos hackers, batizada de Spellbinder, envia RA falsificadas em intervalos de 200 milissegundos para todos os dispositivos da rede. Com isso, dispositivos Windows com IPv6 ativado passam a usar endereços IP e gateways controlados pelo invasor. Isso permite que todo o tráfego IPv6 seja interceptado e manipulado.

Detalhes da ferramenta Spellbinder

A ferramenta é distribuída por meio de um arquivo disfarçado de software confiável chamado AVGApplicationFrameHostS.zip. Após a extração, ele simula a estrutura da pasta da AVG Technologies, contendo arquivos como:

AVGApplicationFrameHost.exewsc.dll(malicioso)log.datwinpcap.exe(legítimo)

O winpcap.exe é responsável por carregar o arquivo DLL malicioso, que ativa o Spellbinder diretamente na memória do sistema.

Como o ataque compromete atualizações de software

Uma vez em operação, o malware começa a monitorar o tráfego de rede em busca de conexões a domínios de atualização de grandes empresas chinesas, como:

- Tencent

- Baidu

- Xiaomi

- iQIYI

- Kingsoft

- Meitu

- Youku

- Mango TV, entre outras

Ao identificar essas tentativas de atualização, a ferramenta redireciona as solicitações para servidores maliciosos, onde o sistema infectado baixa uma versão adulterada da atualização contendo o backdoor chamado WizardNet.

Funções do WizardNet e riscos envolvidos

O WizardNet concede ao invasor controle remoto permanente sobre o dispositivo comprometido. Ele também permite a instalação de outros tipos de malware, ampliando os danos e a persistência do ataque.

Como se proteger

Empresas e usuários podem adotar medidas preventivas, como:

- Desativar o IPv6 em redes onde ele não é necessário;

- Monitorar tráfego de rede IPv6 em busca de atividades suspeitas;

- Utilizar soluções de segurança que detectem RA falsificadas;

- Evitar atualizações de software fora dos canais oficiais.

Outras ameaças similares

Em janeiro, a ESET já havia relatado uma ameaça semelhante realizada por outro grupo, o Blackwood, que sequestrava o sistema de atualização do software WPS Office para implantar código malicioso.