Um cibercriminoso de origem mexicana foi vinculado a uma campanha de malware móvel Android direcionada a instituições financeiras em todo o mundo. O foco do hacker foi específico em bancos espanhóis e chilenos, e a campanha esteve em pleno funcionamento de junho de 2021 a abril de 2023.

Hacker usando malware Android para atacar Instituições financeiras

A atividade está sendo atribuída a um ator de codinome Neo_Net, de acordo com o pesquisador de segurança Pol Thill. As descobertas foram publicadas pela SentinelOne após um Malware Research Challenge em colaboração com vx-underground.

Apesar de usar ferramentas relativamente pouco sofisticadas, a Neo_Net alcançou uma alta taxa de sucesso adaptando sua infraestrutura a alvos específicos, resultando no roubo de mais de 350.000 euros das contas bancárias das vítimas e comprometendo informações de identificação pessoal (PII) de milhares de vítimas.

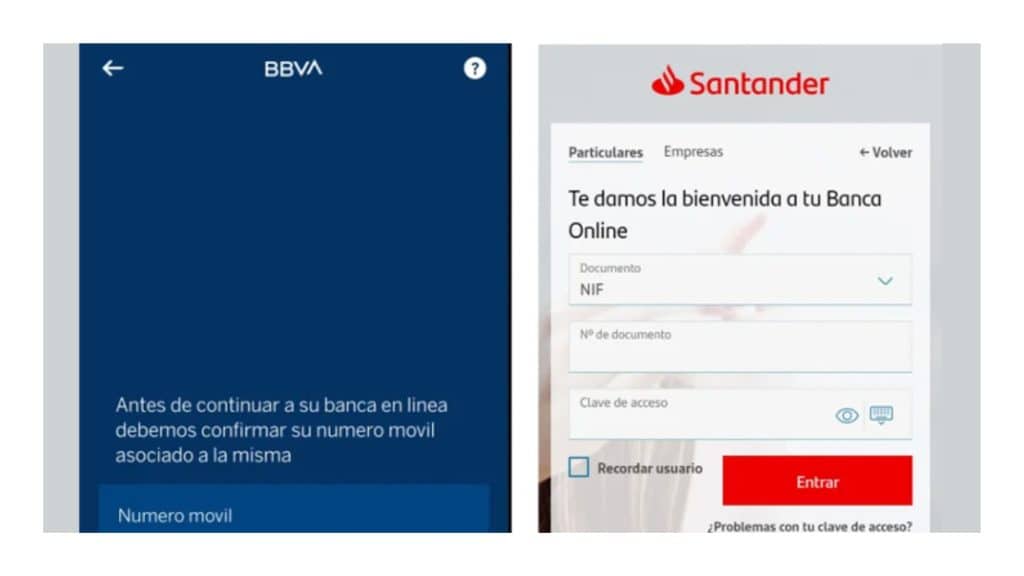

Alguns dos principais alvos incluem bancos como Santander, BBVA, CaixaBank, Deutsche Bank, Crédit Agricole e ING. O Neo_Net, vinculado a um ator de língua espanhola residente no México, estabeleceu-se como um cibercriminoso experiente, envolvido na venda de painéis de phishing, dados de vítimas comprometidos para terceiros e uma oferta de smishing-as-a-service chamada Ankarex que é projetado para atingir vários países em todo o mundo.

O ponto de entrada inicial para o ataque em vários estágios é o SMS phishing, no qual o agente da ameaça emprega várias táticas de intimidação para induzir destinatários involuntários a clicar em páginas de destino falsas para coletar e exfiltrar suas credenciais por meio de um bot do Telegram.

As páginas de phishing foram meticulosamente configuradas usando os painéis do Neo_Net, PRIV8, e implementaram várias medidas de defesa, incluindo o bloqueio de solicitações de agentes de usuários não móveis e a ocultação das páginas de bots e scanners de rede.

Essas páginas foram projetadas para se assemelhar a aplicativos bancários genuínos, completos com animações para criar uma fachada convincente.

Ameaças digitais

Os agentes de ameaças também foram observados enganando os clientes do banco para instalar aplicativos Android não autorizados sob o disfarce de software de segurança que, uma vez instalado, solicita permissões de SMS para capturar códigos de autenticação de dois fatores (2FA) baseados em SMS enviados pelo banco.

A plataforma Ankarex, por sua vez, está ativa desde maio de 2022. É promovida ativamente em um canal do Telegram que possui cerca de 1.700 assinantes.

O serviço em si é acessível em ankarex[.]net e, uma vez registrados, os usuários podem fazer upload de fundos usando transferências de criptomoeda e lançar suas próprias campanhas Smishing especificando o conteúdo do SMS e os números de telefone de destino.

O desenvolvimento ocorre quando o ThreatFabric detalhou uma nova campanha de trojan bancário Anatsa (também conhecida como TeaBot) que tem como alvo clientes bancários nos EUA, Reino Unido, Alemanha, Áustria e Suíça desde o início de março de 2023.