Gangue do ransomware 8Base tem como alvo organizações em todo o mundo em ataques de dupla extorsão. O ransomware intensificou ainda mais os ataques, fazendo muitas novas vítimas desde o início de junho.

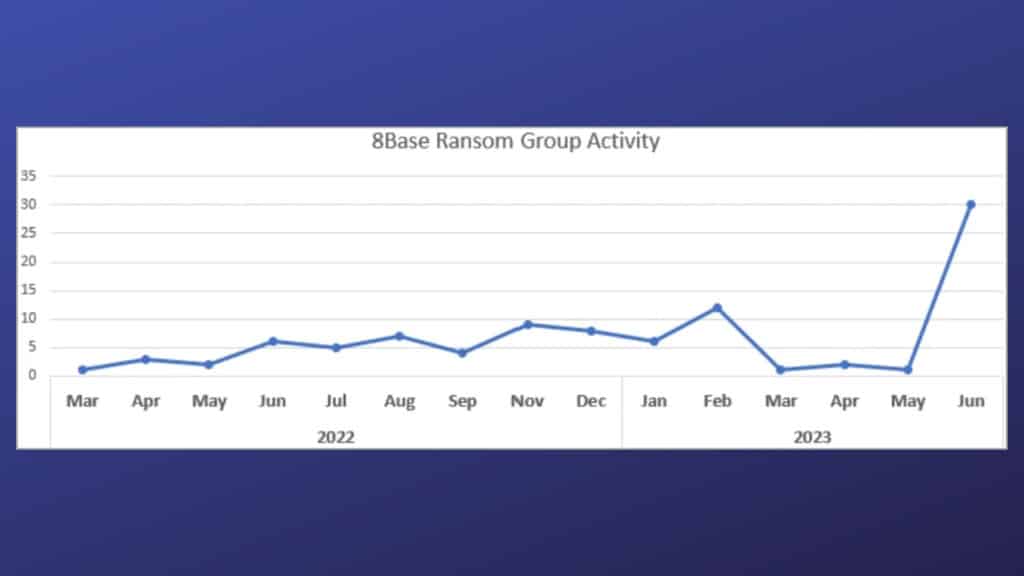

A gangue de 8Base apareceu pela primeira vez em março de 2022, permanecendo relativamente quieta com poucos ataques notáveis. No entanto, em junho de 2023, a operação de ransomware teve um pico de atividade, visando muitas empresas em vários setores e realizando dupla extorsão.

Aumento nos ataques do ransomware 8Base

Até agora, o 8Base listou 35 vítimas em seu site de extorsão na dark web, com alguns dias anunciando até seis vítimas de uma só vez. Este é um aumento notável em comparação com março e abril, quando o grupo listou apenas um punhado de vítimas, conforme mostrado no gráfico abaixo.

O site de vazamento de dados da gangue foi lançado em maio de 2023, com a gangue de extorsão alegando ser pentesters “honestos e simples”.

Somos pentesters honestos e simples. Oferecemos às empresas as condições mais leais para a devolução de seus dados.

Esta lista contém apenas as empresas que negligenciaram a privacidade e a importância dos dados de seus funcionários e clientes.

Links para outros grupos de ransomware

Em um novo relatório da equipe Carbon Black da VMware, as táticas vistas nos recentes ataques ao 8Base apontam para eles como uma reformulação da marca de uma organização de ransomware bem estabelecida, potencialmente RansomHouse. O RansomHouse é um grupo de extorsão que afirma não realizar ataques de criptografia, mas sim fazer parceria com operações de ransomware para vender seus dados.

A VMware suspeita que o 8Base seja uma ramificação do RansomHouse com base nas notas de resgate idênticas usadas pelos dois grupos e na linguagem e conteúdo muito semelhantes vistos nos respectivos sites de vazamento, onde até mesmo as páginas de perguntas frequentes parecem ter sido copiadas e coladas.

No entanto, não há evidências suficientes para determinar se o 8Base foi gerado por membros do RansomHouse ou simplesmente outra operação de ransomware copiando os modelos de um grupo estabelecido, o que não é incomum de se ver entre os agentes de ameaças.

O 8Base usa uma versão personalizada do ransomware Phobos v2.9.1, que é carregado via SmokeLoader. Phobos é uma operação RaaS voltada para o Windows que apareceu pela primeira vez em 2019 e compartilha muitas semelhanças de código com a operação Dharma ransomware.

Ao criptografar arquivos, o ransomware anexará a extensão .8base em ataques recentes. No entanto, o especialista em ransomware Michael Gillespie disse ao BleepingComputer que os envios de ransomware Phobos no ID Ransomware também usaram a extensão .eight em ataques mais antigos.

O BleepingComputer descobriu que, tanto nos ataques mais recentes que anexam a extensão .8base quanto nos ataques mais antigos da extensão .eight, o mesmo endereço de e-mail de contato “helpermail@onionmail.org” foi usado desde junho de 2022.

Outra descoberta notável dos analistas da VMware é que o 8Base usa o domínio “admlogs25[.]xyz” para hospedagem de carga útil, que está associado ao SystemBC, um malware proxy usado por vários grupos de ransomware para ofuscação C2.

Essas descobertas mostram que os operadores do 8Base vêm conduzindo ataques de criptografia há pelo menos um ano, mas apenas recentemente fizeram seu nome após o lançamento de seu site de vazamento de dados.