Hackers estão abusando da popularidade do motor de jogos Godot para disseminar o novo malware GodLoader, uma ameaça sofisticada que explorou vulnerabilidades e atingiu mais de 17 mil dispositivos em apenas três meses. O malware utiliza a flexibilidade do Godot e sua linguagem de script GDScript para executar comandos maliciosos, burlando sistemas de detecção.

Segundo uma investigação da Check Point Research, os ataques visaram jogadores e desenvolvedores em plataformas como Windows, macOS, Linux, Android e iOS. A tática inclui o uso de arquivos .pck, tradicionalmente usados para armazenar ativos de jogos, para esconder scripts nocivos que, quando ativados, roubam credenciais ou baixam ferramentas adicionais, como o minerador de criptomoeda XMRig.

Como os ataques funcionam

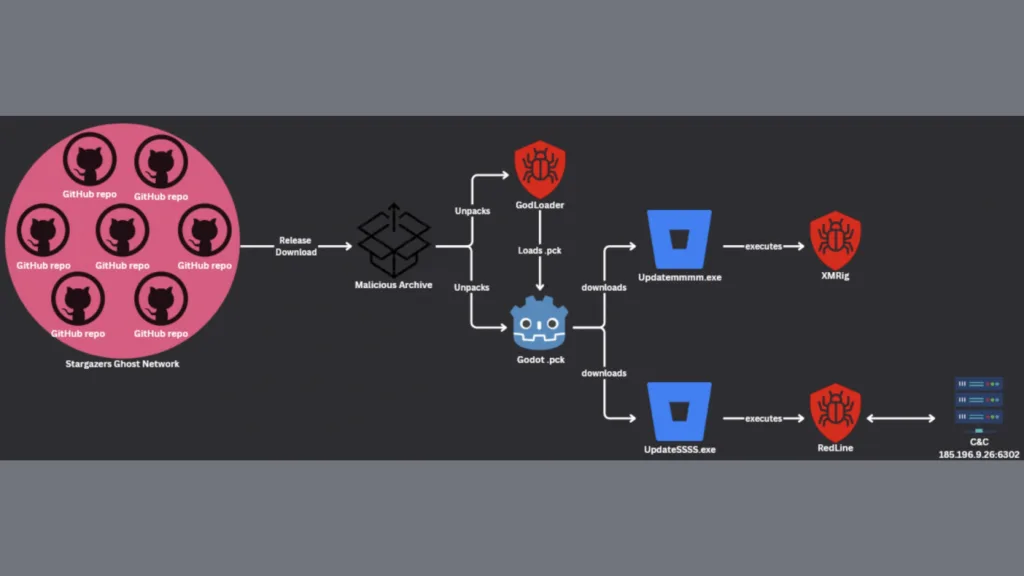

O malware GodLoader foi distribuído pelo serviço Stargazers Ghost Network, uma plataforma de “Malware-as-a-Service” (DaaS). Utilizando mais de 200 repositórios no GitHub e 225 contas falsas, os criminosos mascararam atividades maliciosas como softwares legítimos de código aberto. Durante a campanha, quatro ondas de ataques foram registradas entre setembro e outubro de 2024, direcionadas a desenvolvedores e gamers.

O método de entrega do malware é impressionante em sua sofisticação. Ele usa contas “fantasmas” para criar repositórios no GitHub, elevando a visibilidade de arquivos infectados ao fazê-los aparecer em seções populares da plataforma. Com isso, as vítimas, atraídas pela aparente legitimidade, acabam baixando o software comprometido.

Comunidade Godot na mira de malware

Com mais de 80 mil seguidores ativos nas redes sociais e 2.700 desenvolvedores contribuindo para sua base de código, o Godot Engine tem sido um alvo atraente. Sua comunidade vibrante e a confiança no modelo open-source são exploradas pelos hackers para aumentar o impacto dos ataques.

Potencial de evolução

Embora, até o momento, as amostras do GodLoader identificadas visassem apenas sistemas Windows, pesquisadores demonstraram que ele pode ser facilmente adaptado para outras plataformas, como Linux e macOS.

O lucro por trás do ataque

O grupo Stargazer Goblin, responsável pela rede Stargazers Ghost, foi identificado promovendo seus serviços na dark web desde 2023, embora atividades anteriores datem de 2022. A organização faturou mais de US$ 100 mil (cerca de R$ 593,9 mil)com sua operação, que inclui a entrega de malwares como RedLine e Lumma Stealer, além do próprio GodLoader.

Com a crescente sofisticação de ataques cibernéticos, é essencial que desenvolvedores e usuários fiquem atentos ao baixar ferramentas ou jogos, mesmo de fontes aparentemente confiáveis. Sistemas de monitoramento robustos e práticas seguras ao navegar na web são cruciais para evitar a exposição a esses riscos.