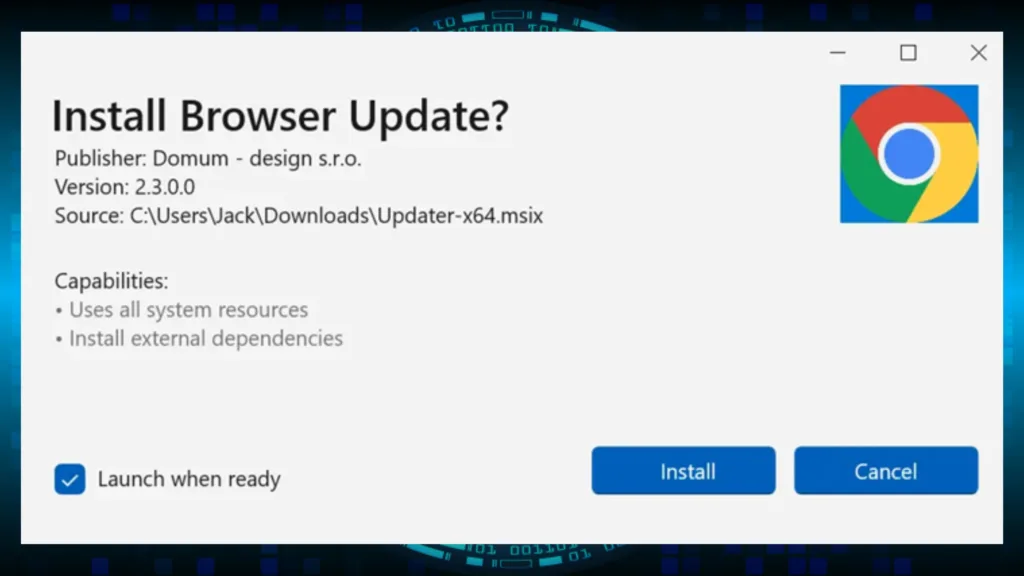

Cibercriminosos estão utilizando alertas falsos de atualização de software para disseminar um novo malware chamado CoinLurker. A ameaça, escrita na linguagem Go, é projetada com técnicas avançadas de ofuscação e antianálise, o que a torna difícil de detectar.

O malware CoinLurker está em alta

De acordo com um relatório da Morphisec, os ataques envolvem estratégias enganosas, como:

- Notificações falsas de atualização em sites WordPress comprometidos;

- Redirecionamentos maliciosos (malvertising);

- E-mails de phishing com links para páginas fraudulentas;

- Downloads de sites falsos e links enviados por redes sociais e aplicativos de mensagens.

Independentemente do método, os criminosos usam o WebView2 do Microsoft Edge para iniciar a infecção. Segundo o pesquisador Nadav Lorber, “a dependência do WebView2 em componentes pré-instalados e na interação do usuário complica a análise de segurança”.

A técnica EtherHiding: um disfarce inteligente

Uma das técnicas mais sofisticadas usadas nos ataques é o EtherHiding. Nesse método, sites comprometidos recebem scripts que acessam a infraestrutura Web3 para baixar cargas maliciosas de repositórios, como o Bitbucket. Os arquivos, com nomes aparentemente legítimos como UpdateMe.exe e SecurityPatch.exe, são assinados com certificados Extended Validation (EV) roubados, facilitando a passagem pelos filtros de segurança.

Na etapa final, o malware implanta sua carga no processo do Microsoft Edge (msedge.exe) usando um injetor multicamadas. Esse design inteligente permite:

- Executar o código diretamente na memória;

- Ofuscar suas ações com verificações condicionais;

- Evitar detecções baseadas no comportamento do processo.

Objetivo: roubar dados de criptomoedas

Após ser instalado, o CoinLurker se comunica com um servidor remoto via conexão socket. Seu principal objetivo é coletar dados valiosos de:

- Carteiras de criptomoedas, como Bitcoin, Ethereum, Ledger Live e Exodus;

- Aplicativos como Telegram e Discord;

- Gerenciadores de arquivos, como o FileZilla.

Lorber destaca que a capacidade do malware de atingir carteiras tradicionais e alternativas torna-o extremamente adaptável e perigoso.

Campanhas maliciosas e novos ataques

Enquanto o CoinLurker chama atenção, outros ataques de malvertising também estão em andamento. Um único agente de ameaça foi identificado organizando mais de 10 campanhas desde novembro de 2024. Usando domínios criados continuamente e hospedados em IPs dedicados (185.11.61[.]243 e 185.147.124[.]110), as campanhas promovem downloads maliciosos disfarçados de ferramentas populares como FreeCAD, Rhinoceros 3D e Planner 5D.

Outra ameaça recente é o I2PRAT (I2Parcae RAT), que utiliza a rede peer-to-peer I2P para comunicações criptografadas. O ataque começa com um e-mail de phishing contendo um link que direciona a uma falsa página de verificação de CAPTCHA. Usando a técnica ClickFix, os criminosos induzem os usuários a executar comandos PowerShell codificados, iniciando a infecção.

Conclusão

O surgimento do CoinLurker e de outras campanhas de malvertising demonstra como os cibercriminosos estão usando técnicas avançadas para escapar das detecções de segurança. Usuários de criptomoedas e profissionais devem ficar atentos a alertas de atualização e adotar boas práticas de segurança para evitar ameaças.