Os hackers ligados ao Lazarus, grupo patrocinado pelo estado norte-coreano, está violando os servidores da Web do Windows Internet Information Service (IIS) para sequestrá-los para distribuição de malware.

O IIS é a solução de servidor da Web da Microsoft usada para hospedar sites ou serviços de aplicativos, como o Outlook na Web do Microsoft Exchange. Analistas de segurança sul-coreanos da ASEC relataram anteriormente que o Lazarus estava mirando servidores IIS para acesso inicial a redes corporativas. Hoje, a empresa de segurança cibernética diz que o grupo de ameaças também utiliza serviços IIS mal protegidos para distribuição de malware.

A principal vantagem dessa técnica é a facilidade de infectar visitantes de sites ou usuários de serviços hospedados em servidores IIS violados pertencentes a organizações confiáveis.

Ataques dos hackers do grupo Lazarus na Coreia do Sul

Especialistas da ASEC, observaram ataque srecentes do Lazarus, que comprometeu sites sul-coreanos legítimos para realizar ataques ‘Watering Hole’ em visitantes usando uma versão vulnerável do software INISAFE CrossWeb EX V6.

Muitas organizações públicas e privadas na Coreia do Sul usam este software específico para transações financeiras eletrônicas, certificação de segurança, internet banking, etc. A vulnerabilidade INISAFE foi documentada anteriormente pela Symantec e pela ASEC em 2022, explicando que foi explorada usando anexos de e-mail em HTML na época.

Um ataque típico começa quando um arquivo HTM malicioso é recebido, provavelmente como um link malicioso em um e-mail ou baixado da web. O arquivo HTM é copiado para um arquivo DLL chamado scskapplink.dll e injetado no software legítimo de gerenciamento de sistema INISAFE Web EX Client.

Relatório de 2022 da Symantec.

Uso de servidores Microsoft IIS sequestrados pelo Lazarus

Explorar a falha busca uma carga maliciosa ‘SCSKAppLink.dll’ de um servidor web IIS já comprometido antes do ataque para uso como um servidor de distribuição de malware. “A URL de download para ‘SCSKAppLink.dll’ foi identificada como sendo o servidor web IIS mencionado acima”, explica o novo relatório da ASEC.

Isso significa que o agente da ameaça atacou e obteve controle sobre os servidores da Web IIS antes de usá-los como servidores para distribuição de malware.

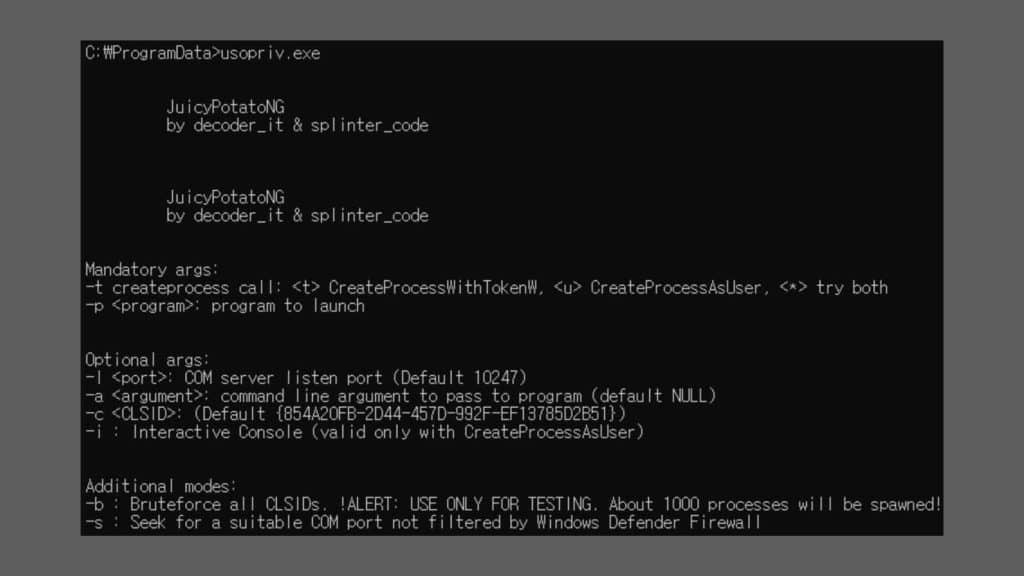

A ASEC não analisou a carga específica, mas diz que provavelmente é um downloader de malware visto em outras campanhas recentes do Lazarus. Em seguida, o Lazarus usa o malware de escalonamento de privilégios ‘JuicyPotato’ (‘usopriv.exe’) para obter acesso de nível superior ao sistema comprometido.

A ASEC recomenda que os usuários do NISAFE CrossWeb EX V6 atualizem o software para sua versão mais recente, pois a exploração de vulnerabilidades conhecidas do Lazarus no produto está em andamento desde pelo menos abril de 2022.

A empresa de segurança aconselha os usuários a atualizar para a versão 3.3.2.41 ou posterior e aponta para as instruções de correção publicadas há quatro meses, destacando a ameaça Lazarus.