O grupo de ciberespionagem norte-coreano, conhecido como ScarCruft (também chamado APT37 ou RedEyes), lançou um ataque massivo em maio de 2024, aproveitando uma falha zero-day no Internet Explorer para infectar alvos com o malware RokRAT e roubar dados. Esta falha foi identificada como CVE-2024-38178, uma vulnerabilidade de confusão de tipos, explorada por meio de notificações pop-up (“toast ads”).

ScarCruft é um grupo patrocinado pelo estado norte-coreano e já é conhecido por ataques a alvos na Coreia do Sul e Europa, incluindo ativistas de direitos humanos e desertores norte-coreanos. Em sua última campanha, batizada de “Code on Toast” por autoridades sul-coreanas, o grupo comprometeu um servidor de uma agência de publicidade para distribuir anúncios maliciosos que desencadeavam a execução remota de código nos sistemas das vítimas.

Como os anúncios maliciosos causaram infecções por malware

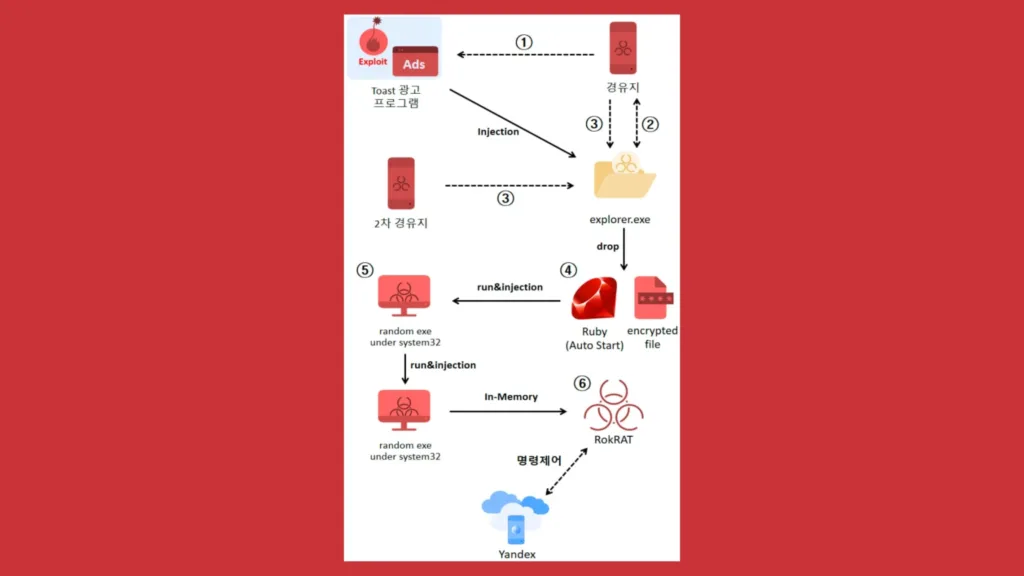

A técnica usada pelos hackers envolveu a injeção de um iframe malicioso em anúncios exibidos no Internet Explorer, que ativavam um arquivo JavaScript chamado “ad_toast”. Esse arquivo explorava a vulnerabilidade CVE-2024-39178 no componente JScript9.dll, forçando o navegador a executar código malicioso. Isso permitia que o malware RokRAT fosse baixado e instalado nos sistemas das vítimas.

RokRAT, que já foi utilizado em outras campanhas do ScarCruft, tem a capacidade de extrair arquivos com até 20 tipos de extensões, como .doc, .xls, e .txt, enviando-os para um servidor na nuvem Yandex a cada 30 minutos. O malware também realiza keylogging, monitoramento da área de transferência e captura de telas a cada três minutos, ampliando ainda mais seu poder de espionagem.

Cadeia de ataque em quatro estágios

O ataque segue um processo de quatro estágios, onde múltiplos payloads são injetados no processo “explorer.exe”, evitando a detecção por ferramentas de segurança. Se o malware detectar a presença de antivírus, como Avast ou Symantec, ele redireciona a infecção para outro executável no diretório “C:\Windows\system32”, garantindo sua persistência.

Além disso, o malware se mantém ativo ao se registrar para execução periódica no agendador de tarefas do Windows a cada quatro minutos, o que dificulta sua remoção.

Impacto do uso de componentes desatualizados

Mesmo com a Microsoft aposentando o Internet Explorer em 2022, muitos de seus componentes continuam presentes no Windows ou são utilizados por softwares de terceiros. Isso cria uma porta de entrada para que hackers explorem novas vulnerabilidades.

Apesar de a Microsoft ter lançado um patch para a falha em agosto de 2024, não há garantia de que todos os softwares baseados em componentes antigos do Internet Explorer tenham adotado a correção. Isso deixa muitos usuários em risco de serem explorados por essas brechas.

O caso reforça a importância de manter sistemas atualizados e de adotar medidas de segurança rigorosas, especialmente em softwares gratuitos que ainda dependem de tecnologias desatualizadas.