Hackers norte-coreanos estão utilizando uma nova variante do malware FASTCash, agora adaptada para sistemas Linux, com o objetivo de infectar sistemas de switch de pagamento de instituições financeiras e realizar saques não autorizados em caixas eletrônicos.

Anteriormente, o malware FASTCash visava sistemas Windows e IBM AIX (Unix). No entanto, de acordo com o pesquisador de segurança HaxRob, foi descoberta uma versão até então desconhecida que atinge distribuições do Ubuntu 22.04 LTS.

Histórico de ataques com FASTCash

Em dezembro de 2018, a CISA emitiu o primeiro alerta sobre o esquema de saques do FASTCash, atribuindo as atividades ao grupo de hackers norte-coreano conhecido como ‘Hidden Cobra’, patrocinado pelo Estado. Investigações revelaram que o malware estava sendo utilizado em operações desde 2016, resultando em milhões de dólares roubados em saques simultâneos de caixas eletrônicos em mais de 30 países.

Em 2020, o Comando Cibernético dos EUA voltou a destacar a ameaça, associando a reativação da atividade FASTCash 2.0 ao grupo APT38, também conhecido como Lazarus. Em 2021, três norte-coreanos foram indiciados por participarem desses esquemas, sendo acusados de roubar mais de 1,3 bilhão de dólares de instituições financeiras ao redor do mundo.

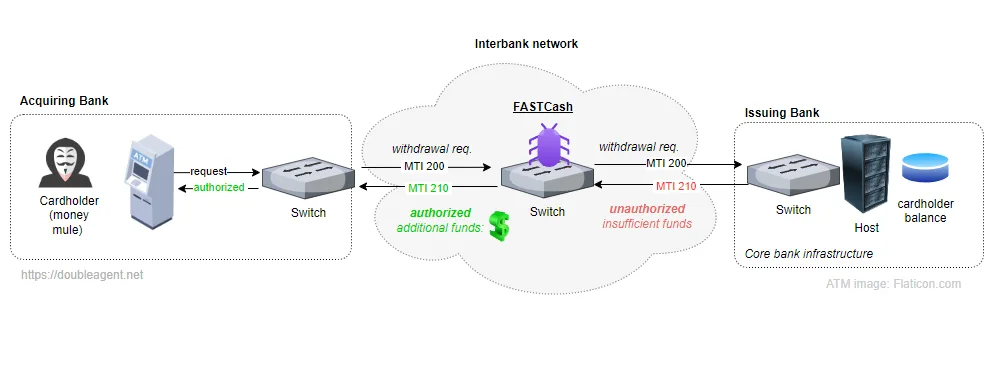

Como o malware opera em Linux

A variante mais recente do FASTCash, identificada por HaxRob, utiliza uma técnica de injeção de processo com a chamada de sistema ‘ptrace’, permitindo a manipulação de mensagens de transações. Essas mensagens seguem o padrão ISO8583, usado para processar cartões de crédito e débito. O malware intercepta especificamente as mensagens que indicam a recusa de transações por falta de fundos e as modifica para “aprovado”. Essa modificação permite que saques fraudulentos sejam realizados.

Além disso, a variante Linux remove 14 elementos de dados das mensagens de autorização, incluindo o PIN do cliente e outros campos críticos, para evitar que o ataque seja detectado pelos sistemas de segurança.

O valor fraudulento é gerado aleatoriamente entre 12.000 e 30.000 Liras turcas (cerca de US$ 350 a US$ 875), e as mensagens manipuladas são enviadas ao sistema central do banco, que então aprova o saque. A versão Linux mantém muitas das funcionalidades do malware original, embora com algumas limitações em comparação com as versões para Windows e IBM AIX.

Operação de saques no Linux

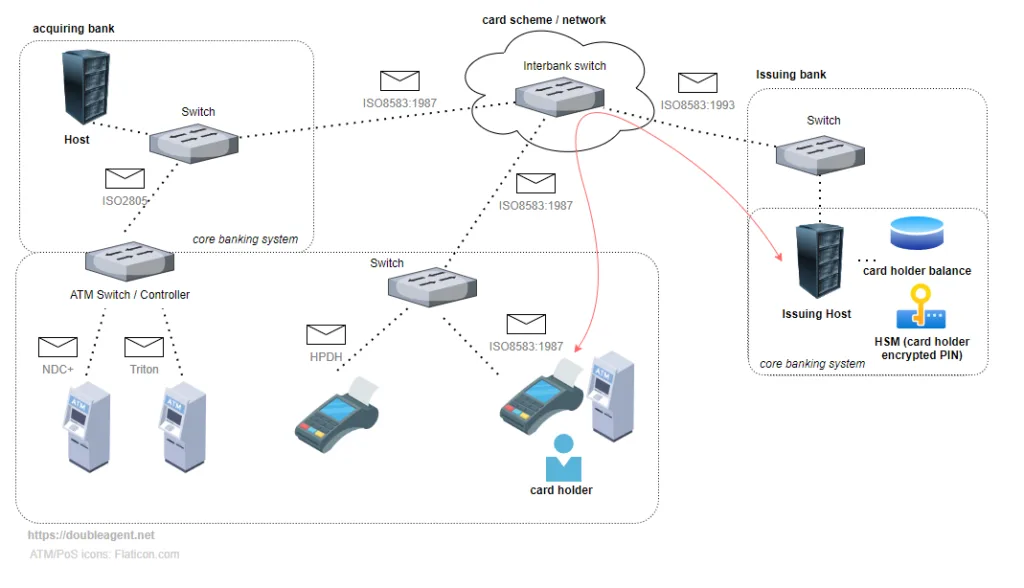

A mais recente variante do FASTCash, identificada por HaxRob, foi submetida ao VirusTotal em junho de 2023. Assim como as versões anteriores para Windows e AIX, esta versão do Linux compartilha semelhanças operacionais, sendo distribuída como uma biblioteca compartilhada injetada em um processo em execução em um servidor de switch de pagamento por meio da chamada de sistema ‘ptrace’.

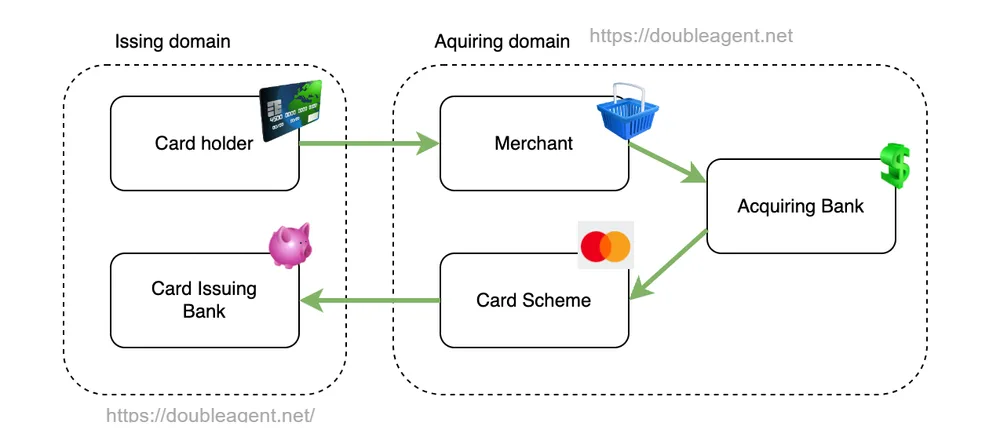

Esses switches são responsáveis pela comunicação entre caixas eletrônicos ou terminais de ponto de venda (PoS) e os sistemas centrais dos bancos, roteando solicitações e respostas de transações. O malware intercepta e manipula mensagens ISO8583, amplamente usadas na indústria financeira para processar cartões de débito e crédito.

O ataque se concentra em mensagens que indicam a recusa de transações por falta de fundos na conta do titular do cartão. O malware altera essas respostas de “recusado” para “aprovado”, permitindo que os saques sejam realizados indevidamente.

As mensagens manipuladas incluem valores aleatórios entre 12.000 e 30.000 Liras turcas (cerca de US$ 350 a US$ 875), que são autorizadas pelo banco. Uma vez que o banco recebe os códigos de aprovação (DE38, DE39) e o valor (DE54), uma mula é enviada para retirar o dinheiro em um caixa eletrônico, atuando em nome dos hackers.

Apesar de detectada, essa versão Linux do FASTCash ainda não foi identificada pela maioria das ferramentas de segurança no VirusTotal, permitindo que os hackers realizem suas transações sem serem notados. HaxRob também relatou que uma nova versão para Windows foi submetida à plataforma em setembro de 2024, o que indica que os hackers continuam evoluindo suas ferramentas.