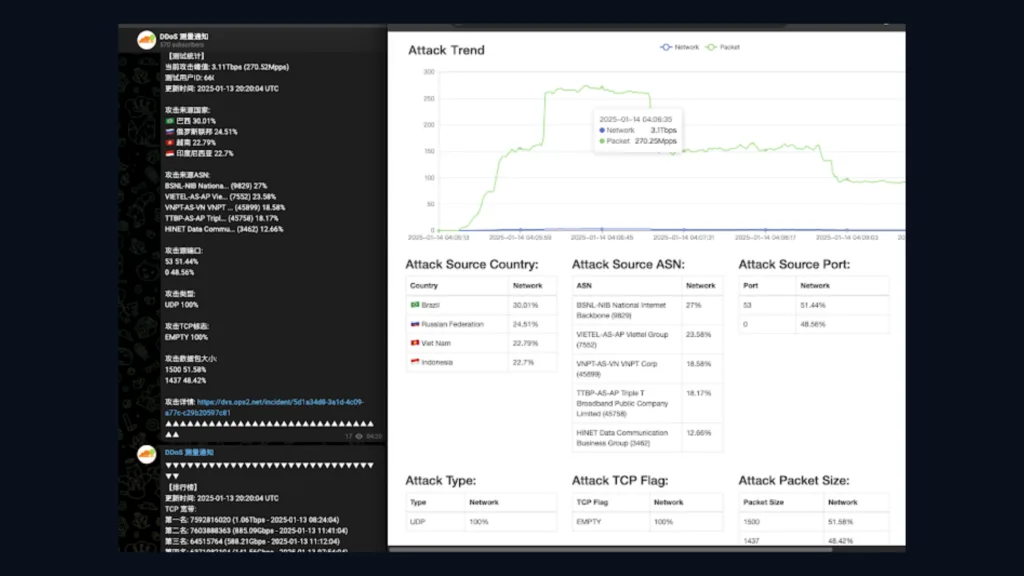

Hackers estão aproveitando uma vulnerabilidade de dia zero nos roteadores cnPilot da Cambium Networks para distribuir a botnet AIRASHI, uma variante avançada do AISURU. Essa botnet é projetada para realizar ataques de negação de serviço distribuído (DDoS) com altíssima capacidade, alcançando até 3 Tbps, segundo a QiAnXin XLab.

Vulnerabilidades exploradas e impacto

Os ataques começaram em junho de 2024 e se valem de múltiplas falhas conhecidas, como CVE-2013-3307 e CVE-2023-28771, além de brechas em dispositivos IoT, incluindo câmeras IP AVTECH e DVRs LILIN. A maioria dos dispositivos comprometidos está localizada no Brasil, Rússia, Vietnã e Indonésia, enquanto os principais alvos incluem China, Estados Unidos e Polônia.

AIRASHI evoluiu a partir do botnet AISURU, que foi detectado em ataques contra o Steam em 2024. Desde então, sofreu atualizações regulares, incluindo funcionalidades de proxyware para ampliar seu escopo de atuação.

Dois tipos de AIRASHI

A botnet AIRASHI apresenta duas variações principais:

- AIRASHI-DDoS: Focado em ataques de negação de serviço, com suporte a comandos arbitrários e acesso reverso ao shell.

- AIRASHI-Proxy: Modificado para incluir funcionalidades de proxy e comunicação via SOCKS5.

Ambas as variantes empregam protocolos de comunicação robustos, como HMAC-SHA256 e CHACHA20, para dificultar a detecção e a interrupção.

Tendências em cibersegurança

A exploração de dispositivos IoT como roteadores e câmeras tem sido uma constante nos ataques cibernéticos, servindo tanto como vetor inicial quanto como suporte para ataques mais robustos. Além do AIRASHI, outro malware notável, o alphatronBot, foi identificado alistando dispositivos Windows e Linux em botnets por meio de redes P2P.

Essa abordagem descentralizada torna as botnets mais resistentes a quedas, pois os comandos podem ser emitidos por qualquer nó comprometido. A alphatronBot, ativa desde 2023, já comprometeu mais de 700 redes P2P em 80 países, incluindo roteadores MikroTik e câmeras Hikvision.

Conclusão

Os recentes ataques mostram que hackers continuam a explorar vulnerabilidades em dispositivos conectados para criar botnets poderosas. A evolução constante de malwares como AIRASHI reforça a necessidade de medidas proativas de segurança cibernética, incluindo atualizações regulares de firmware e monitoramento contínuo de dispositivos IoT.