Cibercriminosos estão aproveitando uma trend popular do TikTok para induzir os usuários a baixar malwares que roubam informações. A informação vem de uma nova pesquisa da Checkmarx.

Trend do TikTok usada para espalhar malware

A trend, chamada Invisible Challenge (Desafio invisível), envolve a aplicação de um filtro chamado Invisible Body (Corpo invisível) que deixa apenas uma silhueta do corpo da pessoa.

Mas o fato de que os indivíduos que filmam esses vídeos podem ser despidos levou a um esquema nefasto em que os invasores postam vídeos do TikTok com links para um software desonesto apelidado de “unfilter” que pretende remover os filtros aplicados.

“As instruções para obter o software ‘unfilter’ implantam o malware ladrão WASP escondido dentro de pacotes Python maliciosos”, disse o pesquisador da Checkmarx, Guy Nachshon, em uma análise na segunda-feira.

O ladrão WASP (também conhecido como W4SP Stealer) é um malware projetado para roubar senhas de usuários, contas Discord, carteiras de criptomoedas e outras informações confidenciais.

Vídeos da trend

Estima-se que os vídeos do TikTok postados pelos atacantes, @learncyber e @kodibtc (Via: The Hacker News), em 11 de novembro de 2022, tenham atingido mais de um milhão de visualizações. De acordo com o site, essas contas foram suspensas.

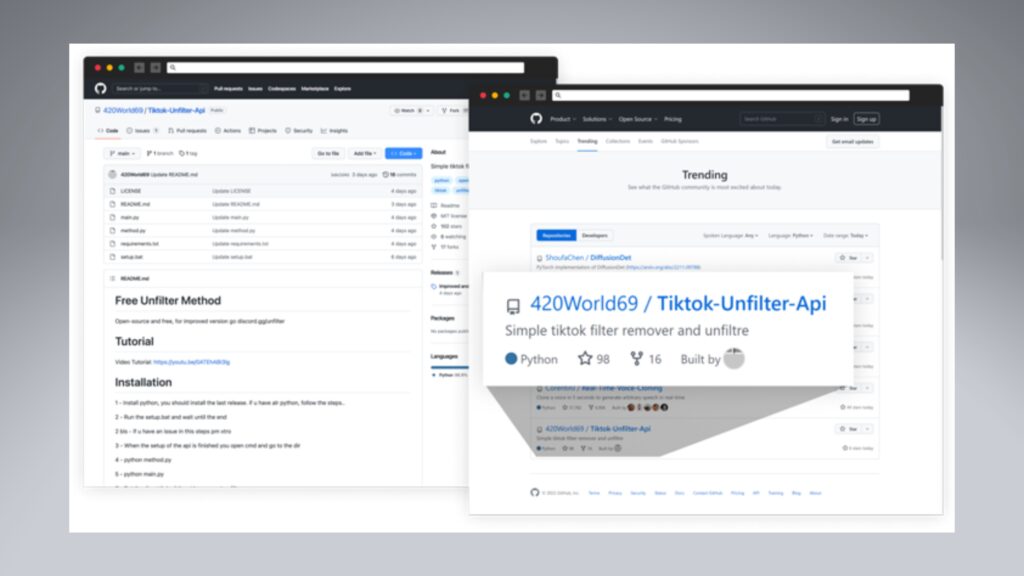

Também está incluído no vídeo um link de convite para um servidor Discord gerenciado pelo adversário, que tinha quase 32.000 membros antes de ser denunciado e excluído. As vítimas que ingressam no servidor Discord posteriormente recebem um link para um repositório GitHub que hospeda o malware.

Desde então, o invasor renomeou o projeto para “Nitro-generator”, mas não antes de entrar na lista de repositórios de tendências do GitHub em 27 de novembro de 2022, instando os novos membros do Discord a iniciar o projeto, aponta o site. Além de alterar o nome do repositório, o agente da ameaça excluiu arquivos antigos do projeto e carregou novos, um dos quais até descreve o código Python como “É (sic) código aberto, não é um VÍRUS”.

As informações apontam que o código do ladrão foi incorporado em vários pacotes Python, como “tiktok-filter-api”, “pyshftuler”, “pyiopcs” e “pydesings”, com os operadores publicando rapidamente novas substituições para o Python Package Index (PyPI) sob nomes diferentes ao serem removidos. “O nível de manipulação usado pelos invasores da cadeia de suprimentos de software está aumentando à medida que os invasores se tornam cada vez mais inteligentes”, observou Nachshon.

“Esses ataques demonstram novamente que os invasores cibernéticos começaram a focar sua atenção no ecossistema de pacotes de código aberto”, pontuou.