Nos últimos meses, aumentaram os relatos de ataques direcionados a usuários do sistema Windows por meio do framework Winos4.0, um conjunto de ferramentas maliciosas de pós-exploração. A abordagem começa pela distribuição disfarçada em aplicativos relacionados a jogos, que parecem legítimos, mas trazem embutidos componentes maliciosos.

Hackers intensificam ataques com o Winos4.0 em sistemas Windows

Este toolkit é comparável aos frameworks Sliver e Cobalt Strike, conhecidos por suas capacidades de pós-exploração, conforme documentado pela Trend Micro em relatório recente que destaca campanhas focadas em usuários chineses. Um grupo de hackers, rastreado como Void Arachne/Silver Fox, tem atraído vítimas oferecendo versões modificadas de software popular, como VPNs e navegadores, adaptadas para o mercado chinês, mas contendo o componente malicioso.

Evolução da Ameaça: Foco em Jogos e Arquivos Relacionados

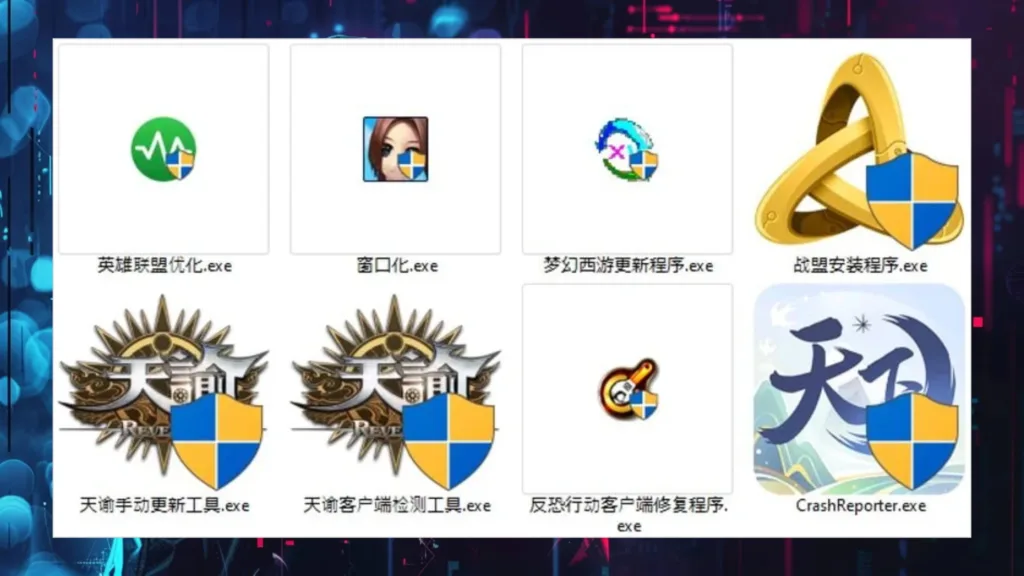

Recentemente, a Fortinet, uma empresa de segurança cibernética, relatou uma evolução nas atividades associadas ao Winos4.0, apontando que agora hackers estão explorando aplicativos de jogos e arquivos relacionados para atingir usuários chineses. Ao executar instaladores aparentemente legítimos, uma DLL (you.dll) é baixada de “ad59t82g[.]com”, iniciando um processo de infecção em várias etapas.

Etapas do Processo de Infecção

- Primeira Etapa: A DLL inicial baixa arquivos adicionais e configura o ambiente, inserindo entradas no Registro do Windows para estabelecer persistência no sistema infectado.

- Segunda Etapa: Códigos maliciosos executam APIs e recuperam dados de configuração, conectando o sistema ao servidor de comando e controle (C2).

- Terceira Etapa: Um módulo adicional baixa mais dados codificados e atualiza endereços do servidor C2 no Registro do Windows em “HKEY_CURRENT_USER\Console\0”.

- Quarta Etapa: O módulo de login realiza ações principais, como:

- Coleta de informações do sistema e ambiente (IP, detalhes do sistema operacional, CPU).

- Detecção de antivírus e softwares de monitoramento no sistema.

- Busca por dados específicos, como extensões de carteira de criptomoedas usadas pela vítima.

- Manutenção de uma conexão persistente com o servidor C2, permitindo que o hacker emita comandos e colete informações adicionais.

- Exfiltração de dados, incluindo capturas de tela e documentos, além de monitoramento de mudanças na área de transferência.

Defesa Contra o Winos4.0

Para evitar a detecção, o Winos4.0 verifica se há ferramentas de segurança ativas no sistema, incluindo soluções como Kaspersky, Avast, Malwarebytes, e ESET, entre outras. Caso identifique a presença de qualquer uma dessas ferramentas, o malware ajusta seu comportamento ou interrompe a execução.

Segundo a Fortinet, o Winos4.0 se consolidou como uma ferramenta robusta e versátil para controlar sistemas comprometidos, rivalizando com frameworks como Cobalt Strike e Sliver. O relatório fornece indicadores de comprometimento (IoCs) que ajudam a identificar sistemas afetados.