Uma nova ameaça cibernética, identificada como Hazy Hawk, tem chamado a atenção de especialistas em segurança por sua astuta estratégia de sequestro de domínios. Este agente malicioso explora configurações incorretas em registros DNS para assumir o controle de recursos de nuvem que foram abandonados por organizações de alto perfil. O objetivo final? Distribuir malware, orquestrar golpes e inundar vítimas com conteúdo indesejado, tudo isso sob o disfarce de domínios legítimos.

Hazy Hawk: Como a manipulação de DNS sequestra domínios confiáveis para espalhar malware

A técnica do “sequestro de DNS” e recursos abandonados

O modus operandi do Hazy Hawk baseia-se na exploração de uma vulnerabilidade conhecida como “sequestro de subdomínio” ou “pending CNAME takeover”. Isso ocorre quando um registro CNAME (Canonical Name) em um servidor DNS aponta para um recurso externo (como um bucket Amazon S3, um endpoint Microsoft Azure ou um serviço de CDN) que foi desativado ou removido, mas o registro DNS correspondente não foi atualizado.

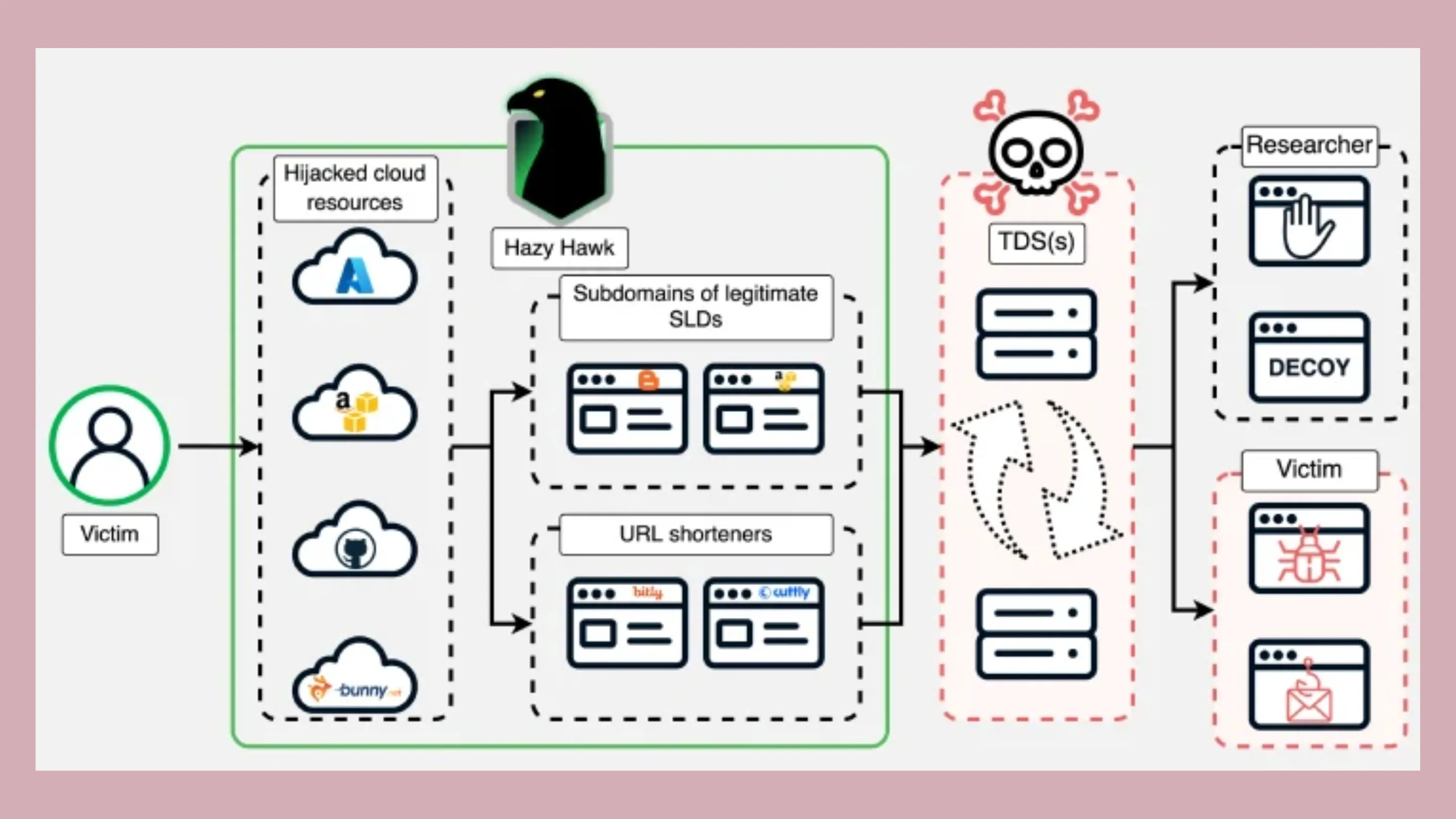

Ao identificar esses “recursos órfãos” em nuvens como Amazon S3, Microsoft Azure, Akamai, Bunny CDN, Cloudflare CDN, GitHub e Netlify, o Hazy Hawk simplesmente registra ou adquire o recurso que deveria estar associado ao CNAME. Dessa forma, ele efetivamente redireciona o tráfego do subdomínio para seu próprio controle, aproveitando a reputação do domínio original.

Alvos de alto valor e a motivação por trás dos ataques

A Infoblox, empresa de inteligência de ameaças DNS, revelou que o Hazy Hawk foi inicialmente detectado em fevereiro de 2025, controlando subdomínios vinculados ao Centro de Controle de Doenças (CDC) dos EUA. Desde então, a investigação apontou que outras agências governamentais globais, grandes universidades e corporações multinacionais — incluindo Deloitte, PricewaterhouseCoopers e Ernst & Young — foram vítimas dessa ameaça desde pelo menos dezembro de 2023.

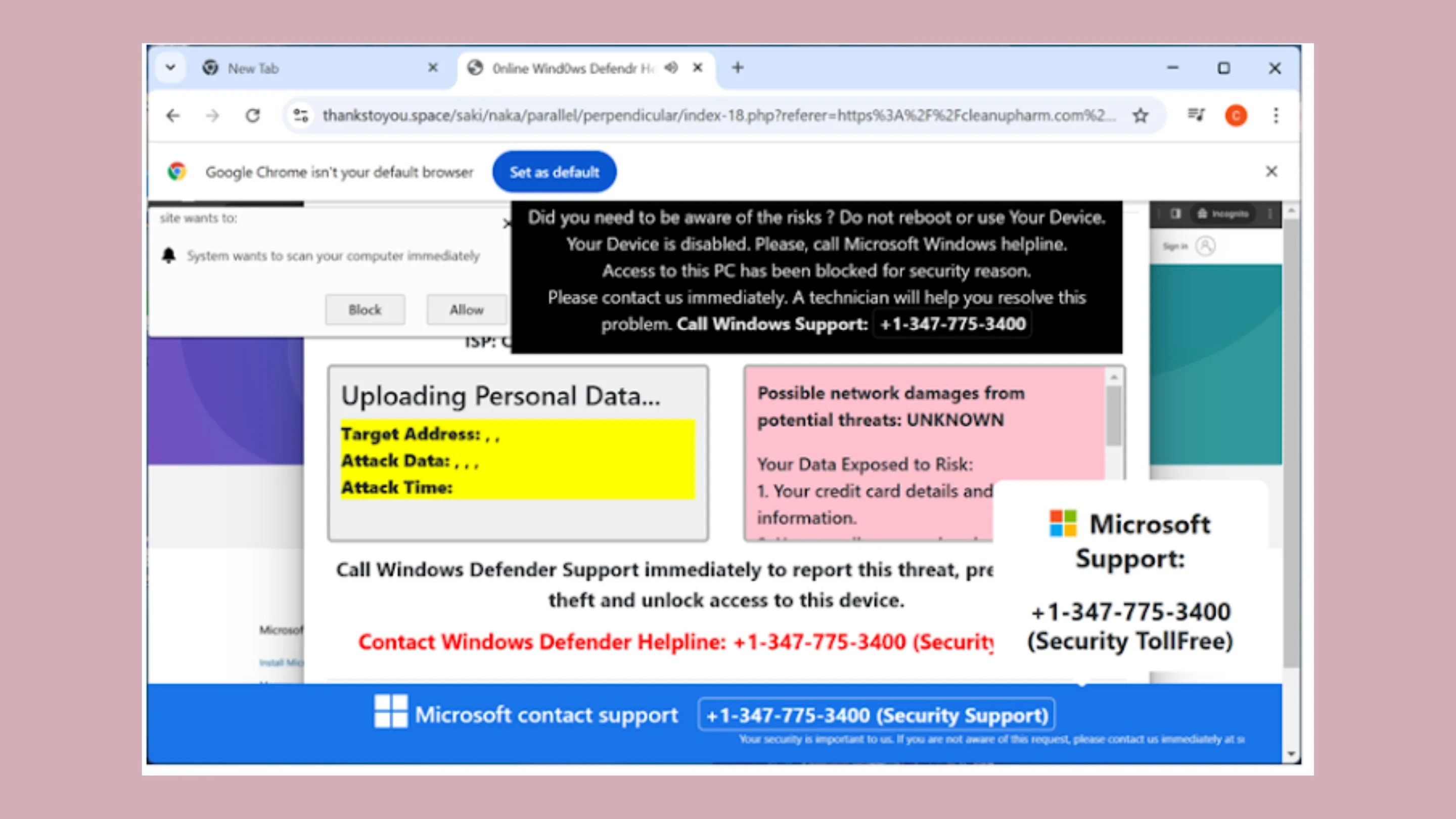

Curiosamente, o objetivo principal do Hazy Hawk não parece ser espionagem ou crimes cibernéticos de “alto nível intelectual”. Em vez disso, como apontam Jacques Portal e Renée Burton, da Infoblox, a operação se dedica ao “submundo da tecnologia de anúncios”. Os domínios sequestrados são usados para hospedar URLs maliciosas que, através de sistemas de distribuição de tráfego (TDS), direcionam os usuários a uma vasta gama de golpes e aplicativos falsos, além de solicitar permissões para notificações de navegador que inundam o dispositivo da vítima com spam e mais conteúdo malicioso.

Aumentando a credibilidade e evitando detecção

A estratégia do Hazy Hawk é particularmente eficaz porque ele se apropria de domínios confiáveis e respeitáveis. Isso confere uma falsa credibilidade aos URLs maliciosos, que aparecem como links legítimos, aumentando a probabilidade de cliques e de que os usuários confiem no conteúdo apresentado. Mais preocupante ainda, essa abordagem permite que os agentes de ameaças evitem a detecção por defesas cibernéticas que normalmente sinalizariam domínios desconhecidos ou recém-registrados.

O processo de ataque frequentemente envolve a clonagem de sites legítimos para os domínios sequestrados, atraindo vítimas com iscas como conteúdo pornográfico ou pirateado. Uma vez no site, os visitantes são submetidos a um TDS, que decide para onde eles serão redirecionados em seguida, muitas vezes resultando em uma enxurrada de notificações push que levam a mais golpes e aplicativos indesejados.

Proteção e prevenção: O que fazer?

Para combater a ameaça do Hazy Hawk e ações similares, a vigilância em relação à higiene do DNS é fundamental:

- Para proprietários de domínios: É crucial remover registros DNS CNAME assim que um recurso de nuvem associado for desativado ou desprovisionado. Auditorias regulares de seus registros DNS e infraestrutura de nuvem podem ajudar a identificar e corrigir quaisquer “pontos cegos” que poderiam ser explorados.

- Para usuários finais: Permaneça cético. Negue sempre solicitações de notificação de sites desconhecidos ou que pareçam suspeitos. Evite clicar em links de origem duvidosa, mesmo que o domínio pareça familiar.

A sofisticação das operações do Hazy Hawk demonstra que programas de afiliados de publicidade maliciosos são lucrativos o suficiente para justificar o esforço em encontrar e explorar esses domínios vulneráveis. A educação e a implementação de práticas de segurança robustas são as melhores defesas contra esses ataques evolutivos.