Pesquisadores descobriram uma nova campanha do malware Lazarus considerada parte da “Operação DreamJob” visando usuários do Linux pela primeira vez. Os cibercriminosos estão utilizando ofertas de emprego falsas para os golpes com o malware Lazarus.

Essa nova segmentação foi descoberta pelos pesquisadores da ESET, que dizem que também ajudam a confirmar com alta confiança que a Lazarus conduziu o recente ataque à cadeia de suprimentos no provedor de VoIP 3CX. O ataque foi descoberto em março de 2023, comprometendo várias empresas que usavam a versão trojanizada do cliente 3CX com trojans que roubam informações.

O malware Lazarus

Lazarus já era suspeito de ser o responsável pelo ataque, enquanto várias empresas de segurança cibernética concordaram com alta confiança que o agente da ameaça que trojanizou o 3CX era do nexo norte-coreano. Agora, a Mandiant publicou os resultados de sua investigação sobre a violação 3CX, vinculando ainda mais o ataque a agentes de ameaças norte-coreanos.

A Mandiant diz que o ambiente de desenvolvimento da 3CX foi comprometido depois que um funcionário instalou um software comercial da Trading Technologies, cujo instalador foi trojanizado em outro ataque à cadeia de suprimentos norte-coreana.

Operação DreamJob no Linux

A Operação DreamJob do Lazarus, também conhecida como Nukesped, é uma operação em andamento voltada para pessoas que trabalham em software ou plataformas DeFi com ofertas de emprego falsas no LinkedIn ou outras mídias sociais e plataformas de comunicação.

Esses ataques de engenharia social tentam induzir as vítimas a baixar arquivos maliciosos disfarçados de documentos que contêm detalhes sobre a posição oferecida. No entanto, esses documentos instalam malware no computador da vítima. No caso descoberto pela ESET, Lazarus distribui um arquivo ZIP chamado “HSBC job offer.pdf.zip” por meio de spearphishing ou mensagens diretas no LinkedIn.

Dentro do arquivo, esconde-se um binário do Linux escrito em Go que usa um caractere Unicode em seu nome para fazê-lo parecer um PDF. Quando o destinatário clica duas vezes no arquivo para iniciá-lo, o malware, conhecido como “OdicLoader”, exibe um PDF falso enquanto baixa simultaneamente uma carga de malware de segundo estágio de um repositório privado hospedado no serviço de nuvem OpenDrive.

A carga útil do segundo estágio é um backdoor C++ chamado “SimplexTea”, que é descartado em “~/.config/guiconfigd. SimplexTea”.

O OdicLoader também modifica o ~/.bash_profile do usuário para garantir que SimplexTea seja iniciado com Bash e sua saída seja silenciada sempre que o usuário iniciar uma nova sessão de shell.

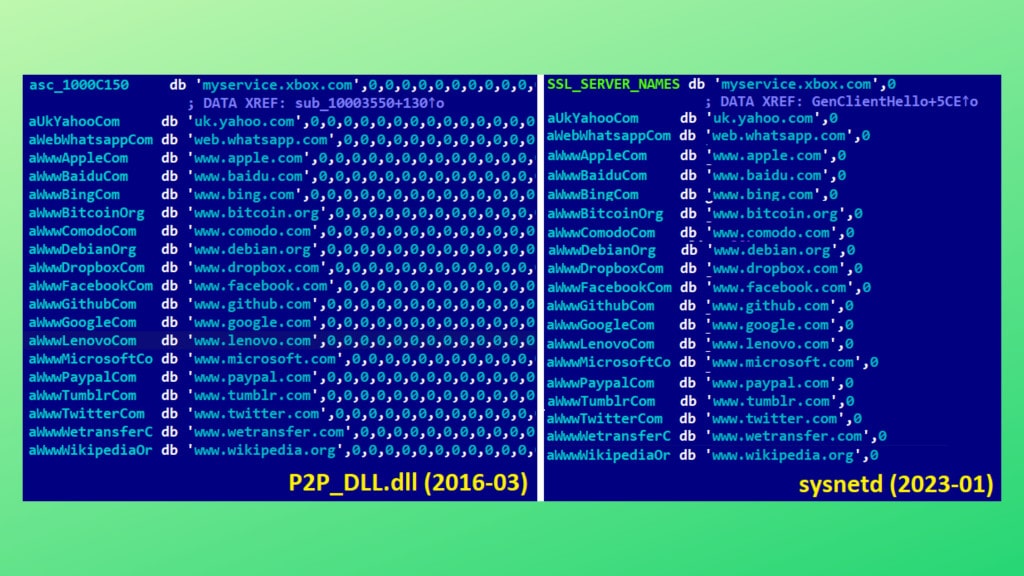

Após a análise do SimplexTea, a ESET determinou que é muito semelhante em funcionalidade, técnicas de criptografia e infraestrutura codificada usada com o malware Lazarus para Windows chamado “BadCall”, bem como a variante do macOS chamada “SimpleSea”.

Além disso, a ESET encontrou uma variante anterior do malware SimplexTea no VirusTotal, chamada “sysnetd”, que também é semelhante aos backdoors mencionados, mas escritos em C.

Essa variante anterior carrega sua configuração de um arquivo chamado /tmp/vgauthsvclog, que é usado pelo serviço VMware Guest Authentication. Isso sugere que o sistema de destino pode ser uma máquina virtual Linux VMware.

Os analistas da ESET também descobriram que o backdoor sysnetd usa uma chave XOR previamente descoberta pela investigação 3CX para ser usada pelo malware SimpleSea. A chave XOR entre as cargas úteis SimplexTea e SimpleSea é diferente; no entanto, o arquivo de configuração usa o mesmo nome, “apdl.cf.”

A mudança do Lazarus para o malware Linux e o ataque 3CX ilustram suas táticas em constante evolução, agora suportando todos os principais sistemas operacionais, incluindo Windows e macOS.