O ransomware Interlock, uma nova ameaça emergente no cenário digital, tem se destacado por direcionar ataques a servidores FreeBSD, uma prática incomum entre operações de ransomware. Lançado no final de setembro de 2024, o Interlock já afetou seis organizações globalmente, incluindo o condado de Wayne, Michigan, alvo de um ciberataque em outubro.

Ransomware Interlock foca em servidores FreeBSD

Os primeiros relatos sobre a operação do Interlock surgiram em outubro, quando o especialista em resposta a incidentes Simo encontrou um backdoor [VirusTotal] associado ao ransomware. Em seguida, a equipe de pesquisa do MalwareHuntTeam identificou o que parecia ser um arquivo ELF para sistemas Linux [VirusTotal], projetado pelo grupo Interlock. No entanto, ao testá-lo em uma máquina virtual, o arquivo apresentou falhas.

Foco em servidores FreeBSD

Análises revelaram que o executável foi compilado especificamente para FreeBSD, com a ferramenta “File” confirmando sua compilação na versão 10.4. Mesmo em um ambiente virtual FreeBSD, o teste do BleepingComputer não obteve sucesso na execução completa do arquivo. A presença de ransomware voltado para FreeBSD é rara; a última operação semelhante foi a do ransomware Hive, desmantelada pelo FBI em 2023.

Nesta semana, a empresa de segurança cibernética Trend Micro divulgou em X ter encontrado outra amostra do arquivo ELF para FreeBSD [VirusTotal], além de uma versão para Windows [VirusTotal]. Segundo a Trend Micro, a criação de um criptografador para FreeBSD reflete o uso deste sistema em infraestruturas críticas, onde um ataque pode causar interrupções significativas.

“Interlock ataca FreeBSD por sua popularidade em servidores e infraestrutura crítica, onde o impacto pode forçar organizações a pagar resgates altos”, afirma a Trend Micro.

Funcionamento do ransomware e métodos de ataque

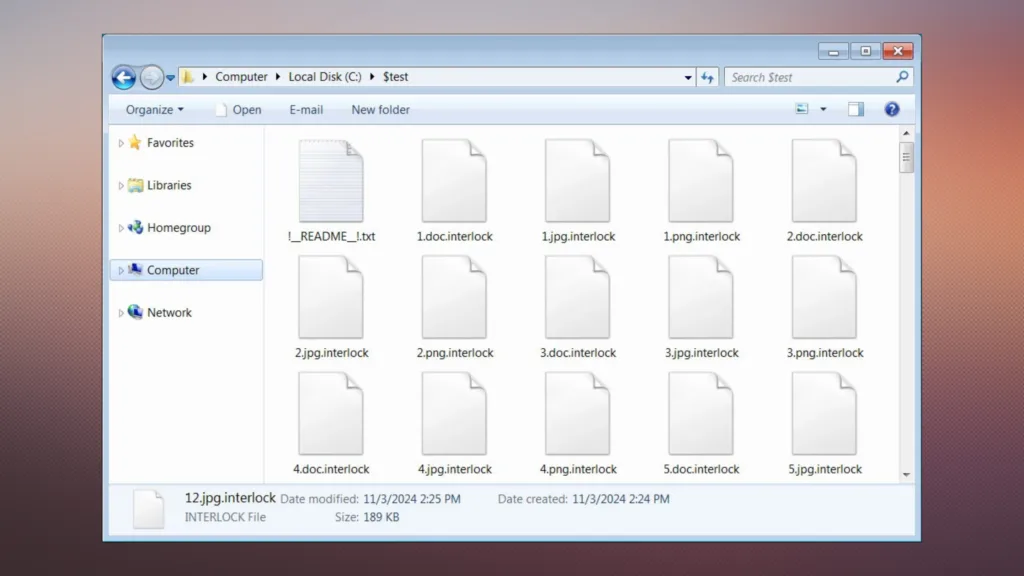

Enquanto a execução do criptografador para FreeBSD falhou, o BleepingComputer conseguiu testar a versão para Windows sem problemas. O ransomware Interlock apaga registros de eventos do sistema e, caso esteja configurado para autodestruição, utiliza uma DLL para eliminar o arquivo principal via rundll32.exe. Durante a criptografia, ele adiciona a extensão .interlock aos arquivos e cria notas de resgate em cada diretório.

O documento de resgate, chamado !README!.txt, detalha a situação dos arquivos, faz ameaças e direciona as vítimas aos sites de negociação e vazamento na rede Tor. Cada vítima recebe um “ID da empresa” exclusivo para acessar o site de negociação, que oferece uma plataforma de chat para comunicação com os agentes.

Estratégia de extorsão dupla

O modus operandi do Interlock envolve a invasão de redes corporativas, a extração de dados e a movimentação lateral para comprometer mais dispositivos. Após coletar informações, o ransomware é implantado para criptografar todos os arquivos. A ameaça de vazamento público é usada como pressão adicional para que o pagamento seja realizado.

Informações obtidas pelo BleepingComputer indicam que os resgates variam de centenas de milhares a milhões de dólares, dependendo do tamanho da organização.