Pesquisadores descobriram o JaskaGO, um novo malware ladrão de informações baseado em Go que tem como alvo os sistemas Windows e Apple macOS. Especialistas estão alertando sobre esta descoberta, para que as potenciais vítimas se protejam.

Malware JaskaGO em sistemas Windows e Apple macOS

Pesquisadores do AT&T Alien Labs descobriram um ladrão de informações baseado em Go, anteriormente não detectado, chamado JaskaGO, que tem como alvo sistemas Windows e macOS. O JaskaGO é um malware sofisticado que suporta uma ampla gama de comandos e pode manter a persistência de diferentes maneiras.

A variante macOS do malware foi detectada pela primeira vez em julho de 2023 e estava se espalhando na forma de instaladores de software legítimo pirata, como CapCut ou AnyConnect. Após a descoberta, os pesquisadores observaram dezenas de novas amostras que mostram o malware. Os pesquisadores apontaram que a amostra recente de malware ainda tem uma baixa taxa de detecção.

Após a execução inicial, o malware exibe uma mensagem de erro falsa, alegando a falta de um arquivo, na tentativa de induzir o usuário a acreditar que o código malicioso falhou na execução. Além disso, o malware também realiza uma série de verificações para evitar a execução em um ambiente virtualizado.

O malware realiza verificações completas para determinar se está operando em uma máquina virtual (VM). Este processo começa com o exame das informações gerais da máquina, onde são verificados critérios específicos como número de processadores, tempo de atividade do sistema, memória disponível do sistema e endereços MAC.

A presença de endereços MAC associados a software VM bem conhecido, como VMware ou VirtualBox, é um indicador importante.

AT&T Alien Labs

Suporte do malware

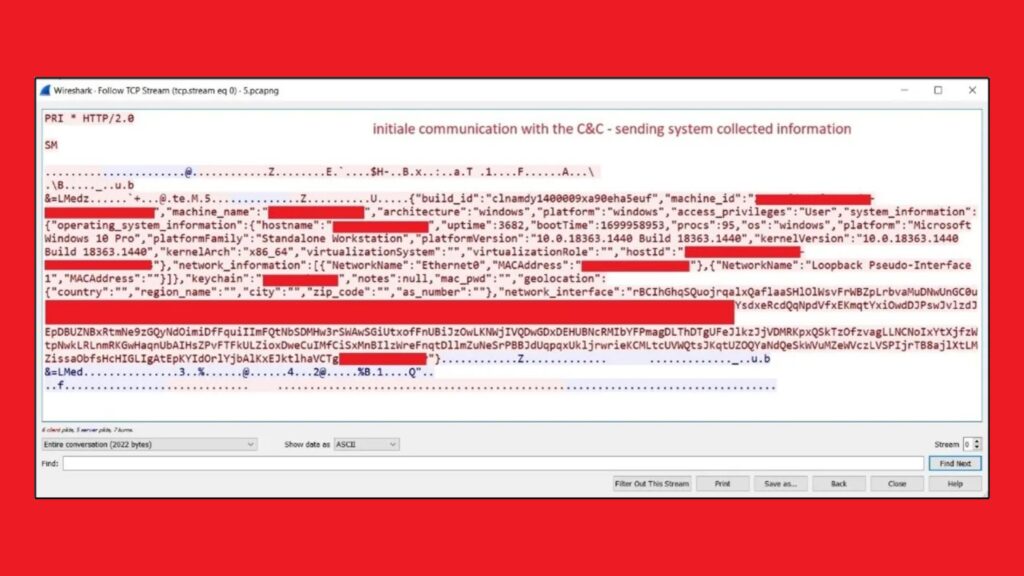

O JaskaGO coleta informações do sistema infectado e se conecta à infraestrutura C2 aguardando instruções. Ele suporta os seguintes comandos:

- Criação de persistência para o malware (detalhes na seção subsequente).

- Funcionalidades do ladrão: coletar informações do dispositivo infectado e transmiti-las ao servidor de comando e controle.

- Pingar o comando e controle.

- Executar comandos shell.

- Exibição de mensagens de alerta.

- Recuperando lista de processos em execução.

- Execução de arquivos no disco ou na memória.

- Escrita na área de transferência: uma tática comum para roubar fundos de criptomoedas.

- Execução de uma tarefa aleatória (como aquelas na seção de detecção de VM).

- Baixar e executar cargas adicionais.

- Iniciar o processo para sair (self).

- Iniciar o processo para sair e excluir-se.

JaskaGO oferece suporte a vários recursos de exfiltração. O malware armazena os dados coletados em uma pasta especialmente criada, compactando-os e enviando-os para o C2. O malware pode roubar as seguintes informações dos navegadores Chrome e Firefox.

O ladrão de informações também tem como alvo extensões de carteira criptográfica do navegador e pode exfiltrar arquivos e pastas. No macOS, o JaskaGO responde em um processo de várias etapas para manter a persistência. Ele é executado como Root, desativa o Gatekeeper e se duplica, adotando o formato de nome “com.%s.appbackgroundservice” para ofuscar sua presença no sistema. O malware também cria um LaunchDaemon/LaunchAgent para garantir a persistência.