Uma nova campanha do Lazarus APT, vinculado à Coreia do Norte, está espalhando aplicativos falsos de criptomoedas sob a marca falsa BloxHolder para instalar o malware AppleJeus.

Malware AppleJeus entregue em aplicativos falsos de criptomoeda pelo Lazarus APT

Pesquisadores da Volexity (Via: Security Affairs) alertam sobre essa nova campanha de malware conduzida pelo Lazarus APT. Os atores da ameaça foram observados espalhando aplicativos falsos de criptomoeda sob a marca falsa BloxHolder para entregar o malware AppleJeus para acesso inicial às redes e roubar ativos criptográficos.

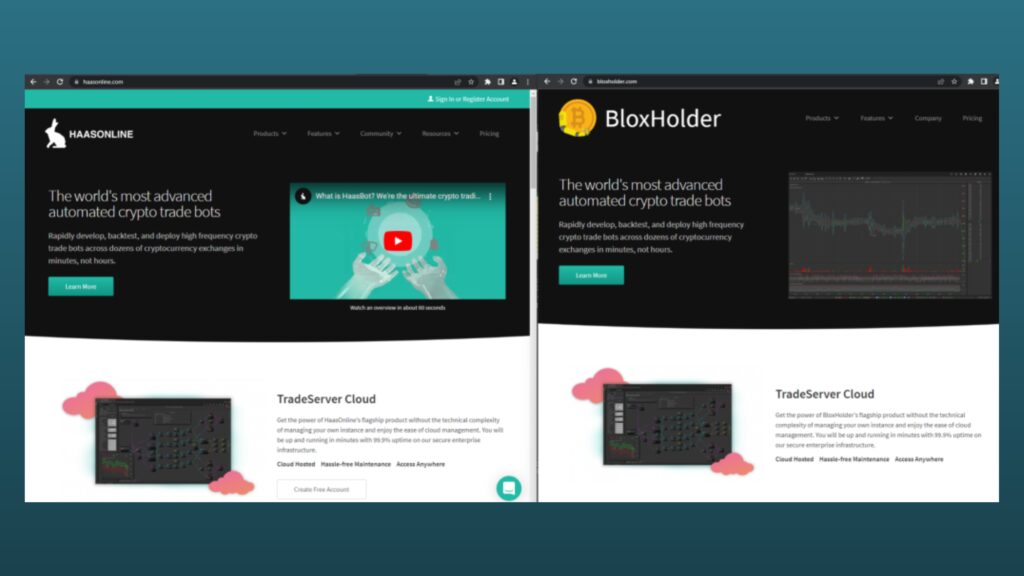

O grupo APT empregou o malware AppleJeus desde pelo menos 2018 para roubar criptomoedas das vítimas. Essa nova campanha observada pela Volexity começou em junho de 2022, o grupo APT registrou o nome de domínio bloxholder[.]com e, em seguida, criou um site relacionado ao comércio automatizado de criptomoedas.

Essa nova campanha estaria ativa desde junho e permaneceu assim até outubro. Nela, os agentes de ameaças usaram o domínio “bloxholder[.]com”, um clone da plataforma automatizada de negociação de criptomoedas HaasOnline. O site é um clone do site legítimo, HaasOnline (haasonline[.]com.)

Distribuindo malware através do site

Os invasores usaram o site para distribuir um instalador do Windows MSI disfarçado como o aplicativo BloxHolder, que foi usado para instalar o malware AppleJeus junto com o aplicativo QTBitcoinTrader.

“Este arquivo descoberto, o ‘aplicativo BloxHolder’, é na verdade outro caso de AppleJeus sendo instalado junto com o aplicativo de negociação de criptomoedas de código aberto QTBitcoinTrader que está disponível no GitHub . Esse mesmo aplicativo legítimo já foi usado anteriormente pelo Lazarus Group, conforme documentado neste relatório da CISA”, aponta o relatório publicado pela Volexity.

“O arquivo MSI é usado para instalar aplicativos maliciosos e legítimos ao mesmo tempo”. Em outubro de 2022, os pesquisadores observaram o Lazarus Group instalando o AppleJeus usando um documento armado do Microsoft Office, chamado ‘OKX Binance & Huobi VIP rate comparision.xls’, em vez de um instalador MSI.

O documento contém uma macro dividida em duas partes, a primeira é usada para decodificar um blob base64 que contém um segundo objeto OLE contendo uma segunda macro. O documento inicial também armazena diversas variáveis, codificadas em base64, que permitem definir onde o malware será implantado no sistema infectado. A carga útil do último estágio é baixada de um serviço público de compartilhamento de arquivos, OpenDrive.

Os especialistas da Volexity não conseguiram recuperar a carga útil final empregada desde outubro, mas notaram semelhanças no mecanismo de carregamento lateral da DLL, que é semelhante ao usado nos ataques que dependem do instalador MSI.

“Embora o arquivo não estivesse mais disponível no momento da análise, com base nos resultados da sandbox pública para o arquivo em questão, a carga baixada, “Background.png”, incorpora os três arquivos a seguir:

Os invasores usaram o site para distribuir um instalador do Windows MSI disfarçado como o aplicativo BloxHolder, que foi usado para instalar o malware AppleJeus junto com o aplicativo QTBitcoinTrader.

Em outubro de 2022, os pesquisadores observaram o Lazarus Group instalando o AppleJeus usando um documento armado do Microsoft Office, chamado ‘OKX Binance & Huobi VIP rate comparision.xls’, em vez de um instalador MSI.

O documento contém uma macro dividida em duas partes, a primeira é usada para decodificar um blob base64 que contém um segundo objeto OLE contendo uma segunda macro. O documento inicial também armazena diversas variáveis, codificadas em base64, que permitem definir onde o malware será implantado no sistema infectado.

A carga útil do último estágio é baixada de um serviço público de compartilhamento de arquivos, OpenDrive. Os especialistas da Volexity não conseguiram recuperar a carga útil final empregada desde outubro, mas notaram semelhanças no mecanismo de carregamento lateral da DLL, que é semelhante ao usado nos ataques que dependem do instalador MSI.